بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانلحظه تاریخی فرود ماهنورد هندیها بر روی ماه

کاوشگر Chandrayaan-۳ ساخت کشور هند با موفقیت بهروی کره ماه فرود آمد.

سازمان پژوهشگاه هوا فضای هند (ISRO) در یک جهش عظیم برای سفر اکتشاف فضایی هند، با فرود موفقیت آمیز Chandrayaan 3 بر روی کره ماه توجه جهان را به خود جلب کرده است. اوج برنامه ریزی دقیق، فداکاری، و توان علمی، این دستاورد نقطه عطف مهمی نه تنها برای ISRO بلکه برای کل کشور است. آژانس فضایی هند تعهدی تزلزل ناپذیر به شکستن مرزهای فناوری و اکتشافات نشان داده است.

لحظه تاریخی فرود ماهنورد هندیها بر روی ماه با امنیت سایبری کوییک هیل

با این فناوری، زیرساخت فناوری اطلاعات و نرم افزار مورد نیاز برای دستیابی به این جهش عظیم، ارزیابی این ماموریت ها از منظر امنیت سایبری بسیار مهم است. فضا ممکن است “مرز نهایی” برای اکتشاف باشد، اما برای بهره برداری نیز آماده است و به ویژه در معرض طیف وسیعی از آسیب پذیری ها و تهدیدات سایبری است.

بیایید نیاز حیاتی به امنیت سایبری در حفاظت از ماموریت های پیشرفته مانند این را درک کنیم.

نقش امنیت سایبری در ماموریت های ISRO

امنیت سایبری یک نیاز کاربردی در عملیات فضایی است. چالش ها به دلیل مقیاس، فاصله، و بحرانی بودن عملکرد سیستم ها و تجهیزات به وجود می آیند. در اینجا آمده است که چگونه نقش مهمی را برای ISRO ایفا کرد:

حفاظت از داده های حساس:

پژوهشگاه هوافضای هند با دادههای حساس گسترده، از برنامههای ماموریت، نقشه های طراحی ماهواره و یافتههای تحقیقاتی گرفته تا اطلاعات فنی حیاتی سروکار دارد. اطمینان از محرمانه بودن، یکپارچگی و در دسترس بودن این داده ها برای جلوگیری از نقض داده ها، جاسوسی و سرقت مالکیت های معنوی ضروری است.

حفاظت از فضاپیماها و ماهواره ها:

فضاپیماها، ماهواره ها و ایستگاه های زمینی همگی اهداف بالقوه ای برای حملات سایبری هستند. نقض در سیستم های کنترل کننده این دارایی ها می تواند منجر به از دست دادن کنترل، دسترسی غیرمجاز یا حتی دستکاری مسیرهای مداری شود. اجرای پروتکل های امنیت سایبری قوی برای حفظ فرماندهی و کنترل بر دارایی های فضایی آژانس فضایی هند بسیار مهم است.

ایمن سازی شبکه های ارتباطی:

شبکه های ارتباطی، نقشی محوری در عملیات ISRO دارند و تبادل داده بین ایستگاه های زمینی، ماهواره ها و کنترل ماموریت را تسهیل می کنند. یک شبکه در معرض خطر می تواند ارتباط را مختل کند، دستورات حیاتی ماموریت را به تاخیر بیندازد، یا حتی مهاجمان را قادر به رهگیری اطلاعات حساس کند. تقویت امنیت شبکه برای اطمینان از جریان یکپارچه اطلاعات حیاتی است.

پیشگیری از سرقت مالکیت معنوی:

تحقیقات و نوآوری های پیشگامانه ISRO به میزان قابل توجهی به قدرت فناوری هند کمک می کند. دشمنان سایبری ممکن است تلاش کنند تا این دارایی های فکری را برای منافع خود بدزدند یا مزیت رقابتی ISRO را تضعیف کنند. اقدامات امنیت سایبری قوی می تواند از چنین سرقتی جلوگیری کرده و سرمایه فکری ISRO را حفظ کند.

مقابله با جاسوسی و خرابکاری:

دستاوردها و پیشرفت های ISRO آن را به یک هدف جذاب برای جاسوسی و خرابکاری های سایبری تحت حمایت دولتها تبدیل می کند. پروژهها، مشارکتها و قابلیتهای آژانس فضایی ممکن است توسط حملات سایبری با هدف اختلال در مأموریتها، سرقت اطلاعات حساس یا آسیب رساندن به اعتبار ISRO به خطر بیفتد.

حفظ امنیت ملی:

تلاشهای ISRO اغلب پیامدهایی برای امنیت ملی از جمله ارتباطات ماهوارهای، ناوبری و سیستمهای نظارتی دارد. ایمن سازی این سیستم ها در برابر تهدیدات سایبری برای موفقیت عملیاتی ISRO و حفظ منافع امنیتی کشور حیاتی است.

تضمین اعتماد و اطمینان عمومی:

دستاوردهای ISRO باعث غرور ملی و تحسین جهانی می شود. هر حادثه سایبری که بر عملیات ISRO تأثیر بگذارد، می تواند به اعتماد عمومی و بین المللی آسیب جدی بزند. نشان دادن تعهد مستحکم امنیت سایبری برای حفظ شهرت سازمان هوا فضای هند، به عنوان یک سازمان فضایی قابل اعتماد و آینده نگر حیاتی است.

SEQRITE چگونه نقش خود را در تامین امنیت این ماموریت ایفا کرد؟

سکورایت کوییک هیل عنوان شریک قدیمی امنیت سایبری سازمان هوا فضای هند، افتخار می کند با راهکارهای پیشرفته امنیت سایبری، SEQRITE EPS، از دارایی های فناوری اطلاعات و ماموریت های پیشروی آن سازمان محافظت می کند.

این راهکار برای حفاظت ۳۶۰ درجه از عملیات فضایی حیاتی به کار گرفته شده است. کنسول یکپارچه سکورایت کنترل و مشاهده کامل تمام عملکردهای ضروری را به چندین سرپرست گروه ارائه می دهد، تا نظارت، پیکربندی و مدیریت عملکردها ساده تر گردد.

از اسکنهای شناسایی گرفته تا مدیریت داراییها، سکورایت اندپوینت سکیوریتی کوییک هیل، حفاظت کامل از شبکه را برای ISRO برای مقابله با حملات پیچیده باجافزاری یا بدافزاری تضمین میکند. راه حل عملی سکورایت با بهره گیری از ویژگی های پیشرفته ای مانند برخی از وِیژگی های زیر، امنیت را در سراسر اندپوینتها، شبکه ها، دیوایس ها و… تضمین می کند:

مقیاس پذیری بالاتر و امنیت بیشتر برای همه دستگاه ها

استراتژی مدیریت وضله امنیتی (Patch) ساده و متمرکز برای بهره وری بالاتر و امنیت قوی تر

کاهش خطرات امنیتی را با قابلیت کنترل متمرکز دستگاه ها

محافظت پیشرفته نقاط پایانی با آنتی ویروس، تشخیص و مقابله با نفوذ، فایروال و موارد دیگر.

اسکن فعال برنامه های نصب شده برای شناسایی آسیب پذیری های پیش بینی نشده و کاهش نصب های غیرمجاز.

نکته کلیدی: آینده ای درخشان در گرو امنیت سایبری

آرزوهای ISRO بی حد و حصر است و به ستاره ها و فراتر از آن می رسد. با این حال، این جاه طلبی ها با نیاز اساسی به امنیت سایبری قوی پشتیبانی می شود. حفاظت از داده های حساس، ایمن سازی دارایی های فضایی، دفاع از شبکه های ارتباطی و تضمین یکپارچگی عملیاتی آژانس، به تداوم اقدامات جامع امنیت سایبری متکی است. از آنجایی که ISRO به گسترش افقهای خود و کمک به اکتشافات علمی و نوآوریهای فناوری ادامه میدهد، یک وضعیت امنیتی سایبری قوی برای موفقیت آژانس و پیشرفت مداوم تلاشهای اکتشاف فضایی هند و دیگر کشورهای پیشرو ضروری است.

شهرداری تهران چطور هک شد

چرا شهرداری تهران هک شد

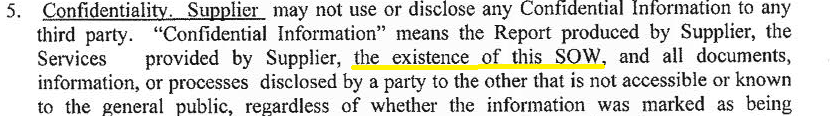

امروزه امنیت یک مجموعه چندجانبه می باشند. استفاده از یکی از سامانه های امنیتی مانند آنتی ویروس اوریجینال، فایروال قدرتمند، جداسازی شبکه داخلی از اینترنت (شبکه شکاف هوا) تضمین کننده امنیت جامع نمی باشد. از آنجایی که پروتکل های امنیتی در سازمان ها به درستی رعایت نمی شود هک و نفوذ به شبکه سازمانها بخاطر عدم استفاده از نرمافزارهای اوریجینال و وجود کرکها و عدم آپدیت سیستمها کار پیچیده ای نیست. برای حملات به سازمانها نیاز به کشف آسیب پذیری جدیدی و یا تولید نرم افزار خرابکارانه جدید نیست، بلکه بسیاری از این آسیب پذیری ها و حفره ها سالهاست که کشف شده اند و ابزارهای آماده فراوانی برای نفوذ از طریق آنها به وجود آمده اند.

یکی از پاشنه آشیل هایی که امروزه گریبانگیر سازمانها می باشد نفوذ از طریق حفره های نرم افزاری می باشد که ضرورت اسکن آسیب پذیری و تست نفوذ سامانه ها شامل نرم افزارهای تحت وب، ویندوز، موبایل، سخت افزارها و شبکه ها را بیش از پیش نمایان می کند.

همانطور که در اخبار منتشر شده، سامانه تهران من راه ورود هکرها به شبکه داخلی شهرداری بوده است. علاوه بر استفاده از نرم افزارهای خارجی بروزنشده و کرک شده، بسیاری از نرم افزارهای داخلی به پارامترهای امنیتی توجه چندانی نمی کنند.

در بسیاری از کشورها تست نفوذ و اسکن آسیب پذیری از طریق کارفرما توسط شرکت امنیتی ثالث انجام شده و با همکاری با شرکت توسعه دهنده نرم افزار اشکالات امنیتی رفع می گردد.

به عنوان مثال بسیاری از شرکتهای مهم، مالی و بانکی منطقه و جهان که امنیت نرم افزارهای اختصاصی شان از اهمیت بسیار بالایی برخوردار است، مانند خطوط هواپیمایی سنگاپور، شرکت بزرگ چندملیتی انگلیسی Unilever، شرکت معتبر فرانسوی تولیدکننده لوازم ورزشی Decathlon، بانک DCB هند، پلیس دبی، بانک اول ابوظبی FAB، سازمان دیجیتال عجمان، شرکت نفتی Woqod قطر، شرکت چندملیتی شیمیایی آلمانی Linde و غیره، وظیفه برقراری امنیت برنامه شان را به شرکت هندی - سنگاپوری Appknox واگذار کرده اند. استفاده از کارشناسان خبره ای که قبلا حفره های نرم افزارهای مطرحی مانند Facebook ،Walmart ،Skype و Snapchat را کشف کرده اند با کیفیت بالا و هزینه و زمان مناسب موجب استفاده از این تجارب این گونه شرکتها می باشد.

علاوه بر موارد فوق، گزینه های زیر نیز می تواند به امنیت بیشتر کمک کند:

- استفاده از رمزهای عبور پیچیده برای کاربران یا استفاده از رمزهای دوعاملی برای کاربران

- وصله کردن و بروزرسانی همیشگی نرم افزارها

- اعطای حداقل دسترسی لازم به سرورها

- استفاده از فایروال لایه کاربرد برای وب سرورها (WAF)

- حذف برنامه ها و سرویس های غیرضرور و یا آسیب پذیر مانند SMB (استفاده از پروتکل SFTP یا FTPS برای اشتراک گذاری فایلها)

- استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی و سامانه مدیریت یکپارچه تهدیدات (UTM) اورجینال و به روز و با فعال بودن IDS/IPS

- استفاده از رمزهای پیچیده برای همه کاربران

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- عدم استفاده از پورت فورواردینگ (NAT / DMZ / Port Forwarding) مستقیم به سرورها (حتما IPS و WAF فعال باشد)

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management

امکان بازیابی اطلاعات رمز شده توسط یکی از مطرح ترین باج افزارها

کی سون: افزایش 260 درصدی تهدیدات سایبری در طول بحران کرونا

شرکت K7 پیشگام در امنیت سایبری، از افزایش قابل توجه حملات سایبری در طول بیماری همه گیر COVID-19 خبر داد. نگرانی از کروناویروس ، قرنطینه سراسری و انتقال سریع کار به خانه (دورکاری)، زمینه های جدیدی را برای مجرمان سایبری ایجاد کرده است تا به کاربران دیجیتالی که برای کار، تجارت، برقراری ارتباط و خدمات دیجیتال به استفاده از اینترنت متکی هستند، حمله کنند.

بنیانگذار و مدیر عامل شرکت K7 Computing ، با اشاره به پیامدهای امنیت سایبری از کووید 19، گفت: «مردم به طور واضح از بیماری همه گیر نگرانی دارند و به احتمال زیاد به پیوندها و پیوستهای مخرب که به عنوان اطلاعات مهم مرتبط با این ویروس هستند ، دسترسی دارند. کار و معامله از خانه همچنین فرصت های بیشتری را برای مجرمان سایبری که مایل به جمع آوری داده های تجاری و اطلاعات بانکی هستند ، ایجاد می کند.»

ایمیل های فیشینگ یک شاخه حمله رایج هست که قربانیانی ایمیل دریافت می کنند که حاوی به ظاهر اخبار کروناویروس از منابع معتبر هستند اما در واقع حاوی بدافزارهایی مانند باج افزار ، تروجان های دسترسی از راه دور، تولید کننده های خرابکار رمز ارزها و غیره هستند که می توانند سیستم های کاربران را به خطر بیاندازند. انواع دیگر اختلالات سایبری شامل کد مخرب تعبیه شده در نقشه های آنلاین است که برنامه های شیوع و تلفن های هوشمند را که اخبار و جدیدترین اطلاعات را ارائه می دهند ردیابی می کنند.

"آزمایشگاه تهدیدات K7 از آخرین هفته مارس تا هفته اول آوریل شاهد افزایش 260 درصدی موارد سایبری ناشی از کرونا ویروس بودند که میزان فرصت ایجاد شده توسط بیماری همه گیر برای مجرمان سایبری را برجسته می کند. ما به کاربران توصیه می کنیم بهداشت سایبری خود را رعایت کرده، یک محصول معتبر امنیت سایبری و تمام به روزرسانی های امنیتی را نصب کنید تا در امان باشید. "

شرکت کی سون با راه اندازی ابتکار عمل محافظت محافظت قطعی به این افزایش حملات سایبری پاسخ داده است و تا پایان این بحران محصولات امنیت سایبری خود را کاملاً رایگان کند. نسخه های کامل محصولات امنیتی Windows ، Android و Enterprise Endpoint بدون هزینه ای در https://www.k7computing.com/in/k7cares-covid در دسترس است تا اطمینان حاصل شود که کلیه کاربران و مشاغل در این مدت در فضای مجازی امن باقی می مانند.

هشدار مرکز ماهر درخصوص گسترش حملات باجافزاری: شیوع گسترده باجافزار STOP/Djvu در کشور

گزارشات بهدست آمده از رخدادهای حملات باجافزاری اخیر، خبر از شیوع گسترده #باجافزار STOP/Djvu در سطح کشور میدهد. باجافزار STOP برای اولین بار در اواخر سال ۲۰۱۷ میلادی مشاهده گردید. Djvu نسخه جدیدتر آن میباشد که ازنظر عملکرد شبیه والد خود میباشد.

حذف نمایندگان ایرانی کسپرسکی

شرکت کسپرسکی روسیه در اقدامی عجیب به حذف نمایندگان ایران خود کرده است.

مرجع: https://www.kasperskypartners.com/?eid=global&lang=en-gb

هشدار امنیتی! درب پشتی اندروید در جستجوی دستگاه شماست

آزمایشگاه کوییک هیل یک تهدید جدید شناسایی کرده که برای شکار کاربران اندرویدی ظاهر شده است. ما به یک اسکریپت منبع باز برخوردیم که به هر APK (بسته نرم افزاری اندروید) یک درب پشتی می افزاید (هکرها از یک روش مخفی برای به دست آوردن دسترسی های غیر مجاز به یک دستگاه استفاده می کنند).

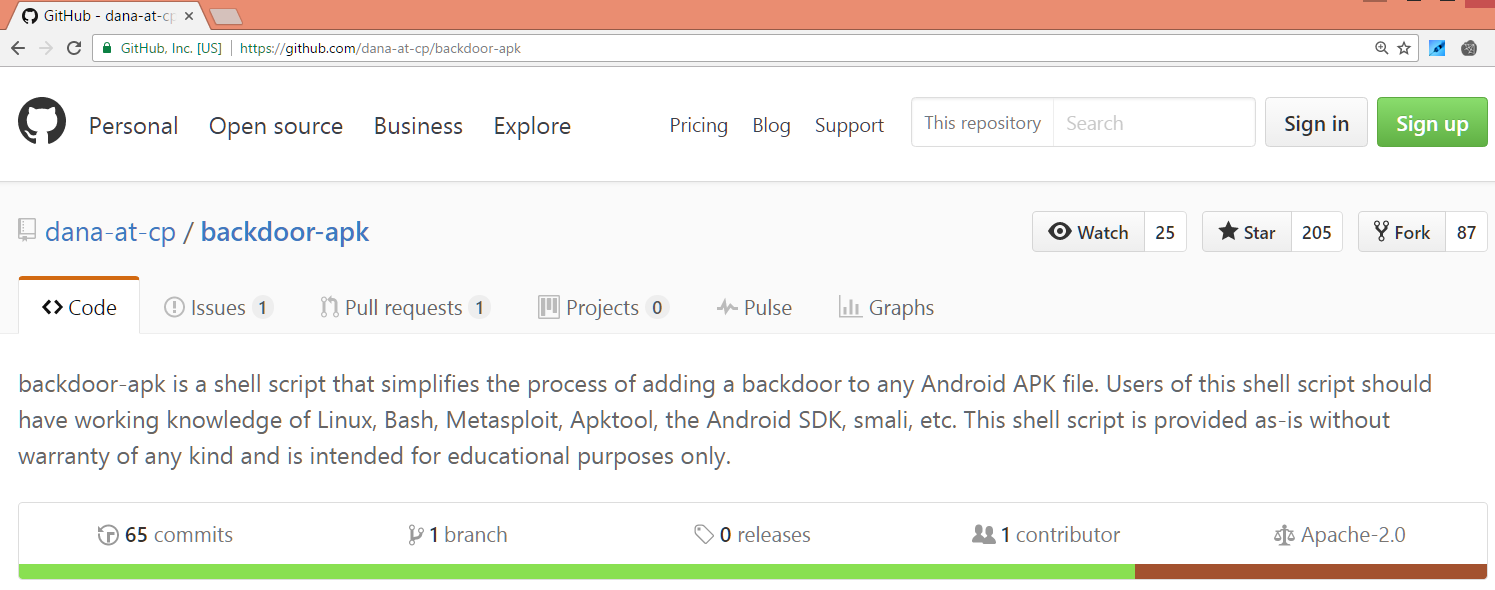

صفحه اصلی درب پشتی-apk مانند (شکل 1) می باشد.

اگر چه نویسنده ذکر کرده که این اسکریپت تنها برای مقاصد آموزشی در نظر گرفته شده، اما مجرمان سایبری از آن برای تامین اهداف شیطانی خود استفاده می کنند. آنالیز ما این گفته را تایید می کند.

اگر چه نویسنده ذکر کرده که این اسکریپت تنها برای مقاصد آموزشی در نظر گرفته شده، اما مجرمان سایبری از آن برای تامین اهداف شیطانی خود استفاده می کنند. آنالیز ما این گفته را تایید می کند.

برای خواندن آنالیز فنی درباره این بدافزارها، PDF زیر را دانلود کنید.

مهم:

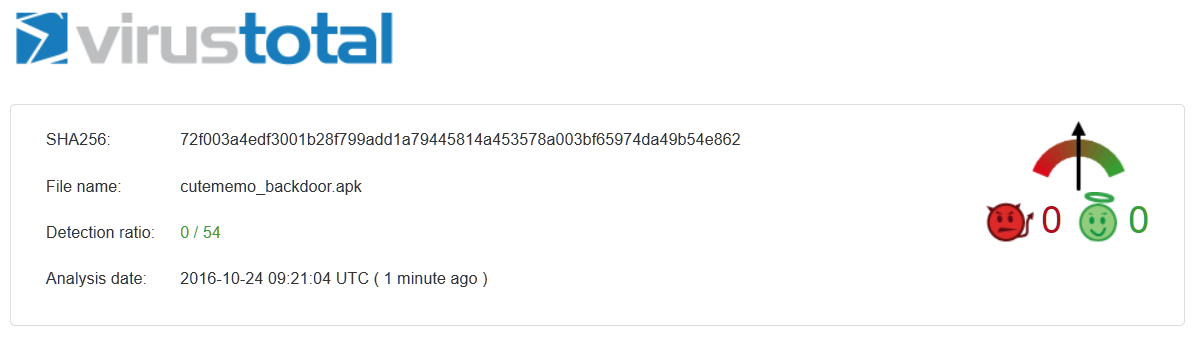

هیچ نرم افزار آنتی ویروس دیگری قادر به شناسایی این درب پشتی نیست. در شکل زیر نتایج سایت ویروس توتال (virustotal) آمده است:

درب پشتی چه کاری انجام می دهد؟

درب پشتی چه کاری انجام می دهد؟

این پکیج با 5 کلاس که تنها یک پوشش است که داده پیوست را از Metasploit framework دانلود می کند.

metasploit یک چارچوب طراحی شده برای تست نفوذ می باشد اما در این مورد برای یک سوء قصد استفاده می شود. هنگامی که داده پیوست توسط درب پشتی دریافت شود، به مهاجم یک دسترسی کامل به دستگاه قربانی می دهد از جمله:

- هر برنامه ای را اجرا می کند

- دستگاه را خاموش می کند

- لیست تماس ها، اطلاعات تماس، اس ام اس، مکان، و غیره را بازیابی می کند

- پیام کوتاه ارسال می کند

- با میکروفون، صدا ضبط می کند

- با دوربین دستگاه، عکس می گیرد

- با دوربین دستگاه، فیلم می گیرد

- به تمام فایل های ذخیره شده بر روی دستگاه دسترسی دارد

- تصویر زمینه را تغییر می دهد

- به پوسته (shell) دسترسی دارد

این تنها مهاجم اسکریپتی نیست که از ابزار مخرب استفاده می کند. تعداد بیشتری وجود دارند. برخی از آنها منبع باز و برخی منبع بسته می باشند. اسکریپت هایی مانند این ها که به راحتی در دسترس هستند، باعث افزایش تهدیدات می شوند و انتظار می رود در آینده نیز انجام این کار را ادامه دهند. به کاربران اندروید توصیه می کنیم نرم افزار Quick Heal Mobile Security را که بطور فعال این تهدید را به عنوان "Android.MetaBack.A" شناسایی و مسدود می کند، نصب کنند.

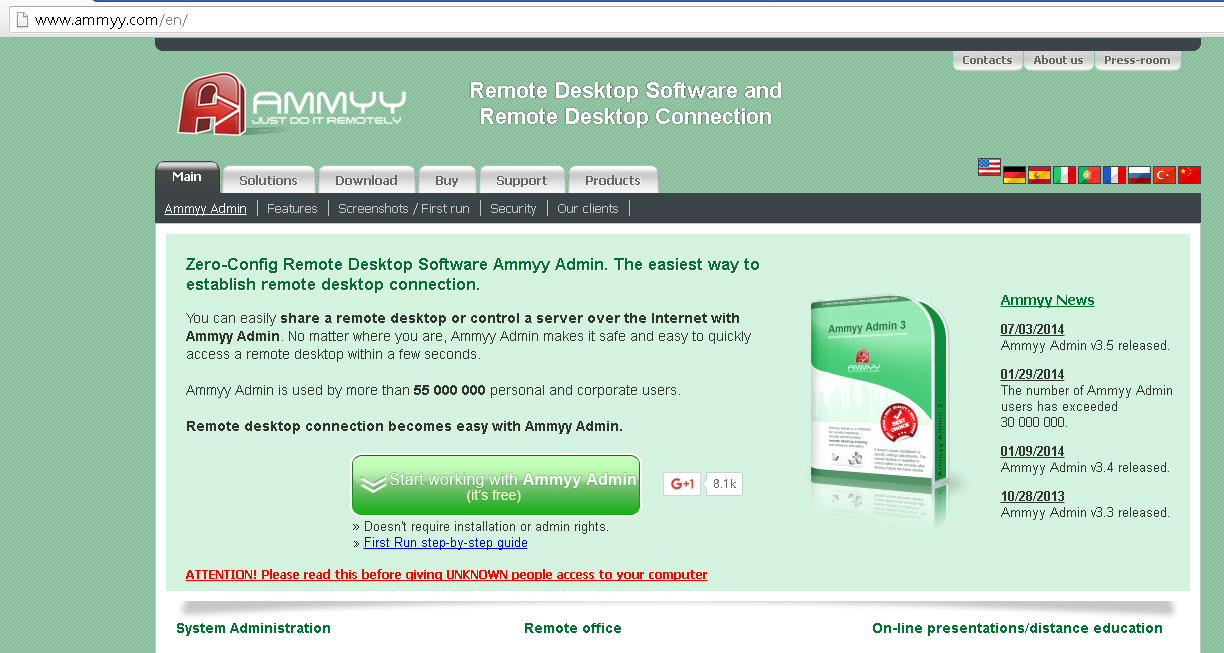

هشدار! گسترش باج افزار از طریق وب سایت برنامه ریموت Ammyy

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

راهکار ویژه کوییک هیل برای بازیابی فایل ها پس از حمله باج افزار

هنگام حمله یک باج افزار، اگر بدانید از اطلاعات تان به صورت امن پشتیبان گیری شده است؛ آیا دیگر لازم نیست که نگران بازیابی فایل هایتان باشید؟ قابلیت پشتیبان گیری و بازیابی کوییک هیل به شما کمک می کند تا به هدفتان برسید.

Ransomware چیست؟

Ransomware یک بدافزار است که کامپیوتر آلوده را قفل می کند و تمام فایل های روی سیستم را رمز گذاری می کند. سپس برای رها کردن سیستم و یا رمزگشایی فایل ها از قربانی تقاضای باج می کند.

در صورتی که به دلیل حمله ی باج افزار به داده هایتان دسترسی ندارید، لطفاً با تیم پشتیبانی کوییک هیل تماس بگیرید. آنها به کاربران کوییک هیل کمک خواهند کرد تا بدون هیچ گونه دریافت هزینه فایل هایشان را بازیابی کنند.

نکات کلیدی قابلیت پشتیبان گیری و بازیابی:

1. ابتدا می بایست یک محصول آنتی ویروس کوییک هیل را نصب و فعال کنید. این قابلیت به عنوان بخشی از بروز رسانی دانلود شده و نیاز به اقدام خاصی توسط کاربر نیست.

2. سبک است و برای پشتیبان گیری از اطلاعاتتان به طور نامحسوس در پس زمینه کار می کند و تأثیری در عملکرد سیستم ندارد.

3. به صورت خودکار و دوره ای (چند بار در روز)، از تمام فرمت های فایل های مهم و شناخته شده مانند PDF و فایل های مایکروسافت آفیس موجود بر روی کامپیوترتان یک نسخه پشتیبان تهیه می کند. اگر هر یک از فایل های فوق را ویرایش کردید، به طور خودکار از آخرین نسخه پشتیبان گیری می کند.

4. یک نسخه پشتیبان از فایل هایتان در درایو محلی کامپیوترتان نگه می دارد و به هیچ وجه، این اطلاعات اشتراک گذاری نشده و یا به فضای ابر کوییک هیل منتقل نمی شود.

5. از درایوهای مپ شده/ شبکه و جداشدنی پشتیبانی نمی کند. هرچند که امکان بازیابی فایل های روی شبکه وجود ندارد، اما از درایوهای جداشدنی می توان برای بازیابی اطلاعات استفاده کرد.

این ویژگی در محصولات زیر موجود است:

• سری محصولات 2016 کوییک هیل (v17.00)

• سری محصولات 2015 کوییک هیل (v16.00)

همگام با گسترش و پیدایش تهدیدات جدید، ویژگی های جدید امنیتی محصولات خانگی کوییک هیل به صورت مرحله ای افزایش می یابد.

توجه داشته باشید که قابلیت پشتیبان گیری و بازیابی بر روی یک سیستم در سناریوهای زیر تاثیری نخواهد داشت:

1. اگر قبل از نصب این ویژگی، فایل ها توسط یک باج افزار رمزگذاری شده باشد.

2. اگر کامپیوتر تحت حمله باج افزار رمزگذاری کامل دیسک قرار گیرد. هرچند که این موارد بسیار نادر است.

با وجود این که کوییک هیل به شما کمک خواهد کرد فایل هایتان را بازیابی کنید، باید توجه داشته باشید که این ویژگی یک راهکار جامع برای تهیه نسخه پشتیبان یا بازیابی اطلاعات نیست. توصیه می کنیم برای جلوگیری از آلودگی باج افزار، نکات امنیتی زیر را رعایت کنید:

• هرگز ایمیل های ارسال شده توسط منابع ناشناس، ناخواسته و یا غیر منتظره را باز نکنید.

اگر به نظر می رسد یک ایمیل فوری توسط کسی که می شناسید ارسال شده است، با فرستنده تماس بگیرید و بررسی کنید. اکثر ایمیل های فیشینگ با به شکل مهم و یا فوری ارسال شده اند. آنها عمدتاً برای فریب شما نوشته شده اند تا مثلاً بر روی یک لینک کلیک کنید یا فایل پیوست را دانلود کنید.

• بر روی لینک ایمیل هایی که اطلاعات شخصی را می خواهند، یا در مورد حساب های بانکی تان می پرسند کلیک نکنید و یا فایل های پیوست را دانلود نکنید.

• توصیه می شود تمام به روز رسانی های امنیتی برای سیستم عامل را اعمال کنید؛ برنامه هایی مانند نرم افزار Adobe، جاوا، مرورگرها، و غیره. این به روز رسانی ها نقاط ضعف امنیتی این برنامه ها را رفع می کند و از بهره برداری توسط نرم افزارهای مخرب جلوگیری می کند.

• همیشه نرم افزار آنتی ویروس تان را به روز نگه دارید و از آنتی ویروسی که می تواند ایمیل ها و وب سایت فیشینگ را مسدود کند استفاده کنید.

• به طور منظم از فایل های خود پشتیبان تهیه کنید. به یاد داشته باشید هنگام پشتیبان گیری بر روی هارد دیسک اینترنت را قطع کنید. قبل از این که دوباره آنلاین شوید درایو را جدا کنید.

تکنولوژی ضد باج افزار کوییک هیل بطور فعال باج افزار را شناسایی و از حملات احتمالی آنها جلوگیری می کند. برای دانستن نحوه کار، این اینفوگرافیک را مشاهده کنید.

مراقب کرک ویندوز KMSPico باشید

کرک ویندوز می تواند یک باج افزار باشد.

- تنها از نرم افزار دارای لایسنس استفاده کنید و از نرم افزارهای کرک شده اجتناب کنید

- از دانلود و نصب فعال کننده یا کرک (activators) برای فعال شدن سیستم عامل و یا نرم افزار های دیگر اجتناب کنید

- سیاست حفظ حریم خصوصی را بخوانید و از خطرات نصب هر نرم افزار آگاه شوید

- از تمام فایل های مهم به صورت منظم پشتیبان تهیه کنید

- نرم افزار آنتی ویروس را بر روی کامپیوترتان اجرا کنید و آن را به روز نگه دارید.

برنامه های نامعتبر دلیل مهم حملات مخرب در گوشی های اندرویدی

ما انتخاب را دوست داریم! اما افراد باهوش اعتبارسنجی انتخاب های موجود را نیز دوست دارند.

اکثر ما برنامه های دلخواه مان را از فروشگاه Google Play یا Windows Store دانلود می کنیم زیرا آنها برنامه رسمی از پیش نصب شده برای دستگاه های اندروید و ویندوز می باشند و از این رو، یک منبع قابل اعتماد هستند. Google Play یا Windows Store همیشه خدمات دیجیتالی مناسبی برای برنامه مورد نیازتان نیستند. اکثر اوقات آنها برنامه های طراحی شده توسط شرکت ها / افراد را به فروش نمی رسانند. برنامه های شخص ثالث رایگان را به عنوان یک راهکار سریع برای برنامه مورد نیازمان دانلود می کنیم، در نتیجه خودمان را در معرض آسیب پذیری های جهانی قرار می دهیم و یک قربانی احتمالی برای مجرمان اینترنتی می شویم!

آمار شناسایی 2015 کوییک هیل، افزایش 23 درصدی حملات مخرب در دستگاه های اندروید را نشان می دهد. اکثر این حملات به دلیل دانلود نرم افزار شخص ثالث است.

برنامه شخص ثالث چیست؟ به بیان ساده، برنامه های طراحی شده توسط شرکت ها و افراد دیگری غیر از ارائه کننده سیستم عامل می باشد. بنابراین، اگر مایکروسافت، گوگل، اپل و یا لینوکس یک برنامه طراحی کنند و آن روی گوشی های هوشمندتان نصب شود؛ یک نرم افزار اصلی می شود. هر برنامه ای که توسط آنها طراحی نشده باشد نرم افزار شخص ثالث می شود.

به طور کلی، ما تمایل داریم این برنامه ها را حتی بدون تحقیق درباره صحت و پیامدهای امنیتی شان دانلود کنیم. هنگامی که این برنامه ها را دانلود می کنیم، بدون این که حتی فکر کنیم شخص ثالث با تمام اطلاعات کاربری ما چه کاری خواهد کرد؛ بطور مستقیم به آنها مجوز و دسترسی به تمام اطلاعات خصوصی را می دهیم.

بنابراین اگر شما عاشق گوشی های هوشمندتان هستید و می خواهید از طول عمرش مطمئن شوید، سعی کنید اقدامات احتیاطی زیر را به طور منظم دنبال کنید:

1. بپذیرید، Google Play Store و Windows Store بطور کامل و 100٪ امن نیستند، اما آنها برای دانلود برنامه ها از مورد اعتماد ترین و معتبرترین فروشگاه ها می باشند.

2. اگر هنوز هم قانع نشدید، پس همیشه یک برنامه نامعتبر را پس از تحقیق و بررسی دانلود کنید و بررسی کنید که آیا طراح نرم افزار یک وب سایت رسمی دارد یا خیر. رتبه و تعداد دانلود برنامه ها و نظرات کاربران، به شما اطمینان بالاتری از صحت برنامه می دهد.

3. اگر شما یک برنامه شخص ثالث بدون خواندن نظرات کاربران دانلود کردید، مراقب هر گونه فعالیت مشکوک در گوشی های هوشمندتان باشید. مصرف باتری بیش از حد، مسائل حرارتی و هنگ کردن مکرر از شایع ترین مشکلات مرتبط با دانلود برنامه های نامعتبر می باشد.

4. اگر برنامه های شخص ثالث مجوز دسترسی بیش از حد مانند دسترسی به لیست تماس و یا پیام ها را درخواست می کند، پس وقت آن است که هوشیار باشید!

5. همواره گوشی خود را با برنامه های امنیتی معتبر اسکن کنید.

و اگر هنوز هم فکر می کنید برای ایمن سازی، بهینه سازی و اطمینان از حفظ حریم خصوصی گوشی های اندرویدتان در برابر برنامه های شخص ثالث به کسی یا چیزی نیاز دارید، پس به دنبال FONESTASTIC بروید!

ایمن سازی با FONESTASTIC: برنامه Fonetastic بدافزارها، آسیب پذیری ها، ویروس ها، تبلیغ افزارها را شناسایی و حذف می کند و امنیت گوشی تان را از برنامه های شخص ثالث جعلی تأمین می کند.

بهینه سازی با FONESTASTIC: از کند شدن گوشی هوشمندتان جلوگیری می کند. بهینه سازی سرعت گوشی، ذخیره سازی، افزایش عمر باتری، و افزایش عمر گوشی و ...

Ensure PRIVACY WITH FONESTASTIC: هرچیزی که شما دوست دارید را به عنوان بخش خصوصی روی تلفن تان نگه می دارد. Fonetastic از برنامه های مهم حاوی اطلاعات شخصی و مهم در برابر سارقان اطلاعات محافظت می کند.

فایل اسلاید Fonetastic را مشاهده نمایید: http://goo.gl/CFTtHB

منابع:

http://www.ndtv.comhttp://www.livemint.com

http://www.howtogeek.com

http://www.wisegeek.org

http://www.joyofandroid.com

نتایج آزمون AV-Test.org بر روی آنتی ویروس کوییک هیل

تاییدیه ای دیگر برای آنتی ویروس کوییک هیل

موسسه معتبر AV-Test آنتی ویروس کوییک هیل را بر روی پلتفرم ویندوز 8.1 تست و گزارش خود را منتشر نمود.

بر طبق این گزارش کوییک هیل توانست امتیاز بالای 5.5 از 6 را برای محافظت دریافت نماید. برای اطلاعات بیشتر می توانید به سایت http://www.av-test.org/en/antivirus/home-windows/windows-8/february-2015/quick-heal-total-security-16.0-150628/ مراجعه فرمایید.

متن گزارش به شرح زیر است:

توتال سکیوریتی

در طی ژانویه و فرویه 2015 ما به صورت مستمر 27 محصول امنیتی خانگی را با تنظیمات پیش فرض تحت آزمایش قرار دادیم. ما همواره از نسخه های در دسترس عموم استفاده می کنیم. آنها مجازند در هر زمان و هر نوع درخواست خود را از طریق سرویس مبتنی بر ابر خود بروزرسانی کنند. بر روی سناریوهای تست واقعی تمرکز کرده و محصولات را با تهدیدات دنیای-واقعی به چالش می کشیم. محصولات باید بتوانند توانایی های خود را با استفاده از همه اجزا و لایه های محافطتی اثبات کنند.

محافظت

محافظت در برابر آلودگی های بد افزاری

(مانند ویروس، کرم، اسب ها تراوا)

| ژانویه | فوریه | میانگین صنعت | |

|---|---|---|---|

محافظت در برابر حملات روز-صقر، شامل تهدیدات وب و ایمیل (تست در دنیای واقعی)تعداد نمونه استفاده شده 208 | 98% | 99% | 97% |

شناسایی بدافزارهای گسترده و شایع کشف شده در 4 هفته اخیر (مجموعه مرجع AV-TEST)تعداد نمونه استفاده شده 12,207 | 100% | 100% | 99% |

کارایی

میانگین تاثیر محصول بر سرعت کامپیوتر در استفاده روزانه

| ژانویه | فوریه | میانگین صنعت | |

|---|---|---|---|

مطالعات موردی: بازدید از سایتها، دانلود نرم افزار، نصب و استفاده از برنامه ها و کپی اطلاعاتتعداد نمونه استفاده شده 5 | 7s | 3s | |

قابلیت استفاده

تاثیر نرم افزار امنیتی بر قابلیت استفاده از کل کامپیوتر

(مقدار کمتر نشان دهنده نتیجه بهتر می باشد)

| ژانویه | فوریه | میانگین صنعت | |

|---|---|---|---|

اخطار یا مسدود کردن اشتباهی در زمان مشاهده سایت هاتعداد نمونه استفاده شده 500 | 0 | 0 | 0 |

شناسایی اشتباهی نرم افزارهای قانونی به عوان بدافزار در زمان اسکن سیستم525,920 samples used | 0 | 3 | 6 |

اخطار اشتباه در زمان یک اقدام خاص در خلال نصب و استفاده از برنامه قانونیتعداد نمونه استفاده شده 38 | 1 | 0 | |

مسدود کردن اشتباه در زمان یک اقدام خاص در خلال نصب و استفاده از برنامه قانونیتعداد نمونه استفاده شده 38 | 0 | 1 | |

حمله سایبری به وزارت دفاع هند توسط کوییک هیل شناسایی و مسدود گردید

به گزارش شرکت تولید کننده نرم افزارهای امنیتی کوییک هیل، تلاشی که برای سرقت اطلاعات حساس آزمایشگاه تحقیقاتی متالوژی وزارت دفاع (DMRL) و آزمایشگاه تحقیقاتی سازمان تحقیق و توسعه وزارت دفاع (DRDO) در سپتامبر (شهریور) توسط مهاجمان سایبری صورت گرفت، شناسایی و مسدود گردید.

مدیر ارشد فناوری کوییک هیل (CTO) آقای سنجای کتکار گفت: ما از نزدیک کمپین حملات موسوم به "Sinon" که به صورت خاص آزمایشگاه متالوژی وزارت دفاع DMRL و لابراتوار تحقیقاتی تحقیق و توسعه وزارت دفاع هند DRDO را هدف قرار داده بود، رهگیری می کردیم.

این گزارش می افزاید، این حملات که با عنوان "کمپین ساینون" در تاریخ 5 سپتامبر 2014 شناسایی شد، توسط یک ایمیل به ظاهر اصیل -اما ایمیل کلاهبردارانه و فیشینگ- با یک پیوست آلوده برای بهره برداری از یک آسیب پذیری و حفره قدیمی سیستم عامل ویندوز طراحی شده بود.

به گفته سنجای کتکار، "این تهدید بلافاصله با استفاده از راهکار Endpoint Security کوییک هیل که در کامپیوترهای DMRL فعال بود شناسایی و مسدود گردید. در نتیجه، این اقلام پیشگیرانه، مانع بروز هرگونه خسارت و زیانی گردید. ما دو هفته زمان صرف کردیم تا مطمئن شویم که تهدید مسدود شده در واقع یک تلاش تهاجمی برای نفوذ و سرقت اطلاعات امنیتی و حساس دفاعی بوده است.

وی به آسیب هایی که این حمله می توانست در سرقت اطلاعات از آزمایشگاه مستقر در حیدرآباد به بار آورد اشاره ای نکرد اما گفت این حمله خنثی شده می توانست اطلاعات حساس را کپی و آنها را به سرور مهاجمان ارسال نماید. همچنین می توانست دسترسی و کنترل کامل رایانه را با استفاده از مرکز کنترل و دستور (Control & Command) به مهاجمین بسپارد.

تجزیه و تحلیل این حمله توسط کوییک هیل نشان داد که این حمله از یک سرور در ویتنام اجرا شده است اما آدرس سرور و جزئیات دیگر می تواند یک ثبت اطلاعات جعلی باشد.

محل واقعی مهاجم در گزارش ذکر نشده است.

بر اساس این گزارش، این حمله توسط یک ایمیل به ظاهر واقعی و اصیل اجرا می شد. به محض اینکه یک ایمیل فیشینگ باز می شد، یک فایل سند (document) جعلی را باز می کرد. سند جعلی باز شده کدهای مخرب را بر روی رایانه دانلود می کرد. در حالی که این فایل سند، قربانی را به طور کامل گمراه می ساخت، بد افزار یک فایل سنگین دیگری به نام avg.dll با حجم 28 مگابایت می ساخت تا ذهن قربانی را به سمت یک آنتی ویروس یا هر برنامه دیگر اشکالزدایی گمراه نماید. این فایل پس از نصب مانند یک نرم افزار آنتی ویروس واقعی به نظر می رسید.

در اویل سال جاری نیز کنسرسیوم Infosec هند در حدود 3000 اتصال اینترنتی در دهلی نو کشف کرد که احتمالا از محل های خارجی در حال شنود اطلاعات بودند.

لیست مهاجمان حاوی اسامی وزارت دفاع بلوک جنوبی و کارکنان نیروی دریایی C-Wing در بلوک جنوبی می شد.

گفتنی است اینفوسک بزرگترین کنسرسیوم امنیت سایبری آسیا می باشد که شامل شرکت های بزرگ بین المللی مانند کوییک هیل، سیمانتک، سیسکو و... می باشد.

بازوی امنیت سایبری دولت هند، تیم واکنش اضطراری کامپیوتر هند (CERT) گزارش داد که 62189 حادثه امنیت سایبری در 5 ماهه نخست سال جاری رصد شده است.

حملات رصد شده از فضای سایبری تعدادی از کشورها مانند آمریکا، اروپا، برزیل، تریکه، چین، پاکستان، بنگلادش، الجزایر، امارات استفاده کرده بودند که نتوانستند به موفقیت دست یابند.

گفتنی است شرکت فناوری ارتباطات و اطلاعات فانوس نماینده رسمی توزیع و پشتیبانی فنی محصولات امنیتی تکنولوژی های کوییک هیل در ایران می باشد.

خبر در تلویزیون و نشریات معتبر و رسمی هند بازتاب گسترده ای داشت:

Source: The Financial Express, All Editions, pg. 10

Source: Business Standard, Mumbai & Pune

Source: Daily Post, National

Source: Nav Bharat, Mumbai & Pune (hindi)

Source: NDTV Gadgets

http://gadgets.ndtv.com/internet/news/cyber-attack-on-indian-defence-research-lab-thwarted-quick-heal-601330

Source: thehindubusinessline.com

زورگویی، سانسور و معاملات مالی AV-Comparatives.org با فروشندگان آنتی ویروس ادامه دارد

فراتر از عناوین خبری: فریب آزمایش های امنیتی گمراه کننده را نخورید

ارتقاء رایگان توتال سکیوریتی کوییک هیل برای آندروید

چطور آنتی ویروس های تقلبی وارد سازمانها می شوند؟

کومودو موافق پرداخت 50،000 دلار به AV-Comparatives.org برای تست حسابرسی و اعتبارسنجی است

کومودو موافق پرداخت 50،000 دلار به AV-Comparatives.org جهت اعتبارسنجی آزمون های AV-Comparatives.org توسط شخص ثالث معتبر می باشد.

هیچ یک از آزمون های AV-Comparatives.org توسط یک فرد معتبر، شخص ثالث مستقل اعتبارسنجی نمی شوند. این به نفع کاربر نهایی برای داشتن آزمون های معتبر است. تعداد زیادی سازمان مستقل و واجد شرایط هستند که می توانند روش های تست و معاملات مالی AV-Comparatives را حسابرسی کنند..

این پیشنهاد پرداخت نشان دهنده حسن نیت AV-Comparatives.org است به طوری که آنها می توانند با انجام بررسی روش های آزمون و روابط مالی، کاربران و تولیدکنندگان آنتی ویروس را از سلامت پروسه مطمئن سازد. این گزینه برنده، برنده برای همه است!

ما امیدواریم که AV-Comparatives این پیشنهاد را قبول کند و اجازه حسابرسی شخص ثالث مستقل را بدهد و ادعای خود را به نفع کاربران نهایی اعتبار سنجی کند.

خریداری شرکت اویرا توسط شرکت چینی چیهو

شرکت چینی تولید کننده آنتی ویروس Qihoo (چیهو) در حال خریدن شرکت خانوادگی و آلمانی Avira می باشد. گفتنی است به علت دارا بودن نسخه رایگان خانگی، آویرا از شهرت نسبی برخوردار بوده ولی نتوانسته از نظر تکنولوژیک و کیفیت در بازار شبکه و سازمانی به موفقیت چشمگیری دست یابد.

چیهو آنتی ویروس رایگانی می باشد که هزینه خود را از تبلیغات، خدمات و پشتیبانی دریافت می کند.

مبارزه آنتی ویروس های تحت شبکه در ایران

با گرم شدن هوا، رقابت آنتی ویروس های سازمانی هم گرم تر می شود.

شرکت های مطرح عرضه کننده رسمی آنتی ویروس در ایران با روش های تبلیغاتی متفاوت درحال رشد بازار خود می باشند.

آنتی ویروس کسپرسکی روس با حربه برندینگ و تبلیغات بر روی نام خود ولی بدون هیچگونه ارتقای نرم افزاری در حال بازاریابی است. ارائه چندین مدل از اندپوینت کسپراسکای با کم و زیاد کردن ویژگی ها، از لحاظ قیمتی نیز رقبا را به چالش می کشاند.

آنتی ویروس های کرک شده ولی با قیمتی گران به نام اورجینال هم تهدید کننده بازار می باشند. ناد 32 غیرمجاز کرک شده، سیمانتک امریکایی کرک شده و مکافی امریکایی کرک شده در حال فروش به عنوان اورجینال می باشند. پیشنهاد می شود که قبل از خرید حتما اسم نماینده را در سایت شرکت و یا به شرکت های اصلی سازنده یک ایمیل ساده ارسال و از اصل بودن لایسنس مطمئن گردید.

آنتی ویروس اویرا و بیتدفندر رومانی تنها با برگ کاهش قیمت به جنگ رقبا می روند. البته مشتریان این شرکتها معمولا بیش از یکسال قادر به استفاده نمی باشند.

آنتی ویروس کوییک هیل هند هم با دو برگ به رقابت افزوده شده، به نظر می رسد پس از 8 سال تجربه در بازار ایران، این شرکت فهمیده که تنها تکنولوژی کارگر نیست و قیمت را هم باید با توجه به بازار ایران بالانس نماید. هرچند به ادعای این شرکت، اندپوینت سکیوریتی کوییک هیل از همه رقبای خود برتر است، اما شاید بتوان آن را برتر از آنتی ویروس های مطرح ایران دانست، اما شاید سیمانتک اندپوینت پروتکشن و ترندمیکرو هم بتوانند در کنار اندپوینت جدید و ارتقا یافته کوییک هیل دانست. در حالی که کسپر از کنسول 100% تحت وب سود نمی برد و کنسول اصلی آن تحت ویندوز می باشد. کوییک هیل و سیمانتک از کنسول مدیریت 100% تحت وب سود می برند، هرچند که سادگی در مدیریت در کنسول کوییک هیل سعی شده بیشتر لحاظ گردد.

باید منتظر ماند و دید کدام آنتی ویروس گوی سبقت را از رقبا خواهد ربود؟