بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهاندرباره من

روزانهها

همه- bestantivirus_weblog@yahoo.com پست الکترونیکی

- بهترین آنتی ویروس جهان کوییک هیل نمایندگی انحصاری آنتی ویروس کوییک هیل در ایران

پیوندها

- آنتی ویروس کوییک هیل

- بهترین آنتی ویروس جهان

- الماس موبایل

- دانلود آهنگ جدید

- اخبار آی تی

- وبلاگ آنتیویروس کوییکهیل

- کامپیوتر

- وبلاگ کوییک هیل

- خبرگزاری فناوری اطلاعات

- فایروال سخت افزاری وبروم فایروال هندی وبروم

- یو تی ام / فایروال WebRoam یو تی ام فایروال نسل آینده وبروم

- آنتی ویروس ویژه مشترکین تلفن مازندران آنتی ویروس کوییک هیل ویژه مشترکین تلفن ثابت شرکت مخابرات مازندران - همکاری مشترک کوییک هیل فانوس و مخابرات

- آنتی ویروس کوییک هیل ویژه مشترکین شرکت های مخابرات استانها آنتی ویروس کوییک هیل کاربران مخابرات مازندران، سمنان، گیلان، همدان و...

- شرکت مخابرات زنجان آنتی ویروس کوییک هیل کاربران مخابرات زنجان

- شرکت مخابرات سمنان آنتی ویروس کوییک هیل کاربران مخابرات سمنان

ابر برجسب

کوییک هیل آنتی ویروس کسپرسکی باج افزار امنیت سایبری آنتی ویروس کوییک هیل اندپوینت سکیوریتی سکورایت ضد باج افزار موبایل سکیوریتی کوییک هیل هک تهدیدات امنیتی سیمانتک وبروم امنیتجدیدترین یادداشتها

همه- لحظه تاریخی فرود ماهنورد هندیها بر روی ماه

- ویژگی های یک WAF مناسب چیست؟

- شناسایی پسوردهای قابل هک اکتیودایرکتوری

- شهرداری تهران چطور هک شد

- حمله به شبکه های اختصاصی سامانه کارت سوخت

- بخش بهداشت و درمان برای جلوگیری از حملات سایبری نیاز به بازبینی امنیت سایبری داخلی خود دارند

- آیا شبکه های شکاف هوا امن هستند؟

- نحوه تست آسیب پذیری Zerologon سرورهای اکتیو دایرکتوری

- خطای اتصال به شبکه در زمان اتصال به صفحات https برنامه های اینترنتی

- امکان بازیابی اطلاعات رمز شده توسط یکی از مطرح ترین باج افزارها

- آسیب پذیری SMB پروتکل شیر کردن فایل و پرینتر

- مشکل Share در ویندوز بعد از ویروسی شدن

- کی سون: افزایش 260 درصدی تهدیدات سایبری در طول بحران کرونا

- هشدار مرکز ماهر درخصوص گسترش حملات باجافزاری: شیوع گسترده باجافزار STOP/Djvu در کشور

- حملات هدفمند سایبری

- غیر فعال کردن حساب کاربری Administrator ویندوز

- مهمترین تهدیداتی که بخش های بهداشت و درمان را هدف قرار می دهد.

- حذف نمایندگان ایرانی کسپرسکی

- یو تی ام های جهانی

- افزایش حملات باج افزار اندرویدی– مراقب باشید!

- راههای محافظت در برابر باج افزار خطرناک Petya

- هشدار امنیتی! درب پشتی اندروید در جستجوی دستگاه شماست

- هشدار امنیتی! Locky Ransomware یک مهاجم است

- هشدار! گسترش باج افزار از طریق وب سایت برنامه ریموت Ammyy

- راهکار ویژه کوییک هیل برای بازیابی فایل ها پس از حمله باج افزار

- مراقب کرک ویندوز KMSPico باشید

- برنامه های نامعتبر دلیل مهم حملات مخرب در گوشی های اندرویدی

- المپیک 2016 ریو: رویداد بزرگ، خطرات بزرگتر، کلاهبرداری های بزرگ آنلاین

- فوتپرینتینگ؛ رد پای شما در اینترنت

- گسترش بازی Pokémon GO جعلی

- فیشینگ چیست و نحوه جلوگیری از آن چگونه است؟

- بانکداری امن (Safe Banking)

- راه های مقابله با گروگان افزار CTB

- نتایج آزمون AV-Test.org بر روی آنتی ویروس کوییک هیل

- مقایسه آنتی ویروس های تحت شبکه و سازمانی

- حمله سایبری به وزارت دفاع هند توسط کوییک هیل شناسایی و مسدود گردید

- کوییک هیل برنده تاج قهرمانی CRN در امنیت کلاینت برای دومین بار در یک ردیف شد

- زورگویی، سانسور و معاملات مالی AV-Comparatives.org با فروشندگان آنتی ویروس ادامه دارد

- فراتر از عناوین خبری: فریب آزمایش های امنیتی گمراه کننده را نخورید

- چگونگی آسیب پذیری شرکت های کوچک و متوسط

- ارتقاء رایگان توتال سکیوریتی کوییک هیل برای آندروید

- چطور آنتی ویروس های تقلبی وارد سازمانها می شوند؟

- Bitdefender و Kaspersky هم ایران را تحریم کردند!

- کومودو موافق پرداخت 50،000 دلار به AV-Comparatives.org برای تست حسابرسی و اعتبارسنجی است

- موبایل سکیوریتی کوییک هیل در حال حاضر برای کاربران آندروید رایگان است

- خریداری شرکت اویرا توسط شرکت چینی چیهو

- کسپرسکی در حال خروج از ایران

- مبارزه آنتی ویروس های تحت شبکه در ایران

- امکانات امنیتی UTMها

- داغ شدن بازار UTM ها در ایران

بایگانی

- شهریور 1402 1

- دی 1401 1

- تیر 1401 1

- خرداد 1401 1

- آبان 1400 1

- اسفند 1399 1

- بهمن 1399 1

- آبان 1399 1

- تیر 1399 1

- اردیبهشت 1399 2

- فروردین 1399 2

- شهریور 1398 2

- اسفند 1397 2

- مهر 1397 1

- مرداد 1397 1

- تیر 1396 2

- آبان 1395 1

- مهر 1395 4

- شهریور 1395 1

- مرداد 1395 3

- دی 1394 1

- خرداد 1394 1

- اردیبهشت 1394 1

- فروردین 1394 1

- بهمن 1393 1

- مهر 1393 3

- شهریور 1393 7

- اردیبهشت 1393 6

- اسفند 1391 2

- بهمن 1391 1

- آبان 1391 4

- مهر 1391 3

- شهریور 1391 7

- خرداد 1391 1

- اردیبهشت 1391 1

- فروردین 1391 1

- اسفند 1390 1

- بهمن 1390 3

- دی 1390 4

- آذر 1390 7

- آبان 1390 19

- مهر 1390 6

- شهریور 1390 2

- مرداد 1390 6

- تیر 1390 3

- خرداد 1390 5

- اردیبهشت 1390 4

- فروردین 1390 6

- اسفند 1389 11

- بهمن 1389 6

- دی 1389 4

- آذر 1389 2

- آبان 1389 2

- مهر 1389 3

- شهریور 1389 2

- مرداد 1389 4

- تیر 1389 2

- خرداد 1389 2

- اردیبهشت 1389 3

- اسفند 1388 6

- بهمن 1388 2

- دی 1388 4

- آذر 1388 1

- آبان 1388 2

- مهر 1388 1

- شهریور 1388 2

- مرداد 1388 2

- تیر 1388 6

- خرداد 1388 1

- اردیبهشت 1388 11

- فروردین 1388 12

- اسفند 1387 6

- بهمن 1387 12

- دی 1387 1

- آذر 1387 5

- آبان 1387 2

- مهر 1387 2

- شهریور 1387 6

- مرداد 1387 4

- تیر 1387 3

- خرداد 1387 1

- اردیبهشت 1387 3

- فروردین 1387 1

- بهمن 1386 3

- دی 1386 9

- آذر 1386 14

- آبان 1386 17

- مهر 1386 12

- شهریور 1386 10

امکان بازیابی اطلاعات رمز شده توسط یکی از مطرح ترین باج افزارها

آسیب پذیری SMB پروتکل شیر کردن فایل و پرینتر

حملات SMB Ghost

به اشتراک گذاری فایل و پرینتر (Sharing) یکی از موارد پرکاربرد در سازمانها می باشد. پس از حفره و آسیب پذیری SMB v1 که پیشتر ویندوزها را با تهدیدات جدی روبر کرده بود، اکنون آخرین نسخه از SMB v3.1.1 با مشکل آسیب پذیری روبرو شده است.

در مارس 2020 اعلام کرد از آسیب پذیری کرم گونه با شناسه CVE-2020-0796 (که با نام SMBGhost یا روح اشتراک گذاری نیز یاد می شود) که در ماژول محبوب به اشتراک گذاری SMB (بلوک پیام رسان سرور) نسخه 3.1.1 که بر روی ویندوز 10 (1903 و 1909) و ویندوز سرور 2019 ساخت های ( 1903 و 1909) قرار دارد آگاه است.

SMBGhost یک آسیب پذیری سرریز صحیح در درایور SMB است که می تواند از هدر فشرده سازی استفاده کند و این امکان را به شما می دهد تا بافرهایی با ابعاد نادرست ایجاد کنید که منجر به سرریز بافر می شود. این آسیب پذیری در روش تابع Srv2DecompressData () قرار دارد که مقدار SMB2_COMPRESSION_TRANSFORM_HEADER در زمان از فشرده سازی خارج کردن اندازه پیام مدیریت می کند، منجر به سرریز / پاریز صحیح جریان می شود.

مایکروسافت شدت بحرانی را به این آسیب پذیری اختصاص داده است. یکی دیگر از آسیب پذیری های مهم پیشگیرانه اجرای از راه دور کد (RCE) می باشد که در SMB نسخه 1.0 (CVE-2017-0144) می باشد (اکثر ویندوزها از XP به بالا) توسط باج افزار WannaCry در سال 2017 مورد سوء استفاده قرار گرفت.

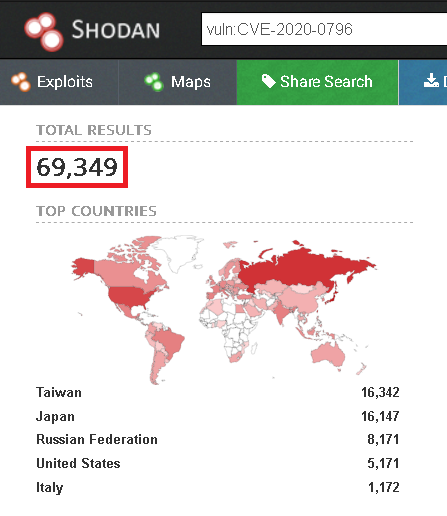

در زمان نوشتن مطلب، حدود 70000 دستگاه قابل دسترسی در سطح عمومی آسیب پذیر بودند همانطور که در شکل 1 نشان داده شده است (توجه داشته باشید که تعدادی از ماشینهای در معرض ممکن است ظرف عسل SMB باشند. همچنین این سیستم ها دارای IP ولید و عمومی می باشند، ممکن است سیستمهای آسیب پذیر بسیاری بدون دسترسی به آی پی ولید باشند).

سوء استفاده از آسیب پذیری از CVE-2020-0796 منجر به حملات اخلال در خدمت DoS بسیار آسان و ساده می گردد، اما بهره برداری از آن برای اجرای کد از راه دور می تواند چالش برانگیز باشد، زیرا ویندوز محافظت از حافظه خود را بهبود بخشیده است. اجرای کد از راه دور می تواند با شکست دادن تصادفی چیدمان فضای آدرس (KASLR) یا زنجیره با سایر آسیب پذیری های نشت حافظه حاصل شود. اگرچه این آسیب پذیری در تئوری قابل اجراست، اما ما معتقدیم که با توجه به عوارض و احتمال کمبود آسیب پذیری های متعدد چندگانه زنجیره ای برای بدست آوردن RCE نمی تواند همانند باج افزار WannaCry خطرناک باشد.

پچ برای این آسیب پذیری موجود است. برای نصب پچ امنیتی ، سیستم عامل خود را به روز کنید.

اگر به هر دلیلی قادر به نصب به روزرسانی ها نیستید، می توانید برای جلوگیری از حمله هکرها به سرور SMBv3.1.1 خود با دستور powerhell زیر فشرده سازی را غیرفعال کنید:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 -Force

توجه داشته باشید که این راهکار حملات به کلاینت SMB را که با فریب دادن شما به اتصال به سرورهای مخرب آنها که با پاسخ بسته های دستکاری شده روبرو می شوید، متوقف نمی کند. توصیه می شود ترافیک خارجی SMB را از شبکه محلی خود به WAN مسدود کنید. همچنین ، بسیار توصیه می شود اطمینان حاصل شود که اتصالات از طریق اینترنت به خدمات SMB در محیط سازمان شما مجاز نیست.

روشهای محافظت:

از UTM های مناسب (مانند وبروم / کوییک هیل / کی سون) برای پایش ترافیک به داخل و خارج سازمان پاستفاده کنید.

فایروال خود را همیشه روشن کنید.

از استفاده از حساب Administrator به عنوان حساب کاربری اصلی در دستگاه های حساس خودداری کنید.

اطمینان حاصل کنید که سیستم های شما برای وصله های امنیتی سیستم عامل به روز هستند و به طور پیش فرض امکان نصب به روزرسانی ها را می دهند.

از یک محصول امنیتی معتبر مانند K7 Endpoint Security و K7 Total Security استفاده کنید تا از آخرین تهدیدات محافظت کنید.

از در معرض قرار گرفتن سرویس SMB خود به اینترنت خودداری کنید مگر اینکه در مواردی که لازم باشد.

محصولات

امنیتی K7 تلاش های مربوط به سوء استفاده از آسیب پذیری SMBGhost را (CVE-2020-0796) توسط لایه امنیتی IDS خود (یا شناسه حمله نفوذ 000200E8) شناسایی و به صورت پیشگیرانه محافظت می کند.

تحلیل فنی کامل نوع حمله، وصله و آسیب پذیری در صفحه زیر قابل دریافت است:

https://labs.k7computing.com/?p=20243