بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانهکرها ۲۰ بانک ایرانی را هک و برای منتشر نکردن اطلاعات مشتریان سه میلیون دلار باج گرفتند!

هکرها ۲۰ بانک ایرانی را هک و برای منتشر نکردن اطلاعات مشتریان سه میلیون دلار باج گرفتند!

پولتیکو به نقل از منابع مطلع گزارش داده که حمله سایبری ماه گذشته که تهدیدی برای ثبات سیستم بانکداری ایران بود موجب شد که شرکت تامین کننده راهکارهای نرم افزاری بانکداری ایران (شرکت توسن) به هکرها میلیون ها دلار باج پرداخت کند.

براساس این گزارش، این شرکت ایرانی تحت فشار دولت دستکم سه میلیون دلار به عنوان باج به گروه هکری IRLeaks پرداخت کرد تا از انتشار دادههای ۲۰ بانک ایران و اطلاعات حساب میلیونها ایرانی جلوگیری کند.

به گزارش پولتیکو، این بدترین حمله سایبری به بانکهای ایران بهشمار میرود و گروهی تحت عنوان «آیآرلیکس» (IRLeaks) که سابقه هک بانکهای ایران را دارد، احتمالا پشت این حمله قرار دارد. این گروه هکری در ماه دسامبر نیز اطلاعات بیش از ۲۰ شرکت بیمه و اسنپ فوود را هک کرده بود.

هکرها تهدید کرده بودند اگر ۱۰ میلیون دلار رمزارز دریافت نکنند دادهها، شامل اطلاعات حساب و کارت اعتباری میلیونها ایرانی را در دارک وب به فروش میگذارند. براساس این گزارش، در نهایت توافق بر سر میزبان کمتری باج به هکرها به نتیجه میرسد.

هکرها با تزریق بدافزار به سیستمهای نرم افزاری بانکداری الکترونیکی شرکت توسن، توانستند با اجرای حمله زنجیره تامین به سرورهای بانکها وارد شوند. از ۲۹ موسسه مالی فعال، ۲۰ بانک که مشتری این شرکت هستند، هدف حمله قرار گرفتند. در بین این بانکها نام بانک توسعه و معادن، بانک مهر، پستبانک ایران، بانک ایران زمین، سرمایه، ایران ونزوئلا، دی، شهر، اقتصاد نوین، سامان و شعبههایی در ایتالیا و آلمان به چشم میخورد.

پ ن : استفاده از سیستمها و نرم افزارهای ناامن تبدیل به یکی از پاشنه آشیل های امنیتی کشور شده است. در کنار (1) استفاده از سامانه های امنیتی قدرتمند مانند EPP، XDR/EDR، ZTNA، UTM، EMM، SIEM، (2) اجرای پیکربندی درست و رویه های مهم امنیتی در زیرساخت و شبکه مانند مدیریت دسترسی از راه دور، کنترل ورودی و خروجی های شبکه، عدم استفاده از پروتکلهای غیرایمن مانند SMB1، بروزرسانی های سیستم عامل و نرم افزارها و عدم استفاده از نرم افزارهای غیراصل و دارای درب پشتی، (3) استفاده از سامانه ها و نرم افزارهای کاربردی سفارشی ایمن که تست های امنیتی مانند تست نفوذ و آسیب پذیری را به درستی پاس کند بسیار مهم است.

لحظه تاریخی فرود ماهنورد هندیها بر روی ماه

کاوشگر Chandrayaan-۳ ساخت کشور هند با موفقیت بهروی کره ماه فرود آمد.

سازمان پژوهشگاه هوا فضای هند (ISRO) در یک جهش عظیم برای سفر اکتشاف فضایی هند، با فرود موفقیت آمیز Chandrayaan 3 بر روی کره ماه توجه جهان را به خود جلب کرده است. اوج برنامه ریزی دقیق، فداکاری، و توان علمی، این دستاورد نقطه عطف مهمی نه تنها برای ISRO بلکه برای کل کشور است. آژانس فضایی هند تعهدی تزلزل ناپذیر به شکستن مرزهای فناوری و اکتشافات نشان داده است.

لحظه تاریخی فرود ماهنورد هندیها بر روی ماه با امنیت سایبری کوییک هیل

با این فناوری، زیرساخت فناوری اطلاعات و نرم افزار مورد نیاز برای دستیابی به این جهش عظیم، ارزیابی این ماموریت ها از منظر امنیت سایبری بسیار مهم است. فضا ممکن است “مرز نهایی” برای اکتشاف باشد، اما برای بهره برداری نیز آماده است و به ویژه در معرض طیف وسیعی از آسیب پذیری ها و تهدیدات سایبری است.

بیایید نیاز حیاتی به امنیت سایبری در حفاظت از ماموریت های پیشرفته مانند این را درک کنیم.

نقش امنیت سایبری در ماموریت های ISRO

امنیت سایبری یک نیاز کاربردی در عملیات فضایی است. چالش ها به دلیل مقیاس، فاصله، و بحرانی بودن عملکرد سیستم ها و تجهیزات به وجود می آیند. در اینجا آمده است که چگونه نقش مهمی را برای ISRO ایفا کرد:

حفاظت از داده های حساس:

پژوهشگاه هوافضای هند با دادههای حساس گسترده، از برنامههای ماموریت، نقشه های طراحی ماهواره و یافتههای تحقیقاتی گرفته تا اطلاعات فنی حیاتی سروکار دارد. اطمینان از محرمانه بودن، یکپارچگی و در دسترس بودن این داده ها برای جلوگیری از نقض داده ها، جاسوسی و سرقت مالکیت های معنوی ضروری است.

حفاظت از فضاپیماها و ماهواره ها:

فضاپیماها، ماهواره ها و ایستگاه های زمینی همگی اهداف بالقوه ای برای حملات سایبری هستند. نقض در سیستم های کنترل کننده این دارایی ها می تواند منجر به از دست دادن کنترل، دسترسی غیرمجاز یا حتی دستکاری مسیرهای مداری شود. اجرای پروتکل های امنیت سایبری قوی برای حفظ فرماندهی و کنترل بر دارایی های فضایی آژانس فضایی هند بسیار مهم است.

ایمن سازی شبکه های ارتباطی:

شبکه های ارتباطی، نقشی محوری در عملیات ISRO دارند و تبادل داده بین ایستگاه های زمینی، ماهواره ها و کنترل ماموریت را تسهیل می کنند. یک شبکه در معرض خطر می تواند ارتباط را مختل کند، دستورات حیاتی ماموریت را به تاخیر بیندازد، یا حتی مهاجمان را قادر به رهگیری اطلاعات حساس کند. تقویت امنیت شبکه برای اطمینان از جریان یکپارچه اطلاعات حیاتی است.

پیشگیری از سرقت مالکیت معنوی:

تحقیقات و نوآوری های پیشگامانه ISRO به میزان قابل توجهی به قدرت فناوری هند کمک می کند. دشمنان سایبری ممکن است تلاش کنند تا این دارایی های فکری را برای منافع خود بدزدند یا مزیت رقابتی ISRO را تضعیف کنند. اقدامات امنیت سایبری قوی می تواند از چنین سرقتی جلوگیری کرده و سرمایه فکری ISRO را حفظ کند.

مقابله با جاسوسی و خرابکاری:

دستاوردها و پیشرفت های ISRO آن را به یک هدف جذاب برای جاسوسی و خرابکاری های سایبری تحت حمایت دولتها تبدیل می کند. پروژهها، مشارکتها و قابلیتهای آژانس فضایی ممکن است توسط حملات سایبری با هدف اختلال در مأموریتها، سرقت اطلاعات حساس یا آسیب رساندن به اعتبار ISRO به خطر بیفتد.

حفظ امنیت ملی:

تلاشهای ISRO اغلب پیامدهایی برای امنیت ملی از جمله ارتباطات ماهوارهای، ناوبری و سیستمهای نظارتی دارد. ایمن سازی این سیستم ها در برابر تهدیدات سایبری برای موفقیت عملیاتی ISRO و حفظ منافع امنیتی کشور حیاتی است.

تضمین اعتماد و اطمینان عمومی:

دستاوردهای ISRO باعث غرور ملی و تحسین جهانی می شود. هر حادثه سایبری که بر عملیات ISRO تأثیر بگذارد، می تواند به اعتماد عمومی و بین المللی آسیب جدی بزند. نشان دادن تعهد مستحکم امنیت سایبری برای حفظ شهرت سازمان هوا فضای هند، به عنوان یک سازمان فضایی قابل اعتماد و آینده نگر حیاتی است.

SEQRITE چگونه نقش خود را در تامین امنیت این ماموریت ایفا کرد؟

سکورایت کوییک هیل عنوان شریک قدیمی امنیت سایبری سازمان هوا فضای هند، افتخار می کند با راهکارهای پیشرفته امنیت سایبری، SEQRITE EPS، از دارایی های فناوری اطلاعات و ماموریت های پیشروی آن سازمان محافظت می کند.

این راهکار برای حفاظت ۳۶۰ درجه از عملیات فضایی حیاتی به کار گرفته شده است. کنسول یکپارچه سکورایت کنترل و مشاهده کامل تمام عملکردهای ضروری را به چندین سرپرست گروه ارائه می دهد، تا نظارت، پیکربندی و مدیریت عملکردها ساده تر گردد.

از اسکنهای شناسایی گرفته تا مدیریت داراییها، سکورایت اندپوینت سکیوریتی کوییک هیل، حفاظت کامل از شبکه را برای ISRO برای مقابله با حملات پیچیده باجافزاری یا بدافزاری تضمین میکند. راه حل عملی سکورایت با بهره گیری از ویژگی های پیشرفته ای مانند برخی از وِیژگی های زیر، امنیت را در سراسر اندپوینتها، شبکه ها، دیوایس ها و… تضمین می کند:

مقیاس پذیری بالاتر و امنیت بیشتر برای همه دستگاه ها

استراتژی مدیریت وضله امنیتی (Patch) ساده و متمرکز برای بهره وری بالاتر و امنیت قوی تر

کاهش خطرات امنیتی را با قابلیت کنترل متمرکز دستگاه ها

محافظت پیشرفته نقاط پایانی با آنتی ویروس، تشخیص و مقابله با نفوذ، فایروال و موارد دیگر.

اسکن فعال برنامه های نصب شده برای شناسایی آسیب پذیری های پیش بینی نشده و کاهش نصب های غیرمجاز.

نکته کلیدی: آینده ای درخشان در گرو امنیت سایبری

آرزوهای ISRO بی حد و حصر است و به ستاره ها و فراتر از آن می رسد. با این حال، این جاه طلبی ها با نیاز اساسی به امنیت سایبری قوی پشتیبانی می شود. حفاظت از داده های حساس، ایمن سازی دارایی های فضایی، دفاع از شبکه های ارتباطی و تضمین یکپارچگی عملیاتی آژانس، به تداوم اقدامات جامع امنیت سایبری متکی است. از آنجایی که ISRO به گسترش افقهای خود و کمک به اکتشافات علمی و نوآوریهای فناوری ادامه میدهد، یک وضعیت امنیتی سایبری قوی برای موفقیت آژانس و پیشرفت مداوم تلاشهای اکتشاف فضایی هند و دیگر کشورهای پیشرو ضروری است.

ویژگی های یک WAF مناسب چیست؟

امروزه استفاده از دیواره آتش لایه کاربرد (Web Application Firewall) در حال گسترش می باشد. همه گیری نرم افزارهای موبایل مبتنی بر API و اپلیکیشن های مبتنی بر وب موجب افزایش تهدیدات و به تبع آن نیاز بیشتر به ابزارهای امنیتی جدید برای سازمانها شده است.

در این مطلب برخی از ویژگی هایی که در زمان تهیه یه WAF به آن نیاز است لیست شده است:

ویژگی های فنی:

» حفاظت جامع در برابر حملات پیشرفته لایه 7 و تهدیدات روز صفر

» مدیریت متمرکز مبتنی بر وب با داشبورد پویا با پیکربندی آسان و استقرار و مدیریت کاربر پسند.

» شناسایی و جلوگیری از نفوذ و محافظت از شبکه ها در برابر هکرهایی که می توانند مخفیانه به سیستم نفوذ کنند.

» ثبت و گزارش جامع

» دارای حافظه نهان (Cache)، به همراه فشرده سازی و سایر بهینه سازی های HTTP/TCP برای تسریع ارائه سرویس

» بارگذاری تراکنش های SSL جهت کاهش حجم کار و افزایش عملکرد

» امکان Load Balancing برای توزیع بار در میان سرورهای وب خوشهای

» امکان failover برای افزایش اطمینان دسترسی خدمات

» تولید و بکارگیری امضای SSL رایگان مورد تایید Let’s Encrypt برای خدمات مبتنی بر وب

» لایسنس اصلی و دریافت آپدیت از سرور شرکت اصلی (سرورهای کرک شده و غیرمعتبر بروزرسانی غیرقابل قبول است)

» نصب و آموزش مدیریت رایگان در محل خریدار

» حداقل ویژگی های سخت افزار:

دارای 8 پورت 10/100/1000 یا بیشتر

4GB RAM or higher

CPU Intel-Based

SSD 120GB or more

Console Serial RS232 management

2*USB Ports or more

مقابله با انواع حملات لایه کاربرد وب از جمله:1. جعل درخواست بین سایتی(Cross-site request forgery)

2. اسکریپت بین سایتی (XSS Cross Site Scripting (XSS))

3. تزریق کد SQL (SQL injection)

4. حملات مهم OWASP نسخه 2021:

• کنترل دسترسی ناقص(Broken access control)

• شکست در رمزنگاری (Cryptographic Failures)

• تزریق (Injection)

• طراحی ناامن (Insecure Design)

• پیکربندی اشتباه امنیتی(Security misconfiguration)

• استفاده از مؤلفههایی قدیمی و آسیب پذیر (Vulnerable and Outdated Components)

• شکست در شناسایی و احراز هویت (Identification and Authentication Failures)

• نقص نرم افزاری و یکپارچگی داده ها (Software and Data Integrity Failures)

• خرابی های ثبت و مانیتورینگ امنیتی (Security Logging and Monitoring Failures)

• جعل درخواست سمت سرور (Server-Side Request Forgery (SSRF))

دیگر ویژگی های امنیتی و نرم افزاری:HTTP Header Security

Automatic profiling (white list)

Forceful browsing

Directory/path traversal

Routing (Static, Dynamic)

Quality of Service (QoS)

Multi-WAN (with Failover)

Centralized Management

Fast engine

IDS/IPS

Gateway AV

Routing (Static, Dynamic)

Quality of Service (QoS)

Multi-WAN (with Failover)

از برندهای فعال وف در کشور می توان به FortiWeb، F5، WebRoam اشاره کرد.

شهرداری تهران چطور هک شد

چرا شهرداری تهران هک شد

امروزه امنیت یک مجموعه چندجانبه می باشند. استفاده از یکی از سامانه های امنیتی مانند آنتی ویروس اوریجینال، فایروال قدرتمند، جداسازی شبکه داخلی از اینترنت (شبکه شکاف هوا) تضمین کننده امنیت جامع نمی باشد. از آنجایی که پروتکل های امنیتی در سازمان ها به درستی رعایت نمی شود هک و نفوذ به شبکه سازمانها بخاطر عدم استفاده از نرمافزارهای اوریجینال و وجود کرکها و عدم آپدیت سیستمها کار پیچیده ای نیست. برای حملات به سازمانها نیاز به کشف آسیب پذیری جدیدی و یا تولید نرم افزار خرابکارانه جدید نیست، بلکه بسیاری از این آسیب پذیری ها و حفره ها سالهاست که کشف شده اند و ابزارهای آماده فراوانی برای نفوذ از طریق آنها به وجود آمده اند.

یکی از پاشنه آشیل هایی که امروزه گریبانگیر سازمانها می باشد نفوذ از طریق حفره های نرم افزاری می باشد که ضرورت اسکن آسیب پذیری و تست نفوذ سامانه ها شامل نرم افزارهای تحت وب، ویندوز، موبایل، سخت افزارها و شبکه ها را بیش از پیش نمایان می کند.

همانطور که در اخبار منتشر شده، سامانه تهران من راه ورود هکرها به شبکه داخلی شهرداری بوده است. علاوه بر استفاده از نرم افزارهای خارجی بروزنشده و کرک شده، بسیاری از نرم افزارهای داخلی به پارامترهای امنیتی توجه چندانی نمی کنند.

در بسیاری از کشورها تست نفوذ و اسکن آسیب پذیری از طریق کارفرما توسط شرکت امنیتی ثالث انجام شده و با همکاری با شرکت توسعه دهنده نرم افزار اشکالات امنیتی رفع می گردد.

به عنوان مثال بسیاری از شرکتهای مهم، مالی و بانکی منطقه و جهان که امنیت نرم افزارهای اختصاصی شان از اهمیت بسیار بالایی برخوردار است، مانند خطوط هواپیمایی سنگاپور، شرکت بزرگ چندملیتی انگلیسی Unilever، شرکت معتبر فرانسوی تولیدکننده لوازم ورزشی Decathlon، بانک DCB هند، پلیس دبی، بانک اول ابوظبی FAB، سازمان دیجیتال عجمان، شرکت نفتی Woqod قطر، شرکت چندملیتی شیمیایی آلمانی Linde و غیره، وظیفه برقراری امنیت برنامه شان را به شرکت هندی - سنگاپوری Appknox واگذار کرده اند. استفاده از کارشناسان خبره ای که قبلا حفره های نرم افزارهای مطرحی مانند Facebook ،Walmart ،Skype و Snapchat را کشف کرده اند با کیفیت بالا و هزینه و زمان مناسب موجب استفاده از این تجارب این گونه شرکتها می باشد.

علاوه بر موارد فوق، گزینه های زیر نیز می تواند به امنیت بیشتر کمک کند:

- استفاده از رمزهای عبور پیچیده برای کاربران یا استفاده از رمزهای دوعاملی برای کاربران

- وصله کردن و بروزرسانی همیشگی نرم افزارها

- اعطای حداقل دسترسی لازم به سرورها

- استفاده از فایروال لایه کاربرد برای وب سرورها (WAF)

- حذف برنامه ها و سرویس های غیرضرور و یا آسیب پذیر مانند SMB (استفاده از پروتکل SFTP یا FTPS برای اشتراک گذاری فایلها)

- استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی و سامانه مدیریت یکپارچه تهدیدات (UTM) اورجینال و به روز و با فعال بودن IDS/IPS

- استفاده از رمزهای پیچیده برای همه کاربران

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- عدم استفاده از پورت فورواردینگ (NAT / DMZ / Port Forwarding) مستقیم به سرورها (حتما IPS و WAF فعال باشد)

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management

حمله به شبکه های اختصاصی سامانه کارت سوخت

چگونه حمله به شبکه های اختصاصی سامانه کارت سوخت ممکن است؟

دیروز سه شنبه حمله سایبری به سامانه کارت سوخت موجب اختلال در توزیع بنزین در جایگاههای سوخت سراسر کشور شد.

چند وقت گذشته هم اخباری مبنی بر هک و حمله سایبری به سامانه دوربین های نظارتی زندان اوین منتشر شد، که برخی از تصاویر دوربین ها انتشار عمومی یافت.

بر خلاف تصور بسیاری، ایجاد شبکه ای امن و اختصاصی و عدم اتصال به شبکه جهانی اینترنت، امنیت را به این سادگی به ارمغان نمی آورد.

به این شبکه های مجزا و منقطع از شبکه های دیگر، اصطلاحا شبکه های «شکاف هوا» می گویند.

این اساساً به این معنی است که سیستم یا شبکه از نظر فیزیکی به هیچ شبکه خارجی متصل نیست، خواه اینترنت یا یک شبکه محلی.

برگردیم به شبکه های رایانه ای، شبکه های شکاف هوا در وهله اول در محیط های با امنیت بالا مانند شبکه های نظامی و دولتی، سیستم های اطلاعاتی، نیروگاه های هسته ای یا هواپیمایی دیده می شوند. انگیزه اصلی راه اندازی شبکه های هواشکاف احساس امنیتی است که برای سازمان ایجاد می کند.

شبکه های شکاف هوا چگونه کار می کنند؟

از آنجایی که شبکه های هوا شکاف هیچ ارتباط شبکه ای ندارند، از لحاظ نظری هیچ نوع ارتباط سیمی یا بی سیم با دنیای خارج ندارند. کنترل کننده های بی سیم آنها غیرفعال هستند که موجب می شود، کل شبکه “یک سیستم بسته”شود. تنها راه ورود یا خروج داده ها به این نوع شبکه استفاده از رسانه های فیزیکی مانند درایوهای USB یا CD-ROM ها است.

شبکه های شکاف هوا معمولاً برای جداسازی زیرساخت های مهم از شبکه سازمانی استفاده می شوند تا اطلاعات حیاتی به خطر نیفتد. این اطلاعات دارایی ها مهم، حساس و حیاتی سازمان ها یا دولتها هستند که در صورت نشت و یا از بین رفتن می توانند خسارات جبران ناپذیری تحمیل کنند. به همین دلیل مدیران امنیتی ترجیح می دهند چنین اطلاعاتی را در شبکه های شکاف هوا که هیچ ارتباطی با شبکه اصلی سازمان ندارند، داشته باشند.

با این حال ، شبکه های شکاف هوا نیز ممکن است احساس امنیت کاذب ایجاد کنند. یک فرض ذاتی وجود دارد که، از آنجا که شبکه های شکاف هوا هیچ نقطه دسترسی ندارند، آنها کاملاً ایمن و امن هستند. بنابراین، از نظر امنیتی نیازی به بررسی یا ارزیابی نیست. متأسفانه، این نوع دیدگاه ممکن است اغلب منجر به مشکلات امنیتی شود.

آیا آنها واقعاً ایمن هستند؟

اولاً ، از طریق دستگاه های ذخیره سازی فیزیکی هنوز می توان به شبکه های شکاف هوا دسترسی داشت. همانطور که مشاهده کردیم، دستگاههای USB معمولاً برای انتشار انواع بدافزارها استفاده می شوند. از آنها می توان برای طیف وسیعی از فعالیت های مخرب مانند فیلتر کردن داده ها، نصب بدافزار و دستگاه های ورود به سیستم و غیره استفاده کرد.

وجود باگها در سیستم عامل و نرم افزارهای نصبی امکان غیرفعال کردن نرم افزارهای و لایه های امنیتی مدیریت دستگاههای جانبی را میسر می کند.

بزرگترین نمونه از این نوع فعالیتهای مخرب ، کرم استاکس نت بود . در سال ۲۰۱۰ کشف شد و به برنامه هسته ای صدمات اساسی وارد کرد و باعث از هم گسیختن سانتریفیوژها شد. این کرم از طریق درایوهای USB آلوده به محیط شبکه وارد شد. این رویداد یک یادآوری جدی ارائه می دهد که شبکه های شکاف هوا را می توان با تأثیر زیادی به خطر انداخت.

ثانیا ، حتی اگر شبکه های شکاف هوا از دنیای خارج جدا شده باشند، اما آنها از یک تهدید اصلی دیگر در زمینه امنیت سایبری جدا نیستند: خود انسان ها. مهندسی اجتماعی همچنان یک عامل اصلی تهدید است و در این نوع شرایط، خطرات بزرگتر می شوند. تهدیدهای داخلی مانند کارمندان سرکش هنوز هم می توانند برای دسترسی به شبکه شکاف هوا استفاده شوند. کارکنان با دسترسی به شبکه های خاص شکاف هوا ممکن است حافظه ذخیره سازی قابل جابجایی خود را آلوده به بدافزار کنند که در صورت قرار دادن در یک سیستم شکاف هوا، می تواند سیستم و شبکه را آلوده کند.

جداسازی امنیت را تضمین نمی کند!

سرانجام ، با پیشرفت تکنولوژی ، هیچ تضمینی وجود ندارد که صرف ایزوله سازی و جداسازی از یک شبکه خارجی، یک سیستم شکاف هوا را ایمن نگه دارد. مواردی وجود داشته است که از بین بردن داده ها از طریق روش های دیگری نیز اتفاق افتاده است، مانند درهای پشتی ناشناخته که به نرم افزار / سخت افزار وارد شده اند ، سیگنال های فرکانس FM ، هک حرارتی یا ارتباطات حوزه نزدیک (NFC).

نتیجه این که بی نیازی به امنیت کامل شبکه های شکاف هوا، فقط بر اساس ایزوله سازی بنا شده است. شبکه های سازمانی همچنین باید با تأکید بیشتر بر کنترل دسترسی و فضای ذخیره سازی قابل حمل، اقدامات امنیتی سایبری را برای این شبکه ها پیاده کنند.

دولتها و سازمان ها می بایست از طیف وسیعی از راهکارهای امنیتی شبکه ای و سازمانی برای تقویت سیستم های شکاف هوا خود در نظر بگیرند.

استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی + DLP + UTM + Patch Management + Update Mnagemnet + Vulnerability Scanner+WAF و... برای شبکه های سازمانی به همراه ضروری به می باشد. استفاده از آخرین تکنولوژی های امنیتی و به روز دنیا و بروزرسانی و مدیریت امنیت شبکه ضروری می باشد.

متاسفانه در سالهای اخیر با توجه به تحریمها و موانع تجاری برخی با سوء استفاده از این چالش اقدام به کلاهبرداری کرده و نسبت به ارائه محصولات غیرمعتبر و کرک شده به نام اوریجینال می کنند. استفاده از محصولات معتبر و دارای لایسنس رسمی و کاملا اوریجینال و تصدیق شده شرکتهای مطرح جهانی مانند فورتی نت، سونیک وال، سکورایت، کوییک هیل، کی سون، ، وبروم، سیسکو، سوفوس می تواند تا حد امکان از حملات جلوگیری کند.

بخش بهداشت و درمان برای جلوگیری از حملات سایبری نیاز به بازبینی امنیت سایبری داخلی خود دارند

-سال 2020 سالی بود که شرکت های داروسازی و درمانی در کانون توجه قرار گرفتند. همه گیری بی سابقه کرونا، در زمان بستن دفاتر و کسب و کارها و تأثیرگذاری گسترده بر زندگی در سراسر جهان، در نهایت ختم به یک اتفاق بزرگ در رونمایی از یک واکسن بالقوه شد. با تحقیقات و پژوهشهای فراوان، توجه جهان به سمت شرکتهای داروسازی و درمانی سوق داده شد ، که نقش اساسی در تولید، بسته بندی و توزیع این واکسن به شدت موردتقاضا دارند.

- در Seqrite کوییک هیل، ما این را در اوایل شروع همه گیری یادآوری کرده بودیم و در ماه مه تجزیه و تحلیل کردیم که چگونه صنعت داروسازی از نظر امنیت سایبری با یک چالش منحصر به فرد روبرو است - چگونه نیروهای کار از راه دور در این صنعت می توانند در حالی که از نظر دیجیتالی ایمن هستند کار کنند؟ در مقاله ای که در سال 2019 منتشر شد ، چالشهای اساسی برای صنعت بزرگ بهداشت و درمان که مورد تجزیه و تحلیل قرار گرفت تهدیدهای ناشی از حملات سایبری از جمله باج افزاری پررنگ نشان داده شد.

حملات اخیر سایبری به شرکت های داروسازی

- چند هفته گذشته ثابت شد که این ترس بی دلیل نبوده است. در ماه اکتبر ، دکتر ردی ، مستقر در حیدرآباد، بازیگر برجسته در صنعت داروسازی هند که اخیراً مجوز انجام آزمایشات بالینی برای واکسن Sputnik V روسیه را گرفت ، مورد حمله باج افزار قرار گرفت. چند هفته بعد ، لوپین ، یک شرکت داروسازی دیگر از بمبئی ، فاش کرد که توسط یک حمله سایبری که بر سیستم های IT آن تأثیر می گذارد ، مورد اصابت قرار گرفته است.

- این یک روند جهانی است که مهاجمان سایبری مخرب دارند که بعضی اوقات توسط دولت ها به کار گرفته می شوند و از تمرکز جهانی روی COVID-19 استفاده می کنند و به دنبال سرقت اطلاعات مهم هستند. مقامات امنیتی ایالات متحده هکرهای مرتبط با دولت چین را به هدف قرار دادن شرکت بیوتکنولوژی آمریکایی Moderna متهم کردند که روی واکسن نیز کار می کند. پروژه های واکسن ویروس کرونا ویروس ژاپن نیز مورد حملات سایبری قرار گرفته در حالی که کره جنوبی نیز گزارش داده است که آنها تلاش کره شمالی برای هک کردن شرکت های تحقیقاتی واکسن را خنثی کرده اند.

- این اعداد در گزارش تهدید Seqrite برای فصل سوم 2020 منعکس شده است، جایی که صنعت بهداشت و درمان از نظر شمارش بدافزار در رتبه پنجم لیست صنایع قرار دارد. صنعت داروسازی یک صنعت حساس است، خصوصا در این زمان ها که امیدهای جهانی بر واکسن موفقی است که می تواند به همه گیری پایان دهد. به دلیل ماهیت حساس و ارزشمند داده های موجود در شرکت های داروسازی ، خطر حملات سایبری از طریق باج افزار، تهدیدهای مداوم پیشرفته (APT)، تهدیدات داخلی و سایر موارد بالا است.

- شرکت های داروسازی برای اطمینان از اینکه بیشترین شانس محافظت را به خود می دهند باید اطمینان حاصل کنند که کاملاً بر روی مکانیسم های امنیتی خود تمرکز کرده و امنیت سایبری را بسیار جدی می گیرند.

افراد ، فرایندها و فناوری ها

- امنیت سایبری موثر ، مدیریت خطرات مرتبط با سه عامل مهم یک سازمان است: افراد، فرایندها و فناوری ها. در این مقطع ، شرکت های داروسازی باید اطمینان حاصل کنند که درک کاملی از ساختار امنیتی موجود در سازمان های مربوطه خود دارند. پیاده سازی فرآیندها و فن آوری های جدید تنها زمانی می تواند اتفاق بیفتد که شکاف های موجود، چه از نظر افراد و چه از نظر فرایندها، مشخص شود.

- اطلاعات، بزرگترین سرمایه شرکت داروسازی هستند و از این رو یک گام اساسی داشتن کنترل های دقیق دسترسی و دسته بندی داده های محرمانه است. یک رویکرد جامع باید شامل یک فرآیند بازرسی و ارزیابی دقیق باشد، سپس باید به رویکردی تبدیل شود که بیشتر به سمت پیشگیری از حادثه حرکت کند نه اینکه فقط به واکنش به حادثه متمرکز شود.

- اندپوینت سکیوریتی سکورایت کوییک هیل، که اخیراً توسط AV-Test به عنوان محصول برتر برای ویندوز تأیید شده است، مجموعه ای از راه حل ها را ارائه می دهد که از شبکه و دستگاه های متصل آن در شرکتهای دارویی و بهداشت و درمان محافظت جامع به عمل می آورد.

آیا شبکه های شکاف هوا امن هستند؟

- یک شبکه (یا سیستم) شکاف هوا شده (air-gapped) از دیگر شبکه های مجزا شده است. این اساساً به این معنی است که سیستم یا شبکه از نظر فیزیکی به هیچ شبکه خارجی متصل نیست، خواه اینترنت یا یک شبکه محلی. اصطلاح «شکاف هوا» از لوله کشی گرفته شده است و به شکاف هوا برای حفظ کیفیت آب گفته می شود.

برگردیم به شبکه های رایانه ای، شبکه های شکاف هوا در وهله اول در محیط های با امنیت بالا مانند شبکه های نظامی و دولتی، سیستم های اطلاعاتی، نیروگاه های هسته ای یا هواپیمایی دیده می شوند. انگیزه اصلی راه اندازی شبکه های هواشکاف احساس امنیتی است که برای سازمان ایجاد می کند.

- شبکه های شکاف هوا چگونه کار می کنند؟

از آنجایی که شبکه های هوا شکاف هیچ رابط شبکه ای ندارند، از لحاظ نظری هیچ نوع ارتباط سیمی یا بی سیم با دنیای خارج ندارند. کنترل کننده های بی سیم آنها غیرفعال هستند که موجب می شود، کل شبکه "یک سیستم بسته"شود. تنها راه ورود یا خروج داده ها به این نوع شبکه استفاده از رسانه های فیزیکی مانند درایوهای USB یا CD-ROM ها است.

شبکه های شکاف هوا معمولاً برای جداسازی زیرساخت های مهم از شبکه شرکتی استفاده می شوند تا چنین اطلاعات حیاتی به خطر نیفتد. این اطللاعات دارایی ها مهم . حیاتی سازمان هستند که در صورت از نشت و یا از بین رفتن می توانند خسارات جبران ناپذیری تحمیل کنند. به همین دلیل مدیران امنیتی ترجیح می دهند چنین اطلاعاتی را در شبکه های شکاف هوا که هیچ ارتباطی با شبکه اصلی سازمان ندارند، داشته باشند.

با این حال ، شبکه های شکاف هوا نیز ممکن است احساس امنیت کاذب ایجاد کنند. یک فرض ذاتی وجود دارد که، از آنجا که شبکه های شکاف هوا هیچ نقطه دسترسی ندارند، آنها کاملاً ایمن و امن هستند. بنابراین، از نظر امنیتی نیازی به بررسی یا ارزیابی نیست. متأسفانه، این نوع دیدگاه ممکن است اغلب منجر به مشکلات امنیتی شود.

- آیا آنها واقعاً ایمن هستند؟

اولاً ، از طریق دستگاه های ذخیره سازی فیزیکی هنوز می توان به شبکه های شکاف هوا دسترسی داشت .همانطور که مشاهده کردیم، دستگاههای USB معمولاً برای انتشار انواع بدافزارها استفاده می شوند. از آنها می توان برای طیف وسیعی از فعالیت های مخرب مانند فیلتر کردن داده ها، نصب بدافزار و دستگاه های ورود به سیستم و غیره استفاده کرد.

بزرگترین نمونه از این نوع فعالیتهای مخرب ، کرم استاکس نت بود . در سال 2010 کشف شد و به برنامه هسته ای ایران صدمات اساسی وارد کرد و باعث از هم گسیختن سانتریفیوژها شد. این کرم از طریق درایوهای USB آلوده به محیط شبکه وارد شد. این رویداد یک یادآوری جدی ارائه می دهد که شبکه های شکاف هوا را می توان با تأثیر زیادی به خطر انداخت.

ثانیا ، حتی اگر شبکه های شکاف هوا از دنیای خارج جدا شده باشند، اما آنها از یک تهدید اصلی دیگر در زمینه امنیت سایبری جدا نیستند: خود انسان ها. مهندسی اجتماعی همچنان یک عامل اصلی تهدید است و در این نوع شرایط، خطرات بزرگتر می شوند. تهدیدهای داخلی مانند کارمندان سرکش هنوز هم می توانند برای دسترسی به شبکه شکاف هوا استفاده شوند. کارکنان با دسترسی به شبکه های خاص شکاف هوا ممکن است حافظه ذخیره سازی قابل جابجایی خود را آلوده به بدافزار کنند که در صورت قرار دادن در یک سیستم شکاف هوا، می تواند سیستم و شبکه را آلوده کند.

- جداسازی امنیت را تضمین نمی کند!

سرانجام ، با پیشرفت تکنولوژی ، هیچ تضمینی وجود ندارد که صرف ایزوله سازی و جداسازی از یک شبکه خارجی، یک سیستم شکاف هوا را ایمن نگه دارد. مواردی وجود داشته است که از بین بردن داده ها از طریق روش های دیگری نیز اتفاق افتاده است، مانند درهای پشتی ناشناخته که به نرم افزار / سخت افزار وارد شده اند ، سیگنال های فرکانس FM ، هک حرارتی یا ارتباطات حوزه نزدیک (NFC)

- نتیجه این که بی نیازی به امنیت کامل شبکه های شکاف هوا، فقط بر اساس ایزوله سازی بنا شده است. شبکه های سازمانی همچنین باید با تأکید بیشتر بر کنترل دسترسی و فضای ذخیره سازی قابل حمل، اقدامات امنیتی سایبری را برای این شبکه ها پیاده کنند. سازمان ها می توانند طیف وسیعی از راه حل های امنیتی شبکه و سرور سکورایت کوییک هیل، وبروم و کی سون را برای تقویت سیستم های شکاف هوا خود در نظر بگیرند .

نحوه تست آسیب پذیری Zerologon سرورهای اکتیو دایرکتوری

خطای اتصال به شبکه در زمان اتصال به صفحات https برنامه های اینترنتی

بعد از لاگین کردن به صفحات ورود (Captive Portal) می توانید به سایتهای http و https دسترسی داشته باشید. اما در برخی نسخه های کروم (72 و بالاتر)، برای ورود به برخی صفحات خصوصا کنترل پنل https دستگاهها (مثل مودم، UTM، فایروال، روتر، میکروتیک، استریسک و سرورهای Voip) که بر اساس IP در دسترس هستند با مشکل مواجه می شوید. با خطای صفحه زیر مواجه می شوید و از شما می خواهد که به صفحه لاگین ورود کنید و با کلیک بر روی دکمه Connect به سایت www.gstatic.com.generate_204 منتقل می شوید.

Connect to Wi-Fi

The Wi-Fi you are using (YOUR WIFI SSID) may require you to visit its login page.

این مشکل در مرورگرهای فایرفاکس، اینترنت اکسپلورر مشاهده نشده است.

راه حل:

با ورود به ریجیستری (Run > regedit) و مسیر HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NlaSvc\Parameters\Internet مدخل "EnableActiveProbing" را 0 کنید.

بعد سیستم را ریست کنید.

امکان بازیابی اطلاعات رمز شده توسط یکی از مطرح ترین باج افزارها

آسیب پذیری SMB پروتکل شیر کردن فایل و پرینتر

حملات SMB Ghost

به اشتراک گذاری فایل و پرینتر (Sharing) یکی از موارد پرکاربرد در سازمانها می باشد. پس از حفره و آسیب پذیری SMB v1 که پیشتر ویندوزها را با تهدیدات جدی روبر کرده بود، اکنون آخرین نسخه از SMB v3.1.1 با مشکل آسیب پذیری روبرو شده است.

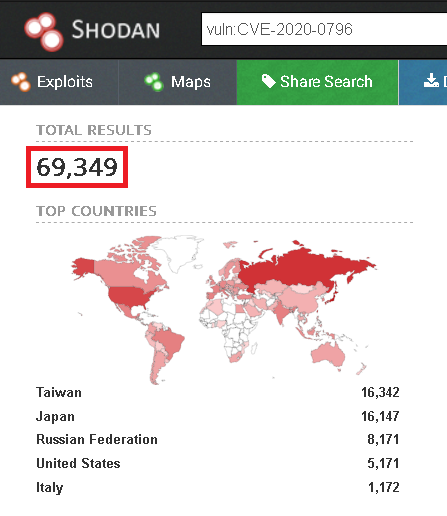

در مارس 2020 اعلام کرد از آسیب پذیری کرم گونه با شناسه CVE-2020-0796 (که با نام SMBGhost یا روح اشتراک گذاری نیز یاد می شود) که در ماژول محبوب به اشتراک گذاری SMB (بلوک پیام رسان سرور) نسخه 3.1.1 که بر روی ویندوز 10 (1903 و 1909) و ویندوز سرور 2019 ساخت های ( 1903 و 1909) قرار دارد آگاه است.

SMBGhost یک آسیب پذیری سرریز صحیح در درایور SMB است که می تواند از هدر فشرده سازی استفاده کند و این امکان را به شما می دهد تا بافرهایی با ابعاد نادرست ایجاد کنید که منجر به سرریز بافر می شود. این آسیب پذیری در روش تابع Srv2DecompressData () قرار دارد که مقدار SMB2_COMPRESSION_TRANSFORM_HEADER در زمان از فشرده سازی خارج کردن اندازه پیام مدیریت می کند، منجر به سرریز / پاریز صحیح جریان می شود.

مایکروسافت شدت بحرانی را به این آسیب پذیری اختصاص داده است. یکی دیگر از آسیب پذیری های مهم پیشگیرانه اجرای از راه دور کد (RCE) می باشد که در SMB نسخه 1.0 (CVE-2017-0144) می باشد (اکثر ویندوزها از XP به بالا) توسط باج افزار WannaCry در سال 2017 مورد سوء استفاده قرار گرفت.

در زمان نوشتن مطلب، حدود 70000 دستگاه قابل دسترسی در سطح عمومی آسیب پذیر بودند همانطور که در شکل 1 نشان داده شده است (توجه داشته باشید که تعدادی از ماشینهای در معرض ممکن است ظرف عسل SMB باشند. همچنین این سیستم ها دارای IP ولید و عمومی می باشند، ممکن است سیستمهای آسیب پذیر بسیاری بدون دسترسی به آی پی ولید باشند).

سوء استفاده از آسیب پذیری از CVE-2020-0796 منجر به حملات اخلال در خدمت DoS بسیار آسان و ساده می گردد، اما بهره برداری از آن برای اجرای کد از راه دور می تواند چالش برانگیز باشد، زیرا ویندوز محافظت از حافظه خود را بهبود بخشیده است. اجرای کد از راه دور می تواند با شکست دادن تصادفی چیدمان فضای آدرس (KASLR) یا زنجیره با سایر آسیب پذیری های نشت حافظه حاصل شود. اگرچه این آسیب پذیری در تئوری قابل اجراست، اما ما معتقدیم که با توجه به عوارض و احتمال کمبود آسیب پذیری های متعدد چندگانه زنجیره ای برای بدست آوردن RCE نمی تواند همانند باج افزار WannaCry خطرناک باشد.

پچ برای این آسیب پذیری موجود است. برای نصب پچ امنیتی ، سیستم عامل خود را به روز کنید.

اگر به هر دلیلی قادر به نصب به روزرسانی ها نیستید، می توانید برای جلوگیری از حمله هکرها به سرور SMBv3.1.1 خود با دستور powerhell زیر فشرده سازی را غیرفعال کنید:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 -Force

توجه داشته باشید که این راهکار حملات به کلاینت SMB را که با فریب دادن شما به اتصال به سرورهای مخرب آنها که با پاسخ بسته های دستکاری شده روبرو می شوید، متوقف نمی کند. توصیه می شود ترافیک خارجی SMB را از شبکه محلی خود به WAN مسدود کنید. همچنین ، بسیار توصیه می شود اطمینان حاصل شود که اتصالات از طریق اینترنت به خدمات SMB در محیط سازمان شما مجاز نیست.

روشهای محافظت:

از UTM های مناسب (مانند وبروم / کوییک هیل / کی سون) برای پایش ترافیک به داخل و خارج سازمان پاستفاده کنید.

فایروال خود را همیشه روشن کنید.

از استفاده از حساب Administrator به عنوان حساب کاربری اصلی در دستگاه های حساس خودداری کنید.

اطمینان حاصل کنید که سیستم های شما برای وصله های امنیتی سیستم عامل به روز هستند و به طور پیش فرض امکان نصب به روزرسانی ها را می دهند.

از یک محصول امنیتی معتبر مانند K7 Endpoint Security و K7 Total Security استفاده کنید تا از آخرین تهدیدات محافظت کنید.

از در معرض قرار گرفتن سرویس SMB خود به اینترنت خودداری کنید مگر اینکه در مواردی که لازم باشد.

محصولات

امنیتی K7 تلاش های مربوط به سوء استفاده از آسیب پذیری SMBGhost را (CVE-2020-0796) توسط لایه امنیتی IDS خود (یا شناسه حمله نفوذ 000200E8) شناسایی و به صورت پیشگیرانه محافظت می کند.

تحلیل فنی کامل نوع حمله، وصله و آسیب پذیری در صفحه زیر قابل دریافت است:

https://labs.k7computing.com/?p=20243

مشکل Share در ویندوز بعد از ویروسی شدن

در برخی مواقع سیستم دچار ویروس هایی می شود که در بستر شبکه منتشر می شوند. این بدافزارها تنظیمات شبکه ویندوز رو تغییر می دهند تا بتوانند خود را در شبکه گسترش دهند. آنتی ویروس ها گاهی ویروس ها را از بین می برند اما آثاری که از آنها به وجود می آید همچنان باقی می مانند.

نوعی از این ویروسها پوشه ای در C:\Windows\NetworkDistribution ساخته و اقدام به اقدامات خرابکارانه می کند. پس از شناسایی توسط آنتی ویروس ها مانند کوییک هیل، کسپرسکی، کی سون، سیمنتک، اف سکیور و... پاکسازی شده اما اشتراک گذاری در ویندوز 7 با مشکل مواجه خواهد شد. یعنی کامپیوتر پاکسازی شده به شبکه دسترسی دارد اما نمی تواند اطلاعات و پرینتر خود را به اشتراک بگذارد.

نکته اینکه امکان دسترسی به آی پی لوپ بک (127.0.0.1\\) و یا اسم کامپیوتر ( مثلا MyPC1\\) وجود دارد اما دسترسی به IP خود سیستم (مثلا 192.168.0.57\\) بر روی خود سیستم و دیگر کلاینتهای شبکه وجود ندارد.

تمامی سرویس ها، تنظیمات شبکه، حذف تنظیمات پیش فرض هم کمکی به رفع این مشکل نمی کند.

جالب است که پورت 445 که برای به اشتراک گذاری هست بر روی همه آی پی ها 0.0.0.0 در حال listen هست:

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP [::]:445 [::]:0 LISTENING 4

مشکل در ایجاد یک فیلتر در Local Security Policy می باشد که دسترسی به شیر رو محدود می کند.

Local Security Policy > IP Security Policies on Local Computer

فقط کافی است که فیلتر مربوطه حذف و یا غیرفعال گردد.

این مشکل برای ویروس wannacry روی پورت 139 نیز وجود دارد.

کی سون: افزایش 260 درصدی تهدیدات سایبری در طول بحران کرونا

شرکت K7 پیشگام در امنیت سایبری، از افزایش قابل توجه حملات سایبری در طول بیماری همه گیر COVID-19 خبر داد. نگرانی از کروناویروس ، قرنطینه سراسری و انتقال سریع کار به خانه (دورکاری)، زمینه های جدیدی را برای مجرمان سایبری ایجاد کرده است تا به کاربران دیجیتالی که برای کار، تجارت، برقراری ارتباط و خدمات دیجیتال به استفاده از اینترنت متکی هستند، حمله کنند.

بنیانگذار و مدیر عامل شرکت K7 Computing ، با اشاره به پیامدهای امنیت سایبری از کووید 19، گفت: «مردم به طور واضح از بیماری همه گیر نگرانی دارند و به احتمال زیاد به پیوندها و پیوستهای مخرب که به عنوان اطلاعات مهم مرتبط با این ویروس هستند ، دسترسی دارند. کار و معامله از خانه همچنین فرصت های بیشتری را برای مجرمان سایبری که مایل به جمع آوری داده های تجاری و اطلاعات بانکی هستند ، ایجاد می کند.»

ایمیل های فیشینگ یک شاخه حمله رایج هست که قربانیانی ایمیل دریافت می کنند که حاوی به ظاهر اخبار کروناویروس از منابع معتبر هستند اما در واقع حاوی بدافزارهایی مانند باج افزار ، تروجان های دسترسی از راه دور، تولید کننده های خرابکار رمز ارزها و غیره هستند که می توانند سیستم های کاربران را به خطر بیاندازند. انواع دیگر اختلالات سایبری شامل کد مخرب تعبیه شده در نقشه های آنلاین است که برنامه های شیوع و تلفن های هوشمند را که اخبار و جدیدترین اطلاعات را ارائه می دهند ردیابی می کنند.

"آزمایشگاه تهدیدات K7 از آخرین هفته مارس تا هفته اول آوریل شاهد افزایش 260 درصدی موارد سایبری ناشی از کرونا ویروس بودند که میزان فرصت ایجاد شده توسط بیماری همه گیر برای مجرمان سایبری را برجسته می کند. ما به کاربران توصیه می کنیم بهداشت سایبری خود را رعایت کرده، یک محصول معتبر امنیت سایبری و تمام به روزرسانی های امنیتی را نصب کنید تا در امان باشید. "

شرکت کی سون با راه اندازی ابتکار عمل محافظت محافظت قطعی به این افزایش حملات سایبری پاسخ داده است و تا پایان این بحران محصولات امنیت سایبری خود را کاملاً رایگان کند. نسخه های کامل محصولات امنیتی Windows ، Android و Enterprise Endpoint بدون هزینه ای در https://www.k7computing.com/in/k7cares-covid در دسترس است تا اطمینان حاصل شود که کلیه کاربران و مشاغل در این مدت در فضای مجازی امن باقی می مانند.

هشدار مرکز ماهر درخصوص گسترش حملات باجافزاری: شیوع گسترده باجافزار STOP/Djvu در کشور

گزارشات بهدست آمده از رخدادهای حملات باجافزاری اخیر، خبر از شیوع گسترده #باجافزار STOP/Djvu در سطح کشور میدهد. باجافزار STOP برای اولین بار در اواخر سال ۲۰۱۷ میلادی مشاهده گردید. Djvu نسخه جدیدتر آن میباشد که ازنظر عملکرد شبیه والد خود میباشد.

حملات هدفمند سایبری

رعایت نکات امنیتی

در پی هشدار وضعیت نارنجی و قرمز برای بسیاری از سازمانهای زیرساختی و حیاتی کشور توسط سازمان پدافند غیرعامل، رعایت نکات امنیتی زیر توسط مدیر امنیت شبکه سازمانها ضروری می باشد:

- اطمینان از بروزرسانی اندپوینت سکیوریتی سکورایت کوییک هیل (آنتی ویروس) سرور.

- اطمینان از بروزرسانی سامانه یکپارچه مدیریت تهدیدات (UTM) سکورایت کوییک هیل یا وبروم و...

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- غیرفعال کردن پورت فورواردینگ (NAT) و یا DMZ در فایروال / مودم / روتر / یو تی ام /... برای دسترسی به کلاینتها از طریق آی پی های ولید.

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- استفاده از رمزهای پیچیده برای همه کاربران شبکه (خصوصا اکتیو دایرکتوری با دسترسی ادمین دامنه)

- اطمینان از فعال بودن ماژول جلوگیری از نفوذ غیرمجاز (IDS/IPS) در سطح آنتی ویروس و UTM

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- اطمینان از فعال بودن برنامه های پشتیبان گیری خودکار مانند وبروم بکاب

- تهیه بکاب از فایلها و پایگاههای داده سرورها

- اطلاع رسانی به کاربران برای تهیه بکاب از اطلاعات موجود در هارد دیسک محلی

- کاهش سطح دسترسی کاربران به اطلاعات اشتراکی (فقط خواندنی) تا حد امکان

- نصب آنتی ویروس بر روی همه کلاینتهای شبکه. ( در صورت عدم امکان نصب، قطع دسترسی کلاینتها به سرورهای مهم و زیرساخت شبکه)

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management کوییک هیل

- عدم نصب برنامه های غیرضرور بر روی سرورها و یا کلاینتها

- آگاهی از آخرین اطلاعات و اخبار امنیتی

غیر فعال کردن حساب کاربری Administrator ویندوز

یکی از اقدامات پیشگیرانه امنیتی خصوصا در حملات باج افزاری و جستجوی فراگیر، غیرفعال کردن حساب کاربری ادمین ویندوز (Administrator) و تعریف یک حساب کاربری جدید می باشد. با این کار احتمال حملات دیکشنری و جستجوی فراگیر کمتر می شود.

ابتدا یک کاربر با سطح دسترسی ادمین ساخته و بسته به نوع ویندوز (از XP، ونیدوز 7، 8، 10، سرور 2000، 2003، 2008، 2008 R2 و 2012 و 2012 R2 و ویندوز 2016) یکی از روشهای زیر را انتخاب می کنیم.

روش اول:

- از منوی استارت ویندوز، گزینه CMD را جستجو کرده و با کلیک راست بر روی آن گزینه Run as Administrator را انتخاب می کنیم. ( و یا با فشردن همزمان کلیدهای Windows و X گزینه Command Prompt (Admin) را انتخاب می کنیم)

- عبارت زیر را تایپ و اینتر می کنیم:

net user administrator /active: no

- عبارت زیر نمایش داده می شود که نشان از موفقیت در غیرفعال سازی اکانت ادمینیستریتور می باشد:

The command completed successfully

روش دوم:

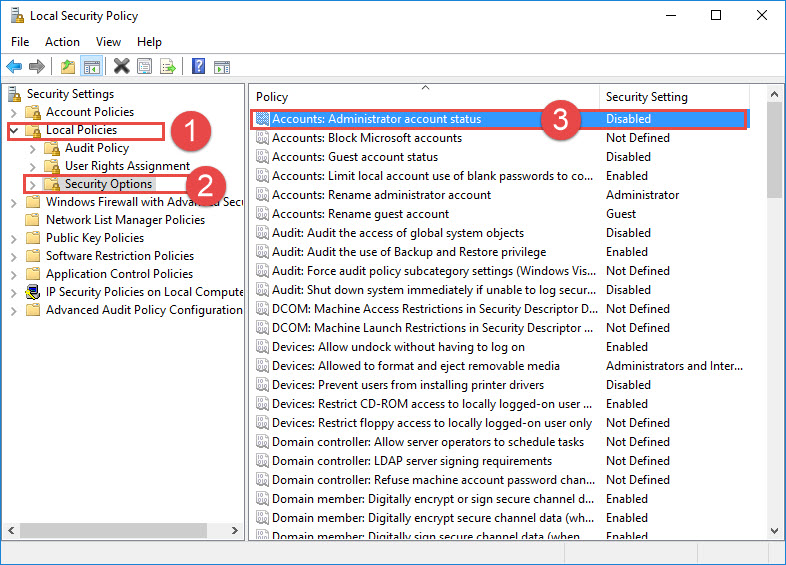

- عبارت زیر را در Run نوشته و اینتر می زنیم:

secpol.msc

تا کنسول Local Security Policy باز شود.

- پوشه Local Policies و زیرپوشه Security Options را در سمت چپ پنجره انتخاب می کنیم.

- بر روی گزینه اول Accounts: Administrator account status دو بار کلیک می کنیم تا پنجره Properties باز شود.

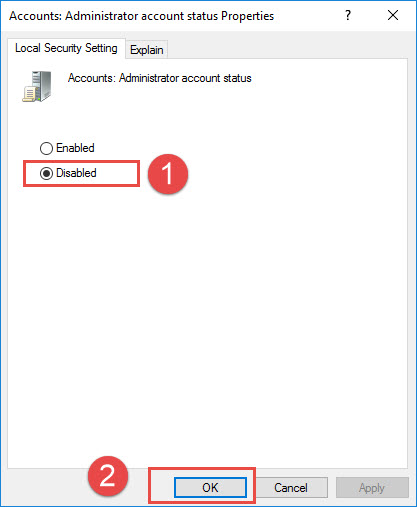

- گزینه Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

روش سوم:

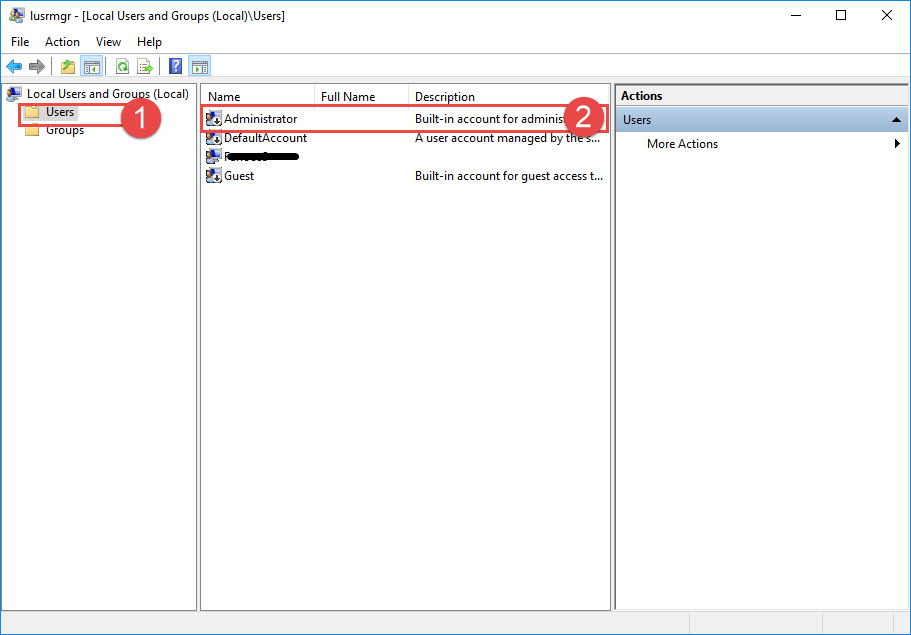

- پنجره Run را با فشردن همزمان کلیدهای پنجره و R باز می کنیم.

- عبارت زیر را در Run نوشته و اینتر می زنیم:

lusrmgr.msc

تا کنسول مایکروسافت Local Users and Groups باز شود.

- پوشه Users را در سمت چپ پنجره انتخاب کرده و بر روی حساب کاربری Administrator دو بار کلیک می کنیم تا پنجره Properties باز شود.

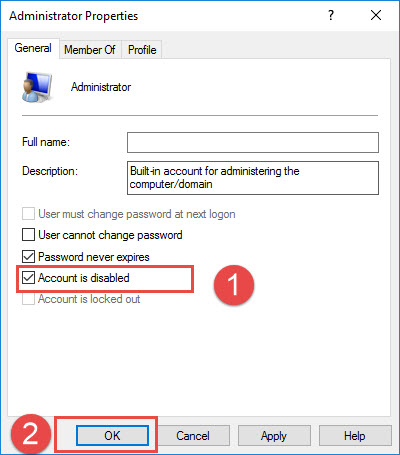

- گزینه Account is Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

در کنار استفاده از راهکارهای امنیتی و محافظتی، استفاده از سامانه های امنیتی قدرتمند مانند راهکارهای جامع امنیت سازمانی سکورایت کوییک هیل مانند اندپوینت سکیوریتی کوییک هیل و سامانه مدیریت یکپارچه تهدیدات و فایروال UTM سکورایت، می توانند سدی در برابر انواع تهدیدات نوین آفلاین و آنلاین باشند.

مهمترین تهدیداتی که بخش های بهداشت و درمان را هدف قرار می دهد.

تهدیدات سایبری بهداشت و درمان

در حالی که تقریبا تمام صنایع و بخش ها در معرض خطر تهدیدات اینترنتی قرار دارند، تاثیرات این تهدیدات در بخش های خاص می تواند فاجعه آمیز باشد. یکی از این بخش ها، درمان و مراقبت های بهداشتی است. حمله سایبری به یک سیستم پزشکی و درمانی می تواند خطرناک و تهدید کننده زندگی باشد – تصور کنید که بیماران مراقبت های حیاتی از سیستم نگهداری و مانیتورینگ خارج شوند.

مشکل این است که برخی از سیستم های مراقبت های بهداشتی ممکن است به حفاظت از امنیت سایبری خود توجه نکنند، با توجه به این واقعیت که اطلاعات ذخیره شده ی آنها بسیار حساس و محرمانه است. یک شبکه معمولی بیمارستانی می تواند میلیون ها سوابق داده در مورد سلامت بیمار، حساسیت ها، روش های درمان و غیره را در خود ذخیره کند – که همه آنها بسیار حساس هستند.

ممیزی ملی آمادگی مراقبت های بهداشتی در سال ۲۰۱۸ نشان داد که تنها ۴۵ درصد از کسب و کارها از چارچوب امنیت سایبری NIST، که یک چارچوب سیاست هدایت امنیت سایبری برای سازمان های بخش خصوصی در ایالات متحده است، پیروی کرده اند. مشکل تهدیدات اینترنتی به بخش مراقبت های بهداشتی، حاد است که وزارت بهداشت و خدمات انسانی ایالات متحده که درگیر آن می باشد افتتاح مرکز هماهنگی امنیت سایبری را در اکتبر ۲۰۱۸ اعلام کرده است.

برای سازمان های این بخش آگاهی از تهدیداتی که با آن روبرو هستند مهم است. برخی از مهمترین تهدیدات عبارتند از:

باج افزار (Ransomware)

نرم افزارهای مخربی که سیستم را قفل یا اطلاعات را رمزگذاری کرده و برای بازگرداندن اطلاعات یا سیستم تقاضای وجه می کند، ransomware نامیده می شود. این خرابکاری می تواند برای یک سازمان بهداشتی مضر و زیان آور باشد، زیرا نه تنها بر زندگی یک بیمار تاثیر می گذارد، بلکه اجزای دیگر را نیز تخریب می کند. با درنظر گرفتن ریسک این مساله که امکان بازیابی اطلاعات با پرداختن وجه مالی (باج) ۵۰-۵۰ بوده سیستم ها را می توان احیا و یا حتی بیشتر متضرر کرد. این واقعیتی است که جنایتکاران سایبری از آن آگاه بود و از آن سوء استفاده می کنند. یکی از بزرگترین حملات باج افزاری به سازمان بهداشتی MedStar Health در ایالات متحده آمریکا رخ داد که به ۱۰ بیمارستان و ۲۵۰ مرکز سرپایی حمله کرد. حمله تقریبا همزمان به همه مراکز بود و تقریبا دسترسی کامل به سیستم هایشان را از دست دادند.

تهدیدهای خودی

تهدیدهای خودی، قطعا یک خطر جدید نیست، اما تهدید بالقوه آن روز به روز درحال افزایش است. در حال حاضر داده ها به طور مرتب در فضای ابری ذخیره می شوند و به این معنی است که کارمندان یک سازمان دسترسی زیادی به اطلاعات حساس در یک سازمان دارند. به این معنی که انسان ها اغلب می توانند ضعیف ترین پیوند در هر چارچوب امنیت سایبری باشند. این که آیا استفاده از کلمات عبور به راحتی حدس زده می شود، استفاده مجدد از کلمه عبور در حوزه های مختلف و یا دادن کلمه عبور به دیگران، این ها برخی از اشتباهات رایج است که هکرها می توانند دسترسی به اطلاعات را بدست آورند. به این ترتیب، بسیار مهم است که سازمان ها با به روز رسانی کارکنان خود در مورد خطرات چنین رفتارهایی، از به وجود آمدن آن جلوگیری کنند.

تهدیدات مداوم پیشرفته

تهدیدات مداوم مستمر (APTs) حملات درازمدت، پایدار و بی رحمانه است که توسط هکرها و سایر مجرمان اینترنتی برای یک هدف خاص برای دریافت اطلاعات حساس به کار گرفته می شود. منطق پشت APT ها واقعا ایجاد آسیب و صدمه رساندن و از کار انداختن خدمات در سازمان ها نمی باشد، بلکه امری زیرکانه تر می باشد. هدف اصلی APT ها سرقت اطلاعات حساس و محرمانه است. آنها وارد یک شبکه سازمانی می شوند، حضور خود را به آرامی گسترش می دهند و قبل از خروج نهایی، اطلاعات مهم را جمع آوری می کنند. داده های سازمانهای بهداشتی بسیار ارزشمند است – و به همین ترتیب مجرمان اینترنتی ارزش آن ها را در درازمدت درنظر می گیرن

نیزه فیشینگ (Spear Phishing)

یک نوع فیشینگ، فیشینگ نیزه می باشد که یک تهدید بزرگ برای بخش مراقبت های بهداشتی است. درست مانند APT ها، دسترسی به اطلاعات ارزشمندی را برای مهاجمان فراهم می آورد. هکرها یک ایمیل هدفمند برای فردی ارسال می کنند که به نظر می رسد از یک منبع قابل اعتماد است. دستورالعمل این ایمیل ها مانند هر گونه تقلب سایبری، دسترسی به سیستم کاربر یا دریافت اطلاعات طبقه بندی شده دیگر است. فیشینگ نیزه یکی از موفق ترین تکنیک های حمله سایبری به شمار می رود زیرا سطح بالایی از شخصی سازی انجام شده برای حمله به کاربران انجام می شود که بسیار قابل اعتماد است.

با استفاده از طیف وسیعی از راه حل های Seqrite که به صورت نوآورانه و به همراه سادگی مدیریت تعریف شده است، در برابر تمامی این تهدیدات محافظت می شود. از طریق ترکیبی از هوش، تجزیه و تحلیل برنامه های کاربردی و تکنولوژی های پیشرفته، سکورایت بهترین دفاع را در برابر ماهیت بی نظیر تهدیدات امنیتی سایبری فراهم می کند.

حذف نمایندگان ایرانی کسپرسکی

شرکت کسپرسکی روسیه در اقدامی عجیب به حذف نمایندگان ایران خود کرده است.

مرجع: https://www.kasperskypartners.com/?eid=global&lang=en-gb

یو تی ام های جهانی

با توجه به افزایش چشمگیر تهدیدات سامانه مدیریت یکپارچه تهدیدات، جزء جداناشدنی شبکه های سازمانی کئچک، متوسط و بزرگ هست.

چندین شرکت در تولید UTM ها فعالند من جمله، سایبروم (cyberoam)، محصول Fortigate (فورتیگیت) شرکت فورتینت (Fortinet)، سکورایت کوییک هیل (Quick Heal Seqrite)، وبروم (Webroam)، سوفوس (Sophos).

مثل خیلی از نرم افزارهای بزرگ که در هند تولید می شوند، تجهیزات امنیتی یو تی ام نیز سهم بزرگی از تولیدات خود را در هند تشکیل می دهند. شرکت کوییک هیل، سایبروم، وبروم هر سه شرکت هندی می باشند، سوفوس انگلیسی هم با خریداری شرکت سایبروم، اقدام به تولید یو تی ام در کشور هند کرده است.

کوییک هیل هم نسخه جدید خود را طراحی مجدد نموده و با ظاهری زیباتر و پرفرمنسی بهتر توانسته بخشی از بازار را به خود اختصاص دهد.

سوفوس هم در کنار یو تی ام ضعیف آستارو (متن باز)، یو تی ام سایبروم را با برند جدید به بازار ارائه می دهد که سهم خوبی در بازار به دست آورده. البته با کوچ برخی نیروهای سایبروم به شرکتهای رقیب مانند وبروم، کمی مشکل در تولید نسخه های جدیدتر دارد که حتما مدیران آن در حال رفع نقص آن می باشند.

فورتینت هم با همان ظاهر و سیستم عامل فورتی او اس در حال بازاریابی و فروش می باشد.

پس از خریداری شرکت سایبروم توسط سوفوس، بخشی از متخصصین خبره سایبروم از آن جدا شده و شرکت وبروم را تاسیس کردند. وبروم با پایداری بالاتر و امکانات مدیریتی و مانیتورینگ خود توانسته به یکی از بهترین برندهای حال حاضر دنیا تبدیل شود. قیمت مناسب در کنار فناوری های تک این شرکت توانسته بازار خوبی را در عرض چند سال اخیر به خود اختصاص دهد.

افزایش حملات باج افزار اندرویدی– مراقب باشید!

برای خواندن گزارش کامل اینجا را کلیک کنید

عملکرد باج افزار اندروید همانند باج افزار کامپیوتر میباشد. بدافزار میتواند دستگاه شما را قفل کرده یا داده های ذخیره شده را رمزگذاری کند و تقاضای باج کند تا همه چیز را به حالت عادی برگرداند.

نکاتی برای مقابله با باج افزار اندروید:

- روی لینک ها یا فایل های پیوست ایمیل های ناشناخته یا غیر منتظره کلیک نکنید.

- روی لینک های موجود در پیام های دریافتی از شماره های ناشناس کلیک نکنید.

- برنامه ها را از منابع غیر رسمی دانلود نکنید.

- از اطلاعات مهم ذخیره شده در گوشی تان پشتیبان تهیه کنید.

چگونه برنامه موبایل سکیوریتی کوییک هیل از تهدیدات باج افزار و سایر بدافزارها جلوگیری می کند.

هنگام نصب برنامه ها بر روی گوشی، آنها را اسکن می کند.

آسیب پذیری های امنیتی موجود در برنامه های نصب شده بر روی گوشی تان را شناسایی می کند.

برای اطمینان از ایمن بودن برنامه های دانلود شده، آنها را با اسکن پس زمینه بررسی می کند.

این برنامه آخرین بروز رسانی های ویروس را به صورت خودکار دریافت می کند تا از گوشی تان در برابر آخرین ویروس ها و بدافزارها محافظت کنید.

این برنامه سطح امنیتی دستگاه را بررسی می کند و به شما در ایمن نگه داشتن آن کمک می کند.

راههای محافظت در برابر باج افزار خطرناک Petya

هشدار امنیتی! درب پشتی اندروید در جستجوی دستگاه شماست

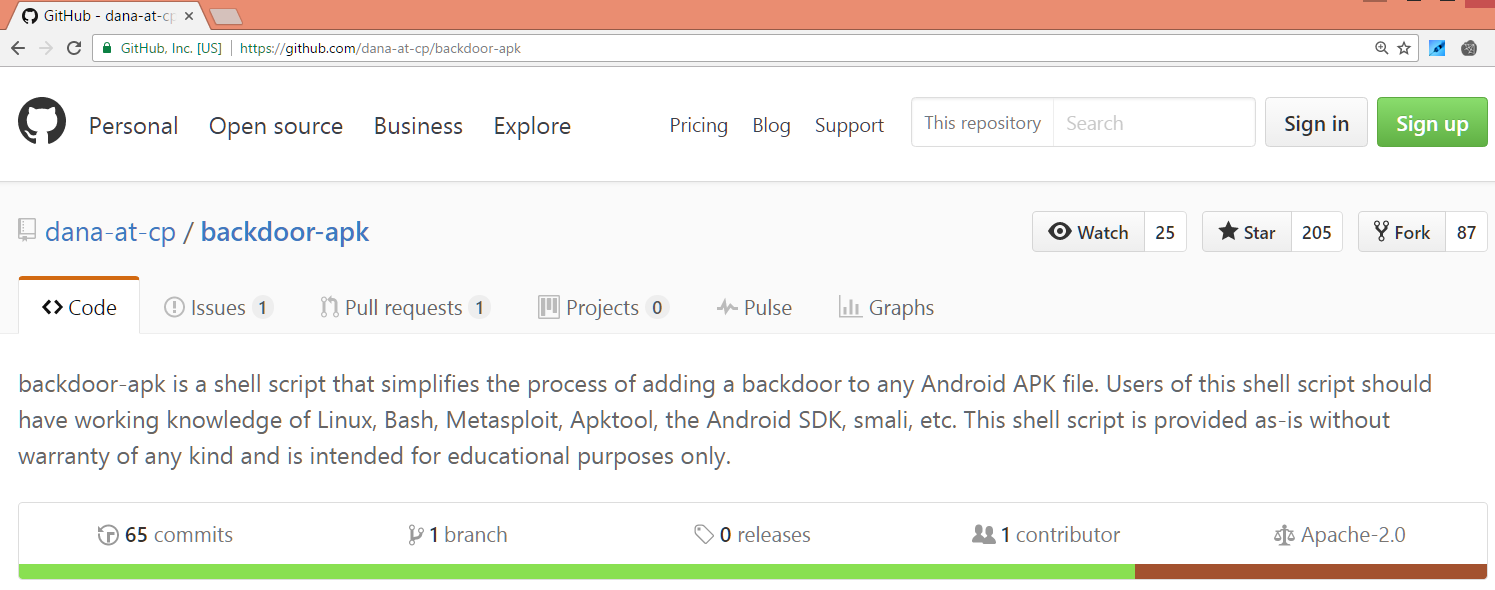

آزمایشگاه کوییک هیل یک تهدید جدید شناسایی کرده که برای شکار کاربران اندرویدی ظاهر شده است. ما به یک اسکریپت منبع باز برخوردیم که به هر APK (بسته نرم افزاری اندروید) یک درب پشتی می افزاید (هکرها از یک روش مخفی برای به دست آوردن دسترسی های غیر مجاز به یک دستگاه استفاده می کنند).

صفحه اصلی درب پشتی-apk مانند (شکل 1) می باشد.

اگر چه نویسنده ذکر کرده که این اسکریپت تنها برای مقاصد آموزشی در نظر گرفته شده، اما مجرمان سایبری از آن برای تامین اهداف شیطانی خود استفاده می کنند. آنالیز ما این گفته را تایید می کند.

اگر چه نویسنده ذکر کرده که این اسکریپت تنها برای مقاصد آموزشی در نظر گرفته شده، اما مجرمان سایبری از آن برای تامین اهداف شیطانی خود استفاده می کنند. آنالیز ما این گفته را تایید می کند.

برای خواندن آنالیز فنی درباره این بدافزارها، PDF زیر را دانلود کنید.

مهم:

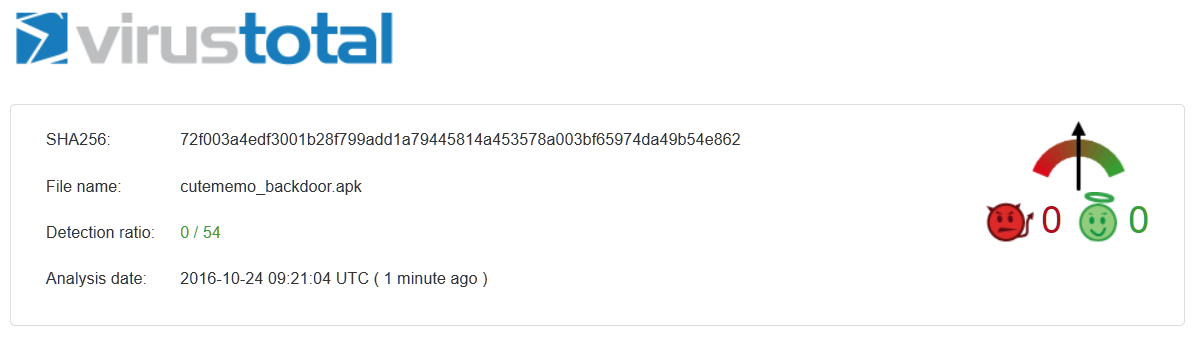

هیچ نرم افزار آنتی ویروس دیگری قادر به شناسایی این درب پشتی نیست. در شکل زیر نتایج سایت ویروس توتال (virustotal) آمده است:

درب پشتی چه کاری انجام می دهد؟

درب پشتی چه کاری انجام می دهد؟

این پکیج با 5 کلاس که تنها یک پوشش است که داده پیوست را از Metasploit framework دانلود می کند.

metasploit یک چارچوب طراحی شده برای تست نفوذ می باشد اما در این مورد برای یک سوء قصد استفاده می شود. هنگامی که داده پیوست توسط درب پشتی دریافت شود، به مهاجم یک دسترسی کامل به دستگاه قربانی می دهد از جمله:

- هر برنامه ای را اجرا می کند

- دستگاه را خاموش می کند

- لیست تماس ها، اطلاعات تماس، اس ام اس، مکان، و غیره را بازیابی می کند

- پیام کوتاه ارسال می کند

- با میکروفون، صدا ضبط می کند

- با دوربین دستگاه، عکس می گیرد

- با دوربین دستگاه، فیلم می گیرد

- به تمام فایل های ذخیره شده بر روی دستگاه دسترسی دارد

- تصویر زمینه را تغییر می دهد

- به پوسته (shell) دسترسی دارد

این تنها مهاجم اسکریپتی نیست که از ابزار مخرب استفاده می کند. تعداد بیشتری وجود دارند. برخی از آنها منبع باز و برخی منبع بسته می باشند. اسکریپت هایی مانند این ها که به راحتی در دسترس هستند، باعث افزایش تهدیدات می شوند و انتظار می رود در آینده نیز انجام این کار را ادامه دهند. به کاربران اندروید توصیه می کنیم نرم افزار Quick Heal Mobile Security را که بطور فعال این تهدید را به عنوان "Android.MetaBack.A" شناسایی و مسدود می کند، نصب کنند.

هشدار امنیتی! Locky Ransomware یک مهاجم است

‘Locky’ آخرین مدل خانواده باج افزار است. نام جالبی دارد و به همان اندازه مخرب است. ادامه مطلب را در اینجا ببینید.

Locky Ransomware چیست؟

Locky یک بدافزار جدید رمزنگاری فایل است. دو کار انجام می دهد:

- فایل های موجود در کامپیوتر آلوده شده را رمزنگاری می کند.

- فرمت فایل های رمزگذاری شده را به .locky تغییر می دهد.

و همانطور که می دانیم، فایل های رمز شده را تنها با پرداخت باج برای دریافت یک کلید که در دسترس کلاهبردار سایبری است، می توان رمزگشایی کرد.

چه کسانی در خطر می باشند؟

باج افزار Locky برای هدف قرار دادن کاربران ویندوز شناخته شده است.

چگونه یک دستگاه را آلوده می کند؟

به نظر می رسد باج افزار از کمپین ایمیل های اسپم مختلف برای گسترش و آلودگی قربانیان استفاده می کند.

در یک کمپین، متوجه شدیم که به نظر می رسد این ایمیل ها از یک سازمان مردمی باشد، و از کاربر می خواهد که یک فایل پیوست صورتحساب (MS Word doc) را دانلود کند.

این سند حاوی متنی است که به نظر می رسد نامفهوم یا ناخوانا باشد. و برای تبدیل به متن خوانا، کاربر نیاز به فعال کردن ‘macros’ دارد.

اگر کاربر گرفتار این حیله شود و ‘macros’ را فعال کند، یک سری فرآیندهای خودکار در نهایت باعث نصب Locky Ransomware در دستگاه می شود.

هنگام ورود به سیستم، باج افزار هر فایلی که می یابد را رمزنگاری می کند.

سپس چه اتفاقی می افتد؟

هنگامی که Locky فایل ها را رمزنگاری می کند، بر روی دسکتاپ یک پیام به کاربر نمایش می دهد. پیام اخطار از آنچه اتفاق افتاده است، و این که رمز گشایی فایل ها تنها با خرید یک کلید خصوصی از هکر امکان پذیر است؛ هزینه رمزگشایی می تواند بیش از ₹ 26,558/- ($400) باشد.

پیشنهاد ما چیست؟

- به طور منظم از فایل های مهم خود پشتیبان تهیه کنید، و پشتیبان را رمزنگاری کنید. رمزنگاری این اطمینان را می دهد که داده ها توسط هیچ شخصی سوء استفاده نگردد.

- به ایمیل هایی که از شما می خواهند یک پیوست، نرم افزار، فرم های نظر سنجی و یا هر چیزی که انتظارش را ندارید دانلود کنید، اعتماد نکنید؛ حتی به فوری بودن، و یا ایمیلی که مهم یا ضروری به نظر برسد توجه نکنید. اگر فکر می کنید ایمیل واقعی است، با فرستنده تماس بگیرید و از صحت آن مطمئن شوید.

- از اکانت ‘Administrator’ برای کامپیوترتان استفاده نکنید مگر اینکه ضروری باشد. لاگین کردن به عنوان مدیر و توسط بدافزارها مورد حمله قرار گرفتن می تواند آسیب های جبران ناپذیری به کامپیوترتان وارد کند. همیشه به عنوان یک کاربر استاندارد برای استفاده روزانه وارد شوید.

- سیستم عامل ویندوز و تمام برنامه های متفرقه/ کاربردی را با آخرین بروز رسانی / وصله امنیتی به روز نگه دارید. در اکثر آلودگی های باج افزاری، بد افزارها از آسیب پذیری های امنیتی موجود در سیستم کاربر سوء استفاده می کنند.

چگونه کوییک هیل کمک می کند؟

ما برای محصولات خانگی کوییک هیل به روز رسانی منتشر کردیم که مانع از حمله باج افزار Locky می شود. علاوه بر این، مکانیسم دفاعی چند لایه کوییک هیل از انواع حملات مخرب از جمله آلودگی باج افزارهای جدید جلوگیری می کند.

Email Security ایمیل های حاوی لینک ها و پیوست های مخرب را مسدود می کند.

Web Security وب سایت های حاوی بدافزار ها و ویروس های پنهان، و وب سایت های طراحی شده برای حملات فیشینگ را مسدود می کند.

Advanced DNAScan بدافزارهای جدید و ناشناخته ای که می تواند آسیب های زیادی وارد کند را متوقف می کند.

Anti-Ransomware از رمزنگاری هر نوع داده ای توسط باج افزار جلوگیری می کند. این ویژگی با روش های مختلفی از حمله باج افزار بالقوه جلوگیری می کند.

- تمامی فایل های دانلود شده که اجزای سازنده آن می تواند تبدیل به یک حمله باج افزار بالقوه شود را اسکن می کند.

- آنالیز نحوه عملکرد یک برنامه بلادرنگ، می تواند قبل از هر گونه آسیبی آن را متوقف کند.

- پشتیبان گیری بلادرنگ مانع از نشت اطلاعات حتی در مواردی که فایل های خاصی ممکن است توسط یک باج افزار رمزگذاری شود.

- کمک می کند تا کاربران مسیر فایل هایی که رمزگذاری شده اند را بیابند.

- بلافاصله به کاربران هشدار می دهد تا برای اصلاح اقدام کنند.

- آلودگی های باج افزار شناسایی شده را ایزوله می کند؛ از گسترش و هر گونه آسیب رسانی آنها جلوگیری می کند.

ما ردپای Locky Ransomware و توسعه آن را دنبال می داریم. ما در مواردی که هر چیز مهمی رخ دهد شما را مطلع می کنیم. ایمن بمانید!

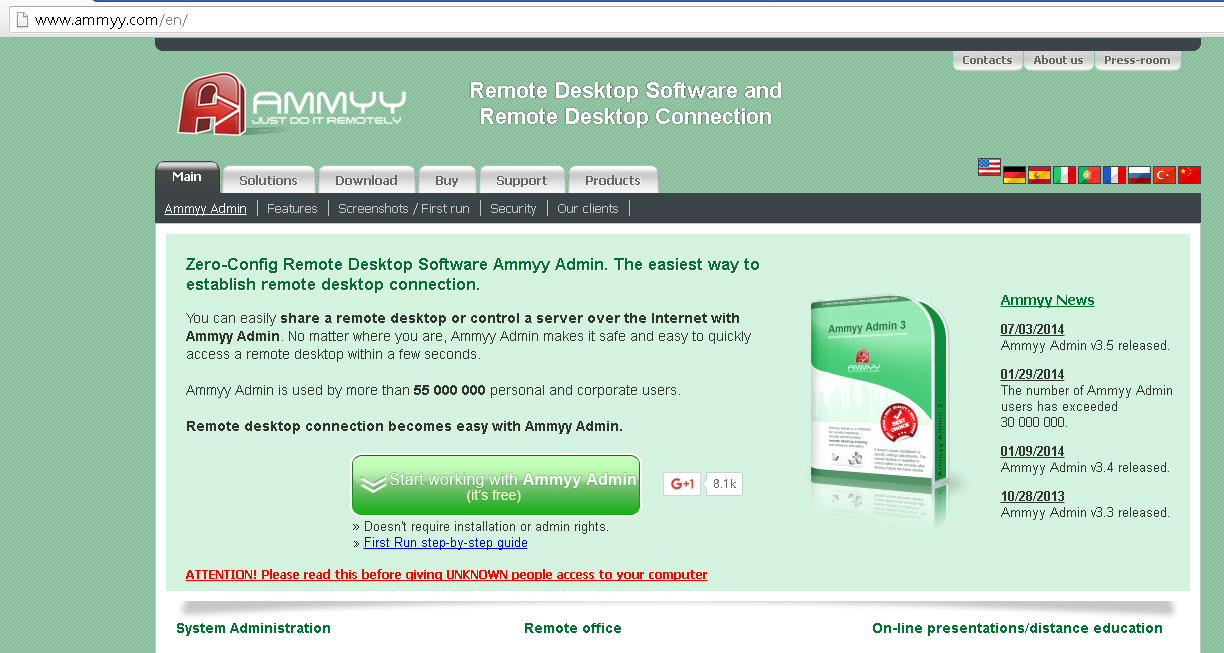

هشدار! گسترش باج افزار از طریق وب سایت برنامه ریموت Ammyy

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

راهکار ویژه کوییک هیل برای بازیابی فایل ها پس از حمله باج افزار

هنگام حمله یک باج افزار، اگر بدانید از اطلاعات تان به صورت امن پشتیبان گیری شده است؛ آیا دیگر لازم نیست که نگران بازیابی فایل هایتان باشید؟ قابلیت پشتیبان گیری و بازیابی کوییک هیل به شما کمک می کند تا به هدفتان برسید.

Ransomware چیست؟

Ransomware یک بدافزار است که کامپیوتر آلوده را قفل می کند و تمام فایل های روی سیستم را رمز گذاری می کند. سپس برای رها کردن سیستم و یا رمزگشایی فایل ها از قربانی تقاضای باج می کند.

در صورتی که به دلیل حمله ی باج افزار به داده هایتان دسترسی ندارید، لطفاً با تیم پشتیبانی کوییک هیل تماس بگیرید. آنها به کاربران کوییک هیل کمک خواهند کرد تا بدون هیچ گونه دریافت هزینه فایل هایشان را بازیابی کنند.

نکات کلیدی قابلیت پشتیبان گیری و بازیابی:

1. ابتدا می بایست یک محصول آنتی ویروس کوییک هیل را نصب و فعال کنید. این قابلیت به عنوان بخشی از بروز رسانی دانلود شده و نیاز به اقدام خاصی توسط کاربر نیست.

2. سبک است و برای پشتیبان گیری از اطلاعاتتان به طور نامحسوس در پس زمینه کار می کند و تأثیری در عملکرد سیستم ندارد.

3. به صورت خودکار و دوره ای (چند بار در روز)، از تمام فرمت های فایل های مهم و شناخته شده مانند PDF و فایل های مایکروسافت آفیس موجود بر روی کامپیوترتان یک نسخه پشتیبان تهیه می کند. اگر هر یک از فایل های فوق را ویرایش کردید، به طور خودکار از آخرین نسخه پشتیبان گیری می کند.

4. یک نسخه پشتیبان از فایل هایتان در درایو محلی کامپیوترتان نگه می دارد و به هیچ وجه، این اطلاعات اشتراک گذاری نشده و یا به فضای ابر کوییک هیل منتقل نمی شود.

5. از درایوهای مپ شده/ شبکه و جداشدنی پشتیبانی نمی کند. هرچند که امکان بازیابی فایل های روی شبکه وجود ندارد، اما از درایوهای جداشدنی می توان برای بازیابی اطلاعات استفاده کرد.

این ویژگی در محصولات زیر موجود است:

• سری محصولات 2016 کوییک هیل (v17.00)

• سری محصولات 2015 کوییک هیل (v16.00)

همگام با گسترش و پیدایش تهدیدات جدید، ویژگی های جدید امنیتی محصولات خانگی کوییک هیل به صورت مرحله ای افزایش می یابد.

توجه داشته باشید که قابلیت پشتیبان گیری و بازیابی بر روی یک سیستم در سناریوهای زیر تاثیری نخواهد داشت:

1. اگر قبل از نصب این ویژگی، فایل ها توسط یک باج افزار رمزگذاری شده باشد.

2. اگر کامپیوتر تحت حمله باج افزار رمزگذاری کامل دیسک قرار گیرد. هرچند که این موارد بسیار نادر است.

با وجود این که کوییک هیل به شما کمک خواهد کرد فایل هایتان را بازیابی کنید، باید توجه داشته باشید که این ویژگی یک راهکار جامع برای تهیه نسخه پشتیبان یا بازیابی اطلاعات نیست. توصیه می کنیم برای جلوگیری از آلودگی باج افزار، نکات امنیتی زیر را رعایت کنید:

• هرگز ایمیل های ارسال شده توسط منابع ناشناس، ناخواسته و یا غیر منتظره را باز نکنید.

اگر به نظر می رسد یک ایمیل فوری توسط کسی که می شناسید ارسال شده است، با فرستنده تماس بگیرید و بررسی کنید. اکثر ایمیل های فیشینگ با به شکل مهم و یا فوری ارسال شده اند. آنها عمدتاً برای فریب شما نوشته شده اند تا مثلاً بر روی یک لینک کلیک کنید یا فایل پیوست را دانلود کنید.

• بر روی لینک ایمیل هایی که اطلاعات شخصی را می خواهند، یا در مورد حساب های بانکی تان می پرسند کلیک نکنید و یا فایل های پیوست را دانلود نکنید.

• توصیه می شود تمام به روز رسانی های امنیتی برای سیستم عامل را اعمال کنید؛ برنامه هایی مانند نرم افزار Adobe، جاوا، مرورگرها، و غیره. این به روز رسانی ها نقاط ضعف امنیتی این برنامه ها را رفع می کند و از بهره برداری توسط نرم افزارهای مخرب جلوگیری می کند.

• همیشه نرم افزار آنتی ویروس تان را به روز نگه دارید و از آنتی ویروسی که می تواند ایمیل ها و وب سایت فیشینگ را مسدود کند استفاده کنید.

• به طور منظم از فایل های خود پشتیبان تهیه کنید. به یاد داشته باشید هنگام پشتیبان گیری بر روی هارد دیسک اینترنت را قطع کنید. قبل از این که دوباره آنلاین شوید درایو را جدا کنید.

تکنولوژی ضد باج افزار کوییک هیل بطور فعال باج افزار را شناسایی و از حملات احتمالی آنها جلوگیری می کند. برای دانستن نحوه کار، این اینفوگرافیک را مشاهده کنید.

مراقب کرک ویندوز KMSPico باشید

کرک ویندوز می تواند یک باج افزار باشد.

- تنها از نرم افزار دارای لایسنس استفاده کنید و از نرم افزارهای کرک شده اجتناب کنید

- از دانلود و نصب فعال کننده یا کرک (activators) برای فعال شدن سیستم عامل و یا نرم افزار های دیگر اجتناب کنید

- سیاست حفظ حریم خصوصی را بخوانید و از خطرات نصب هر نرم افزار آگاه شوید

- از تمام فایل های مهم به صورت منظم پشتیبان تهیه کنید

- نرم افزار آنتی ویروس را بر روی کامپیوترتان اجرا کنید و آن را به روز نگه دارید.

برنامه های نامعتبر دلیل مهم حملات مخرب در گوشی های اندرویدی

ما انتخاب را دوست داریم! اما افراد باهوش اعتبارسنجی انتخاب های موجود را نیز دوست دارند.

اکثر ما برنامه های دلخواه مان را از فروشگاه Google Play یا Windows Store دانلود می کنیم زیرا آنها برنامه رسمی از پیش نصب شده برای دستگاه های اندروید و ویندوز می باشند و از این رو، یک منبع قابل اعتماد هستند. Google Play یا Windows Store همیشه خدمات دیجیتالی مناسبی برای برنامه مورد نیازتان نیستند. اکثر اوقات آنها برنامه های طراحی شده توسط شرکت ها / افراد را به فروش نمی رسانند. برنامه های شخص ثالث رایگان را به عنوان یک راهکار سریع برای برنامه مورد نیازمان دانلود می کنیم، در نتیجه خودمان را در معرض آسیب پذیری های جهانی قرار می دهیم و یک قربانی احتمالی برای مجرمان اینترنتی می شویم!

آمار شناسایی 2015 کوییک هیل، افزایش 23 درصدی حملات مخرب در دستگاه های اندروید را نشان می دهد. اکثر این حملات به دلیل دانلود نرم افزار شخص ثالث است.

برنامه شخص ثالث چیست؟ به بیان ساده، برنامه های طراحی شده توسط شرکت ها و افراد دیگری غیر از ارائه کننده سیستم عامل می باشد. بنابراین، اگر مایکروسافت، گوگل، اپل و یا لینوکس یک برنامه طراحی کنند و آن روی گوشی های هوشمندتان نصب شود؛ یک نرم افزار اصلی می شود. هر برنامه ای که توسط آنها طراحی نشده باشد نرم افزار شخص ثالث می شود.

به طور کلی، ما تمایل داریم این برنامه ها را حتی بدون تحقیق درباره صحت و پیامدهای امنیتی شان دانلود کنیم. هنگامی که این برنامه ها را دانلود می کنیم، بدون این که حتی فکر کنیم شخص ثالث با تمام اطلاعات کاربری ما چه کاری خواهد کرد؛ بطور مستقیم به آنها مجوز و دسترسی به تمام اطلاعات خصوصی را می دهیم.

بنابراین اگر شما عاشق گوشی های هوشمندتان هستید و می خواهید از طول عمرش مطمئن شوید، سعی کنید اقدامات احتیاطی زیر را به طور منظم دنبال کنید:

1. بپذیرید، Google Play Store و Windows Store بطور کامل و 100٪ امن نیستند، اما آنها برای دانلود برنامه ها از مورد اعتماد ترین و معتبرترین فروشگاه ها می باشند.

2. اگر هنوز هم قانع نشدید، پس همیشه یک برنامه نامعتبر را پس از تحقیق و بررسی دانلود کنید و بررسی کنید که آیا طراح نرم افزار یک وب سایت رسمی دارد یا خیر. رتبه و تعداد دانلود برنامه ها و نظرات کاربران، به شما اطمینان بالاتری از صحت برنامه می دهد.

3. اگر شما یک برنامه شخص ثالث بدون خواندن نظرات کاربران دانلود کردید، مراقب هر گونه فعالیت مشکوک در گوشی های هوشمندتان باشید. مصرف باتری بیش از حد، مسائل حرارتی و هنگ کردن مکرر از شایع ترین مشکلات مرتبط با دانلود برنامه های نامعتبر می باشد.

4. اگر برنامه های شخص ثالث مجوز دسترسی بیش از حد مانند دسترسی به لیست تماس و یا پیام ها را درخواست می کند، پس وقت آن است که هوشیار باشید!

5. همواره گوشی خود را با برنامه های امنیتی معتبر اسکن کنید.

و اگر هنوز هم فکر می کنید برای ایمن سازی، بهینه سازی و اطمینان از حفظ حریم خصوصی گوشی های اندرویدتان در برابر برنامه های شخص ثالث به کسی یا چیزی نیاز دارید، پس به دنبال FONESTASTIC بروید!

ایمن سازی با FONESTASTIC: برنامه Fonetastic بدافزارها، آسیب پذیری ها، ویروس ها، تبلیغ افزارها را شناسایی و حذف می کند و امنیت گوشی تان را از برنامه های شخص ثالث جعلی تأمین می کند.

بهینه سازی با FONESTASTIC: از کند شدن گوشی هوشمندتان جلوگیری می کند. بهینه سازی سرعت گوشی، ذخیره سازی، افزایش عمر باتری، و افزایش عمر گوشی و ...

Ensure PRIVACY WITH FONESTASTIC: هرچیزی که شما دوست دارید را به عنوان بخش خصوصی روی تلفن تان نگه می دارد. Fonetastic از برنامه های مهم حاوی اطلاعات شخصی و مهم در برابر سارقان اطلاعات محافظت می کند.

فایل اسلاید Fonetastic را مشاهده نمایید: http://goo.gl/CFTtHB

منابع:

http://www.ndtv.comhttp://www.livemint.com

http://www.howtogeek.com

http://www.wisegeek.org

http://www.joyofandroid.com

المپیک 2016 ریو: رویداد بزرگ، خطرات بزرگتر، کلاهبرداری های بزرگ آنلاین

ماه آگوست برخی از بهترین اجراهای ورزشی را به وسیله ی بهترین ورزشکاران جهان در المپیک 2016 ریو به همراه خواهد داشت. باتوجه به بزرگی این رویداد، کلاهبرداران اینترنتی بهترین موقعیت را برای انجام حملات فیشینگ، کلاهبرداری در قرعه کشی ها، پیشنهادات جعلی، طرح های تجاری و ... بدست آورده اند.

از آنجایی که ورزشکاران با انرژی آماده میشوند تا افتخاراتی را برای کشورشان بدست آورند؛ این کلاهبرداران اینترنتی اغلب ترجیح میدهند که مقدار زیادی پول و اطلاعات حساس را از مردم بدزدند.

کلاهبرداری آنلاین بخت آزمایی:

در تمام جهان، کلاهبرداران با باگ های ایمیل به ایمیل های دریافتی عموم مردم هجوم می آورند و با تقلب در دریافت ایمیل های افراد مختلف، برنده جایزه بخت آزمایی بزرگ ریو می شوند. این یک ادعا است که گیرنده تنها فرد انتخاب شده بین میلیون ها اسم ثبت شده برای این جایزه است. و تنها کاری که باید انجام دهید این است که با ارائه اندکی از اطلاعات حساس با آنها ارتباط برقرار کنید و مبلغی را در بخت آزمایی با ادعای پیروزی در بخت آزمایی پرداخت کنید.

چیز جالب مقدار زیاد پول در بخت آزمایی است. و چیزی ک جالب نیست این است که... شما هیچوقت برای این جایزه بزرگ بخت آزمایی ثبت نام نشده اید!!!!

نکات امنیتی:

1. قبل از اینکه با دیدن مبلغ زیاد جایزه احساساتی شوید، همیشه به این فکر کنید که آیا هیچوقت برای چنین بخت آزمایی ثبت نام کرده اید؟ اگر برای قرعه کشی آنلاین ثبت نام نکردید، پس به خودتان زحمت ادعا کردن این را ندهید!!

2. چنین ایمیل های ساختگی همیشه از شما می خواهند که اطلاعات شخصی خود را وارد کنید (هرگز اینکار را نکنید).

3. هرگز جزئیات بانکی خود را فاش نکنید یا برای پیشبردن کارتان مبلغی را پرداخت نکنید.

4. بخت آزمایی های رسمی هیچوقت از کسی نمی خواهد که با به اشتراک گذاشتن اطلاعات حساس با آنها ارتباط برقرار کنید.

5. بخت آزمایی های رسمی هیچوقت ایمیل ارسال نمی کنند و برای آگاه کردن افراد برنده تنها به شخص مورد نظر اطلاع رسانی نمی کند بلکه همیشه برای رونق دادن کارشان روی تبلیغات ها و سخنرانی های بزرگ برنده را معرفی میکنند.

دفعه بعدی که چنین پیام هایی را دریافت کردید... فقط در سمت چپ صندوق دریافت پیام خود کلیک کرده و پیام را حذف کنید.

طرح های فیشینگ و وبسایت های جعلی:

کلاهبرداران در ساخت وبسایت های دروغین که برای فروش بلیط دروغین المپیک ریو، تجارت، دستگاه های تلویزیون و... معتبر به نظر می آیند، خبره اند.

چیزی که هشدار دهنده است آن است که ثبت نام کردن در چنین نام دامنه هایی مانند "rio" و یا "rio2016" خیلی راحت است.

چیزی که بیشتر نگران کننده است این است که چنین وبسایت های جعلی بخش کوچکی از جرایم سایبری بزرگ و سازماندهی شده هستند که کاربران آنلاین را هدف خود قرار داده اند و از اطلاعات بانکی آنها برای دزدیدن پول استفاده می کنند.

نکات امنیتی:

1. اگر می خواهید برای المپیک ریو بلیط تهیه کنید همیشه از سایت های رسمی آنها خریداری کنید.

2. اکثر ما از تکنولوژی های پیشرفته استفاده نمی کنیم و نداشتن این تکنولوژی، تشخیص سایت جعلی از سایت رسمی را بسیار دشوار کرده است. بهتر است که از وبسایت رسمی المپیک ریو و بلیط فروشی مجاز و شرکای تجاری آنها استفاده کنیم.

3. همیشه برای انجام معاملات آنلاین از کارت اعتباری خودتان استفاده کنید. کارت های اعتباری اطمینان امنیتی بیشتری نسبت به بقیه روش های پرداخت در شرایطی که تقلب، گارانتی و یا عدم تحویل در کار باشد، دارند.

4. هیچوقت پول را به اکانت های شخصی منتقل نکنید.

اگر هرگز اسم سایت یا شخصی که با شما برای بلیط، تجارت و... ارتباط برقرار کرد را نشنیدید؛ به خودتان زحمت ندهید که روی لینک کلیک کنید و یا به این چنین پیام هایی پاسخ دهید.

اکثر ما از المپیک ریو با دیدن آن از تلویزیون های خانه خود، کامپیوتر ها، تبلت ها و موبایل های هوشمند لذت خواهیم برد. آنهایی که برای تماشای المپیک ریو به آنجا سفر میکنند، یادشان باشد که از وای فای عمومی با احتیاط استفاده کنند. بیشتر آنها قابل اعتماد نیستند و اطلاعاتی که رمزنگاری نشده اند را دریافت کرده و از آنها استفاده می کنند؛ اینطور به نظر میرسد که اطلاعات شخصی و مالی خود را رها کرده اید و در معرض خطر قرار گرفتید.

همیشه یک آنتی ویروس خوب نصب کنید تا از کامپیوتر و موبایل خود در برابر حملات فیشینگ و وبسایت های جعلی محافظت کنید.

فوتپرینتینگ؛ رد پای شما در اینترنت

طبعاً با گسترش کاربرد رایانه، گوشی های هوشمند، شبکه های محلی و شبکه جهانی اینترنت، بستر مناسبی برای خلافکاران و ناقضان قانون به وجود آمده است.

از اینرو در این سلسله مقالات سعی شده تا آمار و ارقام لزوم حفظ امنیت و چالش های پیشرو به بحث گذاشته شود. اشخاص حقیقی و حقوقی با آشنایی بیشتر با روشهای گوناگون فوتپرینتینگ از امکان انتشار اطلاعات محرمانه خود جلوگیری میکنند.

البته برای جلوگیری از گسترش روشهای فوتپرینتینگ، راهکارهایی که توسط هکرها و مجرمان سایبری برای جمع آوری اطلاعات از منابع مختلف استفاده میشوند به صورت عملی و کاربردی آموزش داده نمیشوند.

فوتپرینتینگ همانند آثار ردپا، امکان واکاوی و رهگیری اشخاص حقیقی و حقوقی را میسر میسازد. برای اجرای حمله، مهاجم نیاز به اطلاعات از قربانی دارد، اطلاعات بیشتر، هزینه حمله را برای قربانی افزایش و برای مهاجم کاهش میدهد.

در زمان اتصال به اینترنت نباید بیش از اندازه آسوده خاطر باشید. کافی است یکبار آنلاین شوید تا حتی همه کارهای قبلی تان هم ارسال و رهگیری شوند. شاید فکر کنید اطلاعات شخصیتان ارزشی ندارد، اما در واقع ارزش اطلاعاتتان بستگی به شخصی دارد که قصد بهره برداری از آنها را دارد.

مبارزه با سرقت اطلاعات

یک تصور غلط عمومی وجود دارد که مجرمان سایبری تنها کاربران با ارزش را هدف قرار می دهند که این تصور باعث شده تا اکثر کاربران اینترنتی خطر دسترسی غیرمجاز به داده هایشان را دست کم بگیرند.

در تحقیقات که اخیراً توسط یکی از موسسات امنیتی صورت پذیرفته، 10% از کاربران اینترنتی تائید کرده اند که آنها قربانی سرقت اطلاعات شده اند که 4% آنها متحمل زیان های مالی و 6% باقیمانده، قربانی سرقت هویت شده اند.

مجرمان سایبری ماهرتر شده اند، شناسایی رفتارهای غیرمعمول و کاهش کارایی سیستم به همراه توسعه حفاظت امنیتی تنها راههای ممکن مقابله با این تهدیدات میباشد.

پیچیدگی برنامه های ناخواسته بالقوه (Potentially Unwanted Application) یا PUA ها، که برای مدت زمان طولانی بدون شناسایی با بازده کم در سیستم باقی مانده، آنقدر فراوان است که کاربران نمی توانند باور کنند.

سرقت اطلاعات از پست های الکترونیکی و حساب های کاربری آنلاین (مانند فیسبوک و ای بی) و کلاهبرداری های الکترونیکی روز به روز افزایش مییابد.

امروزه تقریباً کسی را نمی توان یافت که منکر لزوم استفاده از آنتی ویروس ها باشد. دنیای جدید سالهاست که به سمت دنیای مجازی در حرکت است. تسهیلاتی که فناوری اطلاعات برای مردم به ارمغان آورده غیر قابل انکار است.

چه اطلاعاتی امکان به سرقت رفتن دارند؟

تقریباً هر آنچه که در رایانه ی شماست امکان دارد به سرقت رود. مانند، اطلاعات عمومی کاربر، تاریخچه مرورگر وب، مکان ها، پیام های متنی، برنامه های کاری، تاریخچه تماس ها، اطلاعات حساب کاربری و آدرس و تلفن.

اطلاعاتی که در مقابل چشمان ناظران است

بازاریاب ها به دنبال هرنوع اطلاعاتی درباره شما هستند. از سن و جنسیت گرفته تا سلایق کاربران در رسانه های اجتماعی، مکان، رفتارهای اینترنتی. این اطلاعاتی است که میتوان با هدایت تبلیغات هدفمند، بازاریابی را پرسودتر نماید.

مجرمان سایبری فقط به دنبال پول هستند

اما مجرمان اینترنتی بیشتر به دنبال کسب درآمد به صورت غیرقانونی میباشند که در این راه اطلاعات حساب بانکی، اطلاعات بانکداری آنلاین و اطلاعات کارت های بانکی کمک شایانی به مقاصد سوء آنها میکند.

اطلاعات، پول هنگفتی هستند

شرکت های تبلیغاتی برای دیده شدن تبلیغاتشان پول می پردازند. طبق آمار پرداخت هزینه تبلیغات آنلاین جهانی در چهار ماهه اول سال 2012، بیش از 121% رشد یافته است. در سال 2011، ارزش بازار تبلیغات نمایش موبایل به 630 میلیون دلار رسید که این خود نشان از حجم عظیمی از میزان سرمایه گذاری شرکت ها میباشد.

شرکت ها از اطلاعات کاربران پول در می آورند

رقابت بر روی جذب تبلیغات و حضور پرقدرت تر در این عرصه به اوج رسیده است. فیسبوک در چهارماه دوم 2012 در حدود 1 میلیارد دلار از تبلیغات به دست آورد، در حالیکه گوگل بیش از 10 میلیارد دلار دریافتی داشته است.

هر کاربر قیمت خودش را دارد

بر اساس آمار مندرج در سایت ها، گوگل از هر کاربر 7 دلار در هر چهارماه بدست می آورد، در حالیکه فیسبوک 1.26 دلار میتوان از هر کاربر سودآوری داشته باشد.

مجرمان سایبری از سرقت اطلاعات انبوه پول در می آورند

بزهکاران اینترنتی از طریق بدافزارها اطلاعات را به صورت انبوه دریافت کرده و آنها را به فروش می رسانند. بر اساس مستندات مبالغ زیر برای معامله اطلاعات کاربران رد و بدل میشود:

شماره کارت اعتباری = 1 تا 10 دلار

اطلاعات احراز اصالت بانکی = 25 تا 35 دلار

اطلاعات احراز اصالت فیسبوک 1000 نفر= 15 دلار

اطلاعات احراز اصالت توئیتر 2200 نفر= 75 دلار

اطلاعات احراز اصالت ایمیل یاهو یا هاتمیل 1000 نفر= 8 دلار

مسئله ی دیگری که معمولاً کاربران از آن غافل هستند، آگاه نبودن از تنظیمات حفظ حریم خصوصی است. با توجه به گسترش شبکه های اجتماعی در سطح جهان میزان درز اطلاعات شخصی از این شبکه ها یکی از مهمترین چالش های پیشروی این شبکه ها میباشد. بر طبق آمار 13 میلیون از کاربران فیسبوک هرگز از ابزارهای حفظ حریم خصوصی استفاده نکرده اند و تنها 38% کاربران میدانند که چگونه میتوان مقدار انتشار اطلاعات را محدود کرد.

تنظیمات امنیتی و حفظ حریم خصوصی مرورگر مانند کوکی ها از دیگر منفذهای اطلاعاتی میباشد. به عنوان نمونه کوکی هایی که از طریق مرورگر بر روی کامپیوتر کاربران ذخیره می شود، در واقع ترجیحات و علاقمندی های کاربر را نشان میدهد و باعث میشود تا یک پروفایل برای کاربر بر روی مرورگر ایجاد شود. جالب است بدانیم بیش از 50% از 1 میلیون وب سایت برتر، از کوکی ها استفاده میکنند و 99.7% وب سایتهای حاوی کوکی، از کوکی های نا امن استفاده میکنند که این خود مراقبت بیشتر را ضروری مینماید.

برخی برنامه های غیرقانونی ممکن است اطلاعات بیشتری از آنچه نیاز دارند دریافت کنند، بنابراین همواره در انتشار اطلاعات شخصی در سایت ها و برنامه ها باید خساست به خرج داد.

حملات و انتشار آلودگی از اینترنت و کامپیوتر به موبایل و تبلت نیز سرایت کرده است. بر اساس آمار تبلیغ افزارها و سارقان اطلاعات، بیش از 22% بدافزارهای موبایل در چهارماهه دوم 2012 را تشکیل میدهند. برنامه های جاسوسی ممکن است اطلاعات شخصی مانند لیست مخاطبان و پیام های متنی را جمع آوری کنند، ابزارهای جاسوسی 4% از قدرتمندترین بدافزارهای موبایل را در همان بازه زمانی تشکیل می داد. بنابراین اکنون زمان آن رسیده که علاوه بر امن کردن رایانه و لپ تاپ به فکر ایجاد امنیت برای گوشی های موبایل خود باشیم.

معضل دیگری که همواره از بدو ورود اینترنت وجود داشته، سایت های فیشینگ و کلاهبردارانه میباشد که ممکن است کاربران را فریب دهد تا اطلاعات حساس آنها بدست مجرمان سایبری برسد.

برترین سایتهای کلاهبردارانه مورد هدف در چهارماهه دوم 2012

- پی پال

- ای بی

- تام

- ای او ال

- برادسکو

خوب، بد، زشت

استفاده از اطلاعات خصوصی کاربر میتواند در موارد متعددی کاربرد داشته باشد. بر اساس نوع استفاده و یا سوء استفاده از این اطلاعات، میتوان آن را به سه دسته تقسیم کرد:

خوب:

"تبلیغات هدفمند" بر اساس علائق کاربران که میتواند یک تسهیلات مفید برای برخی از کاربران باشد. به شهادت آمار از هر 4 کاربر، 1 کاربر آنلاین واقعاً تبلیغات "هدفمند" مبتنی بر علائق را دوست دارد.

بد:

بی ملاحظهگی در فعالیت های آنلاین منجر به پیامدهایی در زندگی واقعی میشود. بنابراین باید حتی مراقب انتشار اطلاعات غیرضرور خود باشید.

از هر 5 رییس، 1 نفر نمی خواهد بر اساس پروفایل رسانه های اجتماعی کاندیداها، استخدام کند.

کارکنان بر اساس محتوای مشکوک شبکه های اجتماعی شان اخراج میشوند.

زشت:

مجرمان سایبری میتوانند از اطلاعات شما سوء استفاده کنند:

در سال 2011 کلاهبرداری هویت به بیش از 13% افزایش یافت.

631 دلار: میانگین هزینه ای که فرد قربانی جعل هویت، برای حل مشکل خود در آمریکا هزینه میکند.

هزینه سرقت هویت افراد در انگلستان به 1.7 میلیارد یورو رسید.

میانگین خسارت ناشی از انواع کلاهبرداری در مناطق مختلف در سال 2011:

آسیای و اقیانوسیه: 1.4 میلیون دلار

آمریکا: 1.1 میلیون دلار

اروپا و خاورمیانه: 900 هزار دلار

اطلاعات و آمار فوق مبین این امر هستند که ارتقای سواد دیجیتالی بدون توجه به پارامترهای امنیتی پرهزینه و حتی در مواردی جبران ناپذیر میباشد. در کنار اطلاع رسانی و افزایش سطح آگاهی کاربران، استفاده از نرم افزارهای امنیتی مطمئن و به روز برای شبکه، یکی از ملزومات بهبود امنیت در فضای سایبری میباشد.

منبع: quickheal.co.ir