بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانهکرها ۲۰ بانک ایرانی را هک و برای منتشر نکردن اطلاعات مشتریان سه میلیون دلار باج گرفتند!

هکرها ۲۰ بانک ایرانی را هک و برای منتشر نکردن اطلاعات مشتریان سه میلیون دلار باج گرفتند!

پولتیکو به نقل از منابع مطلع گزارش داده که حمله سایبری ماه گذشته که تهدیدی برای ثبات سیستم بانکداری ایران بود موجب شد که شرکت تامین کننده راهکارهای نرم افزاری بانکداری ایران (شرکت توسن) به هکرها میلیون ها دلار باج پرداخت کند.

براساس این گزارش، این شرکت ایرانی تحت فشار دولت دستکم سه میلیون دلار به عنوان باج به گروه هکری IRLeaks پرداخت کرد تا از انتشار دادههای ۲۰ بانک ایران و اطلاعات حساب میلیونها ایرانی جلوگیری کند.

به گزارش پولتیکو، این بدترین حمله سایبری به بانکهای ایران بهشمار میرود و گروهی تحت عنوان «آیآرلیکس» (IRLeaks) که سابقه هک بانکهای ایران را دارد، احتمالا پشت این حمله قرار دارد. این گروه هکری در ماه دسامبر نیز اطلاعات بیش از ۲۰ شرکت بیمه و اسنپ فوود را هک کرده بود.

هکرها تهدید کرده بودند اگر ۱۰ میلیون دلار رمزارز دریافت نکنند دادهها، شامل اطلاعات حساب و کارت اعتباری میلیونها ایرانی را در دارک وب به فروش میگذارند. براساس این گزارش، در نهایت توافق بر سر میزبان کمتری باج به هکرها به نتیجه میرسد.

هکرها با تزریق بدافزار به سیستمهای نرم افزاری بانکداری الکترونیکی شرکت توسن، توانستند با اجرای حمله زنجیره تامین به سرورهای بانکها وارد شوند. از ۲۹ موسسه مالی فعال، ۲۰ بانک که مشتری این شرکت هستند، هدف حمله قرار گرفتند. در بین این بانکها نام بانک توسعه و معادن، بانک مهر، پستبانک ایران، بانک ایران زمین، سرمایه، ایران ونزوئلا، دی، شهر، اقتصاد نوین، سامان و شعبههایی در ایتالیا و آلمان به چشم میخورد.

پ ن : استفاده از سیستمها و نرم افزارهای ناامن تبدیل به یکی از پاشنه آشیل های امنیتی کشور شده است. در کنار (1) استفاده از سامانه های امنیتی قدرتمند مانند EPP، XDR/EDR، ZTNA، UTM، EMM، SIEM، (2) اجرای پیکربندی درست و رویه های مهم امنیتی در زیرساخت و شبکه مانند مدیریت دسترسی از راه دور، کنترل ورودی و خروجی های شبکه، عدم استفاده از پروتکلهای غیرایمن مانند SMB1، بروزرسانی های سیستم عامل و نرم افزارها و عدم استفاده از نرم افزارهای غیراصل و دارای درب پشتی، (3) استفاده از سامانه ها و نرم افزارهای کاربردی سفارشی ایمن که تست های امنیتی مانند تست نفوذ و آسیب پذیری را به درستی پاس کند بسیار مهم است.

شهرداری تهران چطور هک شد

چرا شهرداری تهران هک شد

امروزه امنیت یک مجموعه چندجانبه می باشند. استفاده از یکی از سامانه های امنیتی مانند آنتی ویروس اوریجینال، فایروال قدرتمند، جداسازی شبکه داخلی از اینترنت (شبکه شکاف هوا) تضمین کننده امنیت جامع نمی باشد. از آنجایی که پروتکل های امنیتی در سازمان ها به درستی رعایت نمی شود هک و نفوذ به شبکه سازمانها بخاطر عدم استفاده از نرمافزارهای اوریجینال و وجود کرکها و عدم آپدیت سیستمها کار پیچیده ای نیست. برای حملات به سازمانها نیاز به کشف آسیب پذیری جدیدی و یا تولید نرم افزار خرابکارانه جدید نیست، بلکه بسیاری از این آسیب پذیری ها و حفره ها سالهاست که کشف شده اند و ابزارهای آماده فراوانی برای نفوذ از طریق آنها به وجود آمده اند.

یکی از پاشنه آشیل هایی که امروزه گریبانگیر سازمانها می باشد نفوذ از طریق حفره های نرم افزاری می باشد که ضرورت اسکن آسیب پذیری و تست نفوذ سامانه ها شامل نرم افزارهای تحت وب، ویندوز، موبایل، سخت افزارها و شبکه ها را بیش از پیش نمایان می کند.

همانطور که در اخبار منتشر شده، سامانه تهران من راه ورود هکرها به شبکه داخلی شهرداری بوده است. علاوه بر استفاده از نرم افزارهای خارجی بروزنشده و کرک شده، بسیاری از نرم افزارهای داخلی به پارامترهای امنیتی توجه چندانی نمی کنند.

در بسیاری از کشورها تست نفوذ و اسکن آسیب پذیری از طریق کارفرما توسط شرکت امنیتی ثالث انجام شده و با همکاری با شرکت توسعه دهنده نرم افزار اشکالات امنیتی رفع می گردد.

به عنوان مثال بسیاری از شرکتهای مهم، مالی و بانکی منطقه و جهان که امنیت نرم افزارهای اختصاصی شان از اهمیت بسیار بالایی برخوردار است، مانند خطوط هواپیمایی سنگاپور، شرکت بزرگ چندملیتی انگلیسی Unilever، شرکت معتبر فرانسوی تولیدکننده لوازم ورزشی Decathlon، بانک DCB هند، پلیس دبی، بانک اول ابوظبی FAB، سازمان دیجیتال عجمان، شرکت نفتی Woqod قطر، شرکت چندملیتی شیمیایی آلمانی Linde و غیره، وظیفه برقراری امنیت برنامه شان را به شرکت هندی - سنگاپوری Appknox واگذار کرده اند. استفاده از کارشناسان خبره ای که قبلا حفره های نرم افزارهای مطرحی مانند Facebook ،Walmart ،Skype و Snapchat را کشف کرده اند با کیفیت بالا و هزینه و زمان مناسب موجب استفاده از این تجارب این گونه شرکتها می باشد.

علاوه بر موارد فوق، گزینه های زیر نیز می تواند به امنیت بیشتر کمک کند:

- استفاده از رمزهای عبور پیچیده برای کاربران یا استفاده از رمزهای دوعاملی برای کاربران

- وصله کردن و بروزرسانی همیشگی نرم افزارها

- اعطای حداقل دسترسی لازم به سرورها

- استفاده از فایروال لایه کاربرد برای وب سرورها (WAF)

- حذف برنامه ها و سرویس های غیرضرور و یا آسیب پذیر مانند SMB (استفاده از پروتکل SFTP یا FTPS برای اشتراک گذاری فایلها)

- استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی و سامانه مدیریت یکپارچه تهدیدات (UTM) اورجینال و به روز و با فعال بودن IDS/IPS

- استفاده از رمزهای پیچیده برای همه کاربران

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- عدم استفاده از پورت فورواردینگ (NAT / DMZ / Port Forwarding) مستقیم به سرورها (حتما IPS و WAF فعال باشد)

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management

حمله به شبکه های اختصاصی سامانه کارت سوخت

چگونه حمله به شبکه های اختصاصی سامانه کارت سوخت ممکن است؟

دیروز سه شنبه حمله سایبری به سامانه کارت سوخت موجب اختلال در توزیع بنزین در جایگاههای سوخت سراسر کشور شد.

چند وقت گذشته هم اخباری مبنی بر هک و حمله سایبری به سامانه دوربین های نظارتی زندان اوین منتشر شد، که برخی از تصاویر دوربین ها انتشار عمومی یافت.

بر خلاف تصور بسیاری، ایجاد شبکه ای امن و اختصاصی و عدم اتصال به شبکه جهانی اینترنت، امنیت را به این سادگی به ارمغان نمی آورد.

به این شبکه های مجزا و منقطع از شبکه های دیگر، اصطلاحا شبکه های «شکاف هوا» می گویند.

این اساساً به این معنی است که سیستم یا شبکه از نظر فیزیکی به هیچ شبکه خارجی متصل نیست، خواه اینترنت یا یک شبکه محلی.

برگردیم به شبکه های رایانه ای، شبکه های شکاف هوا در وهله اول در محیط های با امنیت بالا مانند شبکه های نظامی و دولتی، سیستم های اطلاعاتی، نیروگاه های هسته ای یا هواپیمایی دیده می شوند. انگیزه اصلی راه اندازی شبکه های هواشکاف احساس امنیتی است که برای سازمان ایجاد می کند.

شبکه های شکاف هوا چگونه کار می کنند؟

از آنجایی که شبکه های هوا شکاف هیچ ارتباط شبکه ای ندارند، از لحاظ نظری هیچ نوع ارتباط سیمی یا بی سیم با دنیای خارج ندارند. کنترل کننده های بی سیم آنها غیرفعال هستند که موجب می شود، کل شبکه “یک سیستم بسته”شود. تنها راه ورود یا خروج داده ها به این نوع شبکه استفاده از رسانه های فیزیکی مانند درایوهای USB یا CD-ROM ها است.

شبکه های شکاف هوا معمولاً برای جداسازی زیرساخت های مهم از شبکه سازمانی استفاده می شوند تا اطلاعات حیاتی به خطر نیفتد. این اطلاعات دارایی ها مهم، حساس و حیاتی سازمان ها یا دولتها هستند که در صورت نشت و یا از بین رفتن می توانند خسارات جبران ناپذیری تحمیل کنند. به همین دلیل مدیران امنیتی ترجیح می دهند چنین اطلاعاتی را در شبکه های شکاف هوا که هیچ ارتباطی با شبکه اصلی سازمان ندارند، داشته باشند.

با این حال ، شبکه های شکاف هوا نیز ممکن است احساس امنیت کاذب ایجاد کنند. یک فرض ذاتی وجود دارد که، از آنجا که شبکه های شکاف هوا هیچ نقطه دسترسی ندارند، آنها کاملاً ایمن و امن هستند. بنابراین، از نظر امنیتی نیازی به بررسی یا ارزیابی نیست. متأسفانه، این نوع دیدگاه ممکن است اغلب منجر به مشکلات امنیتی شود.

آیا آنها واقعاً ایمن هستند؟

اولاً ، از طریق دستگاه های ذخیره سازی فیزیکی هنوز می توان به شبکه های شکاف هوا دسترسی داشت. همانطور که مشاهده کردیم، دستگاههای USB معمولاً برای انتشار انواع بدافزارها استفاده می شوند. از آنها می توان برای طیف وسیعی از فعالیت های مخرب مانند فیلتر کردن داده ها، نصب بدافزار و دستگاه های ورود به سیستم و غیره استفاده کرد.

وجود باگها در سیستم عامل و نرم افزارهای نصبی امکان غیرفعال کردن نرم افزارهای و لایه های امنیتی مدیریت دستگاههای جانبی را میسر می کند.

بزرگترین نمونه از این نوع فعالیتهای مخرب ، کرم استاکس نت بود . در سال ۲۰۱۰ کشف شد و به برنامه هسته ای صدمات اساسی وارد کرد و باعث از هم گسیختن سانتریفیوژها شد. این کرم از طریق درایوهای USB آلوده به محیط شبکه وارد شد. این رویداد یک یادآوری جدی ارائه می دهد که شبکه های شکاف هوا را می توان با تأثیر زیادی به خطر انداخت.

ثانیا ، حتی اگر شبکه های شکاف هوا از دنیای خارج جدا شده باشند، اما آنها از یک تهدید اصلی دیگر در زمینه امنیت سایبری جدا نیستند: خود انسان ها. مهندسی اجتماعی همچنان یک عامل اصلی تهدید است و در این نوع شرایط، خطرات بزرگتر می شوند. تهدیدهای داخلی مانند کارمندان سرکش هنوز هم می توانند برای دسترسی به شبکه شکاف هوا استفاده شوند. کارکنان با دسترسی به شبکه های خاص شکاف هوا ممکن است حافظه ذخیره سازی قابل جابجایی خود را آلوده به بدافزار کنند که در صورت قرار دادن در یک سیستم شکاف هوا، می تواند سیستم و شبکه را آلوده کند.

جداسازی امنیت را تضمین نمی کند!

سرانجام ، با پیشرفت تکنولوژی ، هیچ تضمینی وجود ندارد که صرف ایزوله سازی و جداسازی از یک شبکه خارجی، یک سیستم شکاف هوا را ایمن نگه دارد. مواردی وجود داشته است که از بین بردن داده ها از طریق روش های دیگری نیز اتفاق افتاده است، مانند درهای پشتی ناشناخته که به نرم افزار / سخت افزار وارد شده اند ، سیگنال های فرکانس FM ، هک حرارتی یا ارتباطات حوزه نزدیک (NFC).

نتیجه این که بی نیازی به امنیت کامل شبکه های شکاف هوا، فقط بر اساس ایزوله سازی بنا شده است. شبکه های سازمانی همچنین باید با تأکید بیشتر بر کنترل دسترسی و فضای ذخیره سازی قابل حمل، اقدامات امنیتی سایبری را برای این شبکه ها پیاده کنند.

دولتها و سازمان ها می بایست از طیف وسیعی از راهکارهای امنیتی شبکه ای و سازمانی برای تقویت سیستم های شکاف هوا خود در نظر بگیرند.

استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی + DLP + UTM + Patch Management + Update Mnagemnet + Vulnerability Scanner+WAF و... برای شبکه های سازمانی به همراه ضروری به می باشد. استفاده از آخرین تکنولوژی های امنیتی و به روز دنیا و بروزرسانی و مدیریت امنیت شبکه ضروری می باشد.

متاسفانه در سالهای اخیر با توجه به تحریمها و موانع تجاری برخی با سوء استفاده از این چالش اقدام به کلاهبرداری کرده و نسبت به ارائه محصولات غیرمعتبر و کرک شده به نام اوریجینال می کنند. استفاده از محصولات معتبر و دارای لایسنس رسمی و کاملا اوریجینال و تصدیق شده شرکتهای مطرح جهانی مانند فورتی نت، سونیک وال، سکورایت، کوییک هیل، کی سون، ، وبروم، سیسکو، سوفوس می تواند تا حد امکان از حملات جلوگیری کند.

غیر فعال کردن حساب کاربری Administrator ویندوز

یکی از اقدامات پیشگیرانه امنیتی خصوصا در حملات باج افزاری و جستجوی فراگیر، غیرفعال کردن حساب کاربری ادمین ویندوز (Administrator) و تعریف یک حساب کاربری جدید می باشد. با این کار احتمال حملات دیکشنری و جستجوی فراگیر کمتر می شود.

ابتدا یک کاربر با سطح دسترسی ادمین ساخته و بسته به نوع ویندوز (از XP، ونیدوز 7، 8، 10، سرور 2000، 2003، 2008، 2008 R2 و 2012 و 2012 R2 و ویندوز 2016) یکی از روشهای زیر را انتخاب می کنیم.

روش اول:

- از منوی استارت ویندوز، گزینه CMD را جستجو کرده و با کلیک راست بر روی آن گزینه Run as Administrator را انتخاب می کنیم. ( و یا با فشردن همزمان کلیدهای Windows و X گزینه Command Prompt (Admin) را انتخاب می کنیم)

- عبارت زیر را تایپ و اینتر می کنیم:

net user administrator /active: no

- عبارت زیر نمایش داده می شود که نشان از موفقیت در غیرفعال سازی اکانت ادمینیستریتور می باشد:

The command completed successfully

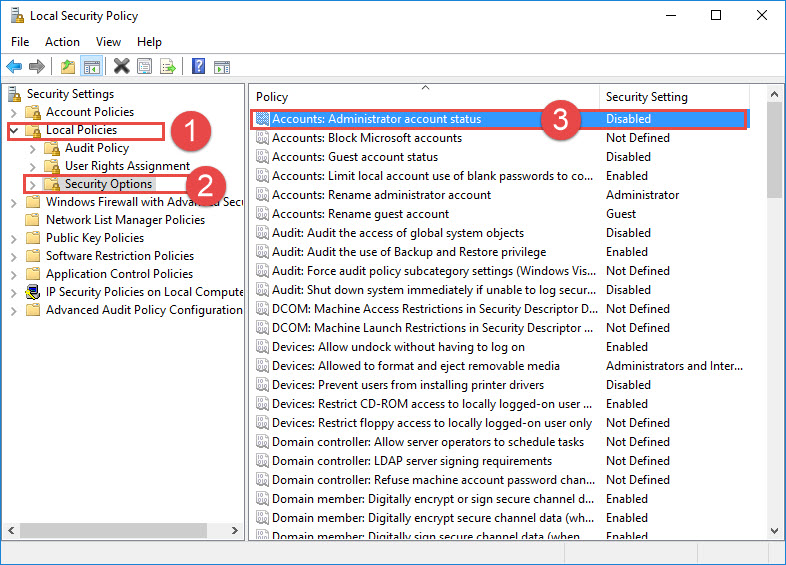

روش دوم:

- عبارت زیر را در Run نوشته و اینتر می زنیم:

secpol.msc

تا کنسول Local Security Policy باز شود.

- پوشه Local Policies و زیرپوشه Security Options را در سمت چپ پنجره انتخاب می کنیم.

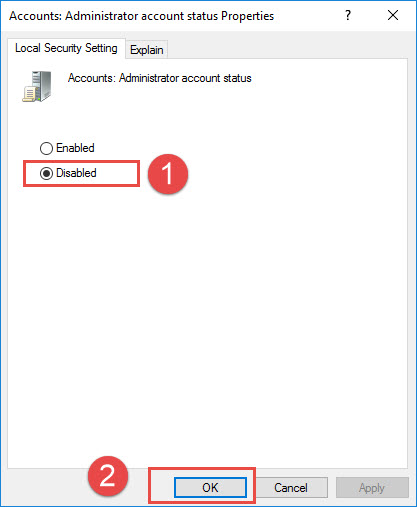

- بر روی گزینه اول Accounts: Administrator account status دو بار کلیک می کنیم تا پنجره Properties باز شود.

- گزینه Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

روش سوم:

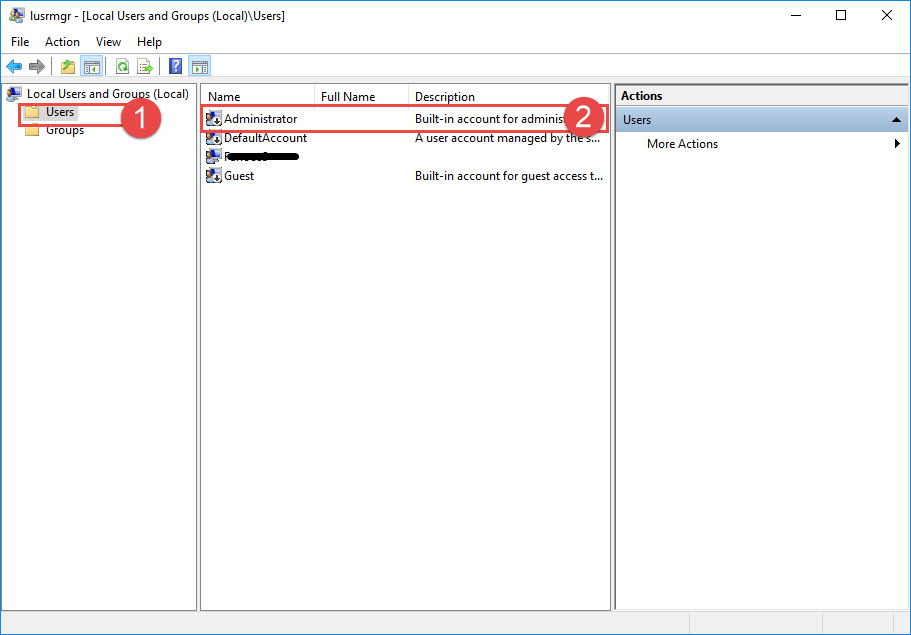

- پنجره Run را با فشردن همزمان کلیدهای پنجره و R باز می کنیم.

- عبارت زیر را در Run نوشته و اینتر می زنیم:

lusrmgr.msc

تا کنسول مایکروسافت Local Users and Groups باز شود.

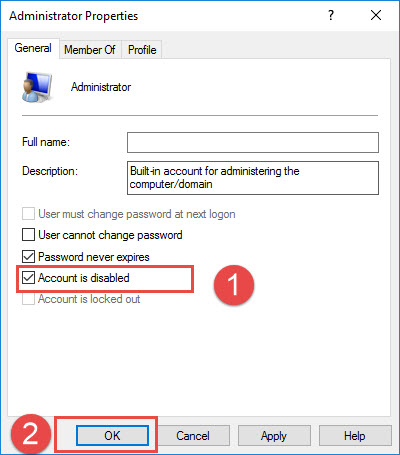

- پوشه Users را در سمت چپ پنجره انتخاب کرده و بر روی حساب کاربری Administrator دو بار کلیک می کنیم تا پنجره Properties باز شود.

- گزینه Account is Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

در کنار استفاده از راهکارهای امنیتی و محافظتی، استفاده از سامانه های امنیتی قدرتمند مانند راهکارهای جامع امنیت سازمانی سکورایت کوییک هیل مانند اندپوینت سکیوریتی کوییک هیل و سامانه مدیریت یکپارچه تهدیدات و فایروال UTM سکورایت، می توانند سدی در برابر انواع تهدیدات نوین آفلاین و آنلاین باشند.

هشدار امنیتی! Locky Ransomware یک مهاجم است

‘Locky’ آخرین مدل خانواده باج افزار است. نام جالبی دارد و به همان اندازه مخرب است. ادامه مطلب را در اینجا ببینید.

Locky Ransomware چیست؟

Locky یک بدافزار جدید رمزنگاری فایل است. دو کار انجام می دهد:

- فایل های موجود در کامپیوتر آلوده شده را رمزنگاری می کند.

- فرمت فایل های رمزگذاری شده را به .locky تغییر می دهد.

و همانطور که می دانیم، فایل های رمز شده را تنها با پرداخت باج برای دریافت یک کلید که در دسترس کلاهبردار سایبری است، می توان رمزگشایی کرد.

چه کسانی در خطر می باشند؟

باج افزار Locky برای هدف قرار دادن کاربران ویندوز شناخته شده است.

چگونه یک دستگاه را آلوده می کند؟

به نظر می رسد باج افزار از کمپین ایمیل های اسپم مختلف برای گسترش و آلودگی قربانیان استفاده می کند.

در یک کمپین، متوجه شدیم که به نظر می رسد این ایمیل ها از یک سازمان مردمی باشد، و از کاربر می خواهد که یک فایل پیوست صورتحساب (MS Word doc) را دانلود کند.

این سند حاوی متنی است که به نظر می رسد نامفهوم یا ناخوانا باشد. و برای تبدیل به متن خوانا، کاربر نیاز به فعال کردن ‘macros’ دارد.

اگر کاربر گرفتار این حیله شود و ‘macros’ را فعال کند، یک سری فرآیندهای خودکار در نهایت باعث نصب Locky Ransomware در دستگاه می شود.

هنگام ورود به سیستم، باج افزار هر فایلی که می یابد را رمزنگاری می کند.

سپس چه اتفاقی می افتد؟

هنگامی که Locky فایل ها را رمزنگاری می کند، بر روی دسکتاپ یک پیام به کاربر نمایش می دهد. پیام اخطار از آنچه اتفاق افتاده است، و این که رمز گشایی فایل ها تنها با خرید یک کلید خصوصی از هکر امکان پذیر است؛ هزینه رمزگشایی می تواند بیش از ₹ 26,558/- ($400) باشد.

پیشنهاد ما چیست؟

- به طور منظم از فایل های مهم خود پشتیبان تهیه کنید، و پشتیبان را رمزنگاری کنید. رمزنگاری این اطمینان را می دهد که داده ها توسط هیچ شخصی سوء استفاده نگردد.

- به ایمیل هایی که از شما می خواهند یک پیوست، نرم افزار، فرم های نظر سنجی و یا هر چیزی که انتظارش را ندارید دانلود کنید، اعتماد نکنید؛ حتی به فوری بودن، و یا ایمیلی که مهم یا ضروری به نظر برسد توجه نکنید. اگر فکر می کنید ایمیل واقعی است، با فرستنده تماس بگیرید و از صحت آن مطمئن شوید.

- از اکانت ‘Administrator’ برای کامپیوترتان استفاده نکنید مگر اینکه ضروری باشد. لاگین کردن به عنوان مدیر و توسط بدافزارها مورد حمله قرار گرفتن می تواند آسیب های جبران ناپذیری به کامپیوترتان وارد کند. همیشه به عنوان یک کاربر استاندارد برای استفاده روزانه وارد شوید.

- سیستم عامل ویندوز و تمام برنامه های متفرقه/ کاربردی را با آخرین بروز رسانی / وصله امنیتی به روز نگه دارید. در اکثر آلودگی های باج افزاری، بد افزارها از آسیب پذیری های امنیتی موجود در سیستم کاربر سوء استفاده می کنند.

چگونه کوییک هیل کمک می کند؟

ما برای محصولات خانگی کوییک هیل به روز رسانی منتشر کردیم که مانع از حمله باج افزار Locky می شود. علاوه بر این، مکانیسم دفاعی چند لایه کوییک هیل از انواع حملات مخرب از جمله آلودگی باج افزارهای جدید جلوگیری می کند.

Email Security ایمیل های حاوی لینک ها و پیوست های مخرب را مسدود می کند.

Web Security وب سایت های حاوی بدافزار ها و ویروس های پنهان، و وب سایت های طراحی شده برای حملات فیشینگ را مسدود می کند.

Advanced DNAScan بدافزارهای جدید و ناشناخته ای که می تواند آسیب های زیادی وارد کند را متوقف می کند.

Anti-Ransomware از رمزنگاری هر نوع داده ای توسط باج افزار جلوگیری می کند. این ویژگی با روش های مختلفی از حمله باج افزار بالقوه جلوگیری می کند.

- تمامی فایل های دانلود شده که اجزای سازنده آن می تواند تبدیل به یک حمله باج افزار بالقوه شود را اسکن می کند.

- آنالیز نحوه عملکرد یک برنامه بلادرنگ، می تواند قبل از هر گونه آسیبی آن را متوقف کند.

- پشتیبان گیری بلادرنگ مانع از نشت اطلاعات حتی در مواردی که فایل های خاصی ممکن است توسط یک باج افزار رمزگذاری شود.

- کمک می کند تا کاربران مسیر فایل هایی که رمزگذاری شده اند را بیابند.

- بلافاصله به کاربران هشدار می دهد تا برای اصلاح اقدام کنند.

- آلودگی های باج افزار شناسایی شده را ایزوله می کند؛ از گسترش و هر گونه آسیب رسانی آنها جلوگیری می کند.

ما ردپای Locky Ransomware و توسعه آن را دنبال می داریم. ما در مواردی که هر چیز مهمی رخ دهد شما را مطلع می کنیم. ایمن بمانید!

فوتپرینتینگ؛ رد پای شما در اینترنت

طبعاً با گسترش کاربرد رایانه، گوشی های هوشمند، شبکه های محلی و شبکه جهانی اینترنت، بستر مناسبی برای خلافکاران و ناقضان قانون به وجود آمده است.

از اینرو در این سلسله مقالات سعی شده تا آمار و ارقام لزوم حفظ امنیت و چالش های پیشرو به بحث گذاشته شود. اشخاص حقیقی و حقوقی با آشنایی بیشتر با روشهای گوناگون فوتپرینتینگ از امکان انتشار اطلاعات محرمانه خود جلوگیری میکنند.

البته برای جلوگیری از گسترش روشهای فوتپرینتینگ، راهکارهایی که توسط هکرها و مجرمان سایبری برای جمع آوری اطلاعات از منابع مختلف استفاده میشوند به صورت عملی و کاربردی آموزش داده نمیشوند.

فوتپرینتینگ همانند آثار ردپا، امکان واکاوی و رهگیری اشخاص حقیقی و حقوقی را میسر میسازد. برای اجرای حمله، مهاجم نیاز به اطلاعات از قربانی دارد، اطلاعات بیشتر، هزینه حمله را برای قربانی افزایش و برای مهاجم کاهش میدهد.

در زمان اتصال به اینترنت نباید بیش از اندازه آسوده خاطر باشید. کافی است یکبار آنلاین شوید تا حتی همه کارهای قبلی تان هم ارسال و رهگیری شوند. شاید فکر کنید اطلاعات شخصیتان ارزشی ندارد، اما در واقع ارزش اطلاعاتتان بستگی به شخصی دارد که قصد بهره برداری از آنها را دارد.

مبارزه با سرقت اطلاعات

یک تصور غلط عمومی وجود دارد که مجرمان سایبری تنها کاربران با ارزش را هدف قرار می دهند که این تصور باعث شده تا اکثر کاربران اینترنتی خطر دسترسی غیرمجاز به داده هایشان را دست کم بگیرند.

در تحقیقات که اخیراً توسط یکی از موسسات امنیتی صورت پذیرفته، 10% از کاربران اینترنتی تائید کرده اند که آنها قربانی سرقت اطلاعات شده اند که 4% آنها متحمل زیان های مالی و 6% باقیمانده، قربانی سرقت هویت شده اند.

مجرمان سایبری ماهرتر شده اند، شناسایی رفتارهای غیرمعمول و کاهش کارایی سیستم به همراه توسعه حفاظت امنیتی تنها راههای ممکن مقابله با این تهدیدات میباشد.

پیچیدگی برنامه های ناخواسته بالقوه (Potentially Unwanted Application) یا PUA ها، که برای مدت زمان طولانی بدون شناسایی با بازده کم در سیستم باقی مانده، آنقدر فراوان است که کاربران نمی توانند باور کنند.

سرقت اطلاعات از پست های الکترونیکی و حساب های کاربری آنلاین (مانند فیسبوک و ای بی) و کلاهبرداری های الکترونیکی روز به روز افزایش مییابد.

امروزه تقریباً کسی را نمی توان یافت که منکر لزوم استفاده از آنتی ویروس ها باشد. دنیای جدید سالهاست که به سمت دنیای مجازی در حرکت است. تسهیلاتی که فناوری اطلاعات برای مردم به ارمغان آورده غیر قابل انکار است.

چه اطلاعاتی امکان به سرقت رفتن دارند؟

تقریباً هر آنچه که در رایانه ی شماست امکان دارد به سرقت رود. مانند، اطلاعات عمومی کاربر، تاریخچه مرورگر وب، مکان ها، پیام های متنی، برنامه های کاری، تاریخچه تماس ها، اطلاعات حساب کاربری و آدرس و تلفن.

اطلاعاتی که در مقابل چشمان ناظران است

بازاریاب ها به دنبال هرنوع اطلاعاتی درباره شما هستند. از سن و جنسیت گرفته تا سلایق کاربران در رسانه های اجتماعی، مکان، رفتارهای اینترنتی. این اطلاعاتی است که میتوان با هدایت تبلیغات هدفمند، بازاریابی را پرسودتر نماید.

مجرمان سایبری فقط به دنبال پول هستند

اما مجرمان اینترنتی بیشتر به دنبال کسب درآمد به صورت غیرقانونی میباشند که در این راه اطلاعات حساب بانکی، اطلاعات بانکداری آنلاین و اطلاعات کارت های بانکی کمک شایانی به مقاصد سوء آنها میکند.

اطلاعات، پول هنگفتی هستند

شرکت های تبلیغاتی برای دیده شدن تبلیغاتشان پول می پردازند. طبق آمار پرداخت هزینه تبلیغات آنلاین جهانی در چهار ماهه اول سال 2012، بیش از 121% رشد یافته است. در سال 2011، ارزش بازار تبلیغات نمایش موبایل به 630 میلیون دلار رسید که این خود نشان از حجم عظیمی از میزان سرمایه گذاری شرکت ها میباشد.

شرکت ها از اطلاعات کاربران پول در می آورند

رقابت بر روی جذب تبلیغات و حضور پرقدرت تر در این عرصه به اوج رسیده است. فیسبوک در چهارماه دوم 2012 در حدود 1 میلیارد دلار از تبلیغات به دست آورد، در حالیکه گوگل بیش از 10 میلیارد دلار دریافتی داشته است.

هر کاربر قیمت خودش را دارد

بر اساس آمار مندرج در سایت ها، گوگل از هر کاربر 7 دلار در هر چهارماه بدست می آورد، در حالیکه فیسبوک 1.26 دلار میتوان از هر کاربر سودآوری داشته باشد.

مجرمان سایبری از سرقت اطلاعات انبوه پول در می آورند

بزهکاران اینترنتی از طریق بدافزارها اطلاعات را به صورت انبوه دریافت کرده و آنها را به فروش می رسانند. بر اساس مستندات مبالغ زیر برای معامله اطلاعات کاربران رد و بدل میشود:

شماره کارت اعتباری = 1 تا 10 دلار

اطلاعات احراز اصالت بانکی = 25 تا 35 دلار

اطلاعات احراز اصالت فیسبوک 1000 نفر= 15 دلار

اطلاعات احراز اصالت توئیتر 2200 نفر= 75 دلار

اطلاعات احراز اصالت ایمیل یاهو یا هاتمیل 1000 نفر= 8 دلار

مسئله ی دیگری که معمولاً کاربران از آن غافل هستند، آگاه نبودن از تنظیمات حفظ حریم خصوصی است. با توجه به گسترش شبکه های اجتماعی در سطح جهان میزان درز اطلاعات شخصی از این شبکه ها یکی از مهمترین چالش های پیشروی این شبکه ها میباشد. بر طبق آمار 13 میلیون از کاربران فیسبوک هرگز از ابزارهای حفظ حریم خصوصی استفاده نکرده اند و تنها 38% کاربران میدانند که چگونه میتوان مقدار انتشار اطلاعات را محدود کرد.

تنظیمات امنیتی و حفظ حریم خصوصی مرورگر مانند کوکی ها از دیگر منفذهای اطلاعاتی میباشد. به عنوان نمونه کوکی هایی که از طریق مرورگر بر روی کامپیوتر کاربران ذخیره می شود، در واقع ترجیحات و علاقمندی های کاربر را نشان میدهد و باعث میشود تا یک پروفایل برای کاربر بر روی مرورگر ایجاد شود. جالب است بدانیم بیش از 50% از 1 میلیون وب سایت برتر، از کوکی ها استفاده میکنند و 99.7% وب سایتهای حاوی کوکی، از کوکی های نا امن استفاده میکنند که این خود مراقبت بیشتر را ضروری مینماید.

برخی برنامه های غیرقانونی ممکن است اطلاعات بیشتری از آنچه نیاز دارند دریافت کنند، بنابراین همواره در انتشار اطلاعات شخصی در سایت ها و برنامه ها باید خساست به خرج داد.

حملات و انتشار آلودگی از اینترنت و کامپیوتر به موبایل و تبلت نیز سرایت کرده است. بر اساس آمار تبلیغ افزارها و سارقان اطلاعات، بیش از 22% بدافزارهای موبایل در چهارماهه دوم 2012 را تشکیل میدهند. برنامه های جاسوسی ممکن است اطلاعات شخصی مانند لیست مخاطبان و پیام های متنی را جمع آوری کنند، ابزارهای جاسوسی 4% از قدرتمندترین بدافزارهای موبایل را در همان بازه زمانی تشکیل می داد. بنابراین اکنون زمان آن رسیده که علاوه بر امن کردن رایانه و لپ تاپ به فکر ایجاد امنیت برای گوشی های موبایل خود باشیم.

معضل دیگری که همواره از بدو ورود اینترنت وجود داشته، سایت های فیشینگ و کلاهبردارانه میباشد که ممکن است کاربران را فریب دهد تا اطلاعات حساس آنها بدست مجرمان سایبری برسد.

برترین سایتهای کلاهبردارانه مورد هدف در چهارماهه دوم 2012

- پی پال

- ای بی

- تام

- ای او ال

- برادسکو

خوب، بد، زشت

استفاده از اطلاعات خصوصی کاربر میتواند در موارد متعددی کاربرد داشته باشد. بر اساس نوع استفاده و یا سوء استفاده از این اطلاعات، میتوان آن را به سه دسته تقسیم کرد:

خوب:

"تبلیغات هدفمند" بر اساس علائق کاربران که میتواند یک تسهیلات مفید برای برخی از کاربران باشد. به شهادت آمار از هر 4 کاربر، 1 کاربر آنلاین واقعاً تبلیغات "هدفمند" مبتنی بر علائق را دوست دارد.

بد:

بی ملاحظهگی در فعالیت های آنلاین منجر به پیامدهایی در زندگی واقعی میشود. بنابراین باید حتی مراقب انتشار اطلاعات غیرضرور خود باشید.

از هر 5 رییس، 1 نفر نمی خواهد بر اساس پروفایل رسانه های اجتماعی کاندیداها، استخدام کند.

کارکنان بر اساس محتوای مشکوک شبکه های اجتماعی شان اخراج میشوند.

زشت:

مجرمان سایبری میتوانند از اطلاعات شما سوء استفاده کنند:

در سال 2011 کلاهبرداری هویت به بیش از 13% افزایش یافت.

631 دلار: میانگین هزینه ای که فرد قربانی جعل هویت، برای حل مشکل خود در آمریکا هزینه میکند.

هزینه سرقت هویت افراد در انگلستان به 1.7 میلیارد یورو رسید.

میانگین خسارت ناشی از انواع کلاهبرداری در مناطق مختلف در سال 2011:

آسیای و اقیانوسیه: 1.4 میلیون دلار

آمریکا: 1.1 میلیون دلار

اروپا و خاورمیانه: 900 هزار دلار

اطلاعات و آمار فوق مبین این امر هستند که ارتقای سواد دیجیتالی بدون توجه به پارامترهای امنیتی پرهزینه و حتی در مواردی جبران ناپذیر میباشد. در کنار اطلاع رسانی و افزایش سطح آگاهی کاربران، استفاده از نرم افزارهای امنیتی مطمئن و به روز برای شبکه، یکی از ملزومات بهبود امنیت در فضای سایبری میباشد.

منبع: quickheal.co.ir