بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبخش بهداشت و درمان برای جلوگیری از حملات سایبری نیاز به بازبینی امنیت سایبری داخلی خود دارند

-سال 2020 سالی بود که شرکت های داروسازی و درمانی در کانون توجه قرار گرفتند. همه گیری بی سابقه کرونا، در زمان بستن دفاتر و کسب و کارها و تأثیرگذاری گسترده بر زندگی در سراسر جهان، در نهایت ختم به یک اتفاق بزرگ در رونمایی از یک واکسن بالقوه شد. با تحقیقات و پژوهشهای فراوان، توجه جهان به سمت شرکتهای داروسازی و درمانی سوق داده شد ، که نقش اساسی در تولید، بسته بندی و توزیع این واکسن به شدت موردتقاضا دارند.

- در Seqrite کوییک هیل، ما این را در اوایل شروع همه گیری یادآوری کرده بودیم و در ماه مه تجزیه و تحلیل کردیم که چگونه صنعت داروسازی از نظر امنیت سایبری با یک چالش منحصر به فرد روبرو است - چگونه نیروهای کار از راه دور در این صنعت می توانند در حالی که از نظر دیجیتالی ایمن هستند کار کنند؟ در مقاله ای که در سال 2019 منتشر شد ، چالشهای اساسی برای صنعت بزرگ بهداشت و درمان که مورد تجزیه و تحلیل قرار گرفت تهدیدهای ناشی از حملات سایبری از جمله باج افزاری پررنگ نشان داده شد.

حملات اخیر سایبری به شرکت های داروسازی

- چند هفته گذشته ثابت شد که این ترس بی دلیل نبوده است. در ماه اکتبر ، دکتر ردی ، مستقر در حیدرآباد، بازیگر برجسته در صنعت داروسازی هند که اخیراً مجوز انجام آزمایشات بالینی برای واکسن Sputnik V روسیه را گرفت ، مورد حمله باج افزار قرار گرفت. چند هفته بعد ، لوپین ، یک شرکت داروسازی دیگر از بمبئی ، فاش کرد که توسط یک حمله سایبری که بر سیستم های IT آن تأثیر می گذارد ، مورد اصابت قرار گرفته است.

- این یک روند جهانی است که مهاجمان سایبری مخرب دارند که بعضی اوقات توسط دولت ها به کار گرفته می شوند و از تمرکز جهانی روی COVID-19 استفاده می کنند و به دنبال سرقت اطلاعات مهم هستند. مقامات امنیتی ایالات متحده هکرهای مرتبط با دولت چین را به هدف قرار دادن شرکت بیوتکنولوژی آمریکایی Moderna متهم کردند که روی واکسن نیز کار می کند. پروژه های واکسن ویروس کرونا ویروس ژاپن نیز مورد حملات سایبری قرار گرفته در حالی که کره جنوبی نیز گزارش داده است که آنها تلاش کره شمالی برای هک کردن شرکت های تحقیقاتی واکسن را خنثی کرده اند.

- این اعداد در گزارش تهدید Seqrite برای فصل سوم 2020 منعکس شده است، جایی که صنعت بهداشت و درمان از نظر شمارش بدافزار در رتبه پنجم لیست صنایع قرار دارد. صنعت داروسازی یک صنعت حساس است، خصوصا در این زمان ها که امیدهای جهانی بر واکسن موفقی است که می تواند به همه گیری پایان دهد. به دلیل ماهیت حساس و ارزشمند داده های موجود در شرکت های داروسازی ، خطر حملات سایبری از طریق باج افزار، تهدیدهای مداوم پیشرفته (APT)، تهدیدات داخلی و سایر موارد بالا است.

- شرکت های داروسازی برای اطمینان از اینکه بیشترین شانس محافظت را به خود می دهند باید اطمینان حاصل کنند که کاملاً بر روی مکانیسم های امنیتی خود تمرکز کرده و امنیت سایبری را بسیار جدی می گیرند.

افراد ، فرایندها و فناوری ها

- امنیت سایبری موثر ، مدیریت خطرات مرتبط با سه عامل مهم یک سازمان است: افراد، فرایندها و فناوری ها. در این مقطع ، شرکت های داروسازی باید اطمینان حاصل کنند که درک کاملی از ساختار امنیتی موجود در سازمان های مربوطه خود دارند. پیاده سازی فرآیندها و فن آوری های جدید تنها زمانی می تواند اتفاق بیفتد که شکاف های موجود، چه از نظر افراد و چه از نظر فرایندها، مشخص شود.

- اطلاعات، بزرگترین سرمایه شرکت داروسازی هستند و از این رو یک گام اساسی داشتن کنترل های دقیق دسترسی و دسته بندی داده های محرمانه است. یک رویکرد جامع باید شامل یک فرآیند بازرسی و ارزیابی دقیق باشد، سپس باید به رویکردی تبدیل شود که بیشتر به سمت پیشگیری از حادثه حرکت کند نه اینکه فقط به واکنش به حادثه متمرکز شود.

- اندپوینت سکیوریتی سکورایت کوییک هیل، که اخیراً توسط AV-Test به عنوان محصول برتر برای ویندوز تأیید شده است، مجموعه ای از راه حل ها را ارائه می دهد که از شبکه و دستگاه های متصل آن در شرکتهای دارویی و بهداشت و درمان محافظت جامع به عمل می آورد.

نحوه تست آسیب پذیری Zerologon سرورهای اکتیو دایرکتوری

امکان بازیابی اطلاعات رمز شده توسط یکی از مطرح ترین باج افزارها

مشکل Share در ویندوز بعد از ویروسی شدن

در برخی مواقع سیستم دچار ویروس هایی می شود که در بستر شبکه منتشر می شوند. این بدافزارها تنظیمات شبکه ویندوز رو تغییر می دهند تا بتوانند خود را در شبکه گسترش دهند. آنتی ویروس ها گاهی ویروس ها را از بین می برند اما آثاری که از آنها به وجود می آید همچنان باقی می مانند.

نوعی از این ویروسها پوشه ای در C:\Windows\NetworkDistribution ساخته و اقدام به اقدامات خرابکارانه می کند. پس از شناسایی توسط آنتی ویروس ها مانند کوییک هیل، کسپرسکی، کی سون، سیمنتک، اف سکیور و... پاکسازی شده اما اشتراک گذاری در ویندوز 7 با مشکل مواجه خواهد شد. یعنی کامپیوتر پاکسازی شده به شبکه دسترسی دارد اما نمی تواند اطلاعات و پرینتر خود را به اشتراک بگذارد.

نکته اینکه امکان دسترسی به آی پی لوپ بک (127.0.0.1\\) و یا اسم کامپیوتر ( مثلا MyPC1\\) وجود دارد اما دسترسی به IP خود سیستم (مثلا 192.168.0.57\\) بر روی خود سیستم و دیگر کلاینتهای شبکه وجود ندارد.

تمامی سرویس ها، تنظیمات شبکه، حذف تنظیمات پیش فرض هم کمکی به رفع این مشکل نمی کند.

جالب است که پورت 445 که برای به اشتراک گذاری هست بر روی همه آی پی ها 0.0.0.0 در حال listen هست:

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP [::]:445 [::]:0 LISTENING 4

مشکل در ایجاد یک فیلتر در Local Security Policy می باشد که دسترسی به شیر رو محدود می کند.

Local Security Policy > IP Security Policies on Local Computer

فقط کافی است که فیلتر مربوطه حذف و یا غیرفعال گردد.

این مشکل برای ویروس wannacry روی پورت 139 نیز وجود دارد.

کی سون: افزایش 260 درصدی تهدیدات سایبری در طول بحران کرونا

شرکت K7 پیشگام در امنیت سایبری، از افزایش قابل توجه حملات سایبری در طول بیماری همه گیر COVID-19 خبر داد. نگرانی از کروناویروس ، قرنطینه سراسری و انتقال سریع کار به خانه (دورکاری)، زمینه های جدیدی را برای مجرمان سایبری ایجاد کرده است تا به کاربران دیجیتالی که برای کار، تجارت، برقراری ارتباط و خدمات دیجیتال به استفاده از اینترنت متکی هستند، حمله کنند.

بنیانگذار و مدیر عامل شرکت K7 Computing ، با اشاره به پیامدهای امنیت سایبری از کووید 19، گفت: «مردم به طور واضح از بیماری همه گیر نگرانی دارند و به احتمال زیاد به پیوندها و پیوستهای مخرب که به عنوان اطلاعات مهم مرتبط با این ویروس هستند ، دسترسی دارند. کار و معامله از خانه همچنین فرصت های بیشتری را برای مجرمان سایبری که مایل به جمع آوری داده های تجاری و اطلاعات بانکی هستند ، ایجاد می کند.»

ایمیل های فیشینگ یک شاخه حمله رایج هست که قربانیانی ایمیل دریافت می کنند که حاوی به ظاهر اخبار کروناویروس از منابع معتبر هستند اما در واقع حاوی بدافزارهایی مانند باج افزار ، تروجان های دسترسی از راه دور، تولید کننده های خرابکار رمز ارزها و غیره هستند که می توانند سیستم های کاربران را به خطر بیاندازند. انواع دیگر اختلالات سایبری شامل کد مخرب تعبیه شده در نقشه های آنلاین است که برنامه های شیوع و تلفن های هوشمند را که اخبار و جدیدترین اطلاعات را ارائه می دهند ردیابی می کنند.

"آزمایشگاه تهدیدات K7 از آخرین هفته مارس تا هفته اول آوریل شاهد افزایش 260 درصدی موارد سایبری ناشی از کرونا ویروس بودند که میزان فرصت ایجاد شده توسط بیماری همه گیر برای مجرمان سایبری را برجسته می کند. ما به کاربران توصیه می کنیم بهداشت سایبری خود را رعایت کرده، یک محصول معتبر امنیت سایبری و تمام به روزرسانی های امنیتی را نصب کنید تا در امان باشید. "

شرکت کی سون با راه اندازی ابتکار عمل محافظت محافظت قطعی به این افزایش حملات سایبری پاسخ داده است و تا پایان این بحران محصولات امنیت سایبری خود را کاملاً رایگان کند. نسخه های کامل محصولات امنیتی Windows ، Android و Enterprise Endpoint بدون هزینه ای در https://www.k7computing.com/in/k7cares-covid در دسترس است تا اطمینان حاصل شود که کلیه کاربران و مشاغل در این مدت در فضای مجازی امن باقی می مانند.

هشدار مرکز ماهر درخصوص گسترش حملات باجافزاری: شیوع گسترده باجافزار STOP/Djvu در کشور

گزارشات بهدست آمده از رخدادهای حملات باجافزاری اخیر، خبر از شیوع گسترده #باجافزار STOP/Djvu در سطح کشور میدهد. باجافزار STOP برای اولین بار در اواخر سال ۲۰۱۷ میلادی مشاهده گردید. Djvu نسخه جدیدتر آن میباشد که ازنظر عملکرد شبیه والد خود میباشد.

حملات هدفمند سایبری

رعایت نکات امنیتی

در پی هشدار وضعیت نارنجی و قرمز برای بسیاری از سازمانهای زیرساختی و حیاتی کشور توسط سازمان پدافند غیرعامل، رعایت نکات امنیتی زیر توسط مدیر امنیت شبکه سازمانها ضروری می باشد:

- اطمینان از بروزرسانی اندپوینت سکیوریتی سکورایت کوییک هیل (آنتی ویروس) سرور.

- اطمینان از بروزرسانی سامانه یکپارچه مدیریت تهدیدات (UTM) سکورایت کوییک هیل یا وبروم و...

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- غیرفعال کردن پورت فورواردینگ (NAT) و یا DMZ در فایروال / مودم / روتر / یو تی ام /... برای دسترسی به کلاینتها از طریق آی پی های ولید.

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- استفاده از رمزهای پیچیده برای همه کاربران شبکه (خصوصا اکتیو دایرکتوری با دسترسی ادمین دامنه)

- اطمینان از فعال بودن ماژول جلوگیری از نفوذ غیرمجاز (IDS/IPS) در سطح آنتی ویروس و UTM

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- اطمینان از فعال بودن برنامه های پشتیبان گیری خودکار مانند وبروم بکاب

- تهیه بکاب از فایلها و پایگاههای داده سرورها

- اطلاع رسانی به کاربران برای تهیه بکاب از اطلاعات موجود در هارد دیسک محلی

- کاهش سطح دسترسی کاربران به اطلاعات اشتراکی (فقط خواندنی) تا حد امکان

- نصب آنتی ویروس بر روی همه کلاینتهای شبکه. ( در صورت عدم امکان نصب، قطع دسترسی کلاینتها به سرورهای مهم و زیرساخت شبکه)

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management کوییک هیل

- عدم نصب برنامه های غیرضرور بر روی سرورها و یا کلاینتها

- آگاهی از آخرین اطلاعات و اخبار امنیتی

افزایش حملات باج افزار اندرویدی– مراقب باشید!

برای خواندن گزارش کامل اینجا را کلیک کنید

عملکرد باج افزار اندروید همانند باج افزار کامپیوتر میباشد. بدافزار میتواند دستگاه شما را قفل کرده یا داده های ذخیره شده را رمزگذاری کند و تقاضای باج کند تا همه چیز را به حالت عادی برگرداند.

نکاتی برای مقابله با باج افزار اندروید:

- روی لینک ها یا فایل های پیوست ایمیل های ناشناخته یا غیر منتظره کلیک نکنید.

- روی لینک های موجود در پیام های دریافتی از شماره های ناشناس کلیک نکنید.

- برنامه ها را از منابع غیر رسمی دانلود نکنید.

- از اطلاعات مهم ذخیره شده در گوشی تان پشتیبان تهیه کنید.

چگونه برنامه موبایل سکیوریتی کوییک هیل از تهدیدات باج افزار و سایر بدافزارها جلوگیری می کند.

هنگام نصب برنامه ها بر روی گوشی، آنها را اسکن می کند.

آسیب پذیری های امنیتی موجود در برنامه های نصب شده بر روی گوشی تان را شناسایی می کند.

برای اطمینان از ایمن بودن برنامه های دانلود شده، آنها را با اسکن پس زمینه بررسی می کند.

این برنامه آخرین بروز رسانی های ویروس را به صورت خودکار دریافت می کند تا از گوشی تان در برابر آخرین ویروس ها و بدافزارها محافظت کنید.

این برنامه سطح امنیتی دستگاه را بررسی می کند و به شما در ایمن نگه داشتن آن کمک می کند.

راههای محافظت در برابر باج افزار خطرناک Petya

هشدار امنیتی! Locky Ransomware یک مهاجم است

‘Locky’ آخرین مدل خانواده باج افزار است. نام جالبی دارد و به همان اندازه مخرب است. ادامه مطلب را در اینجا ببینید.

Locky Ransomware چیست؟

Locky یک بدافزار جدید رمزنگاری فایل است. دو کار انجام می دهد:

- فایل های موجود در کامپیوتر آلوده شده را رمزنگاری می کند.

- فرمت فایل های رمزگذاری شده را به .locky تغییر می دهد.

و همانطور که می دانیم، فایل های رمز شده را تنها با پرداخت باج برای دریافت یک کلید که در دسترس کلاهبردار سایبری است، می توان رمزگشایی کرد.

چه کسانی در خطر می باشند؟

باج افزار Locky برای هدف قرار دادن کاربران ویندوز شناخته شده است.

چگونه یک دستگاه را آلوده می کند؟

به نظر می رسد باج افزار از کمپین ایمیل های اسپم مختلف برای گسترش و آلودگی قربانیان استفاده می کند.

در یک کمپین، متوجه شدیم که به نظر می رسد این ایمیل ها از یک سازمان مردمی باشد، و از کاربر می خواهد که یک فایل پیوست صورتحساب (MS Word doc) را دانلود کند.

این سند حاوی متنی است که به نظر می رسد نامفهوم یا ناخوانا باشد. و برای تبدیل به متن خوانا، کاربر نیاز به فعال کردن ‘macros’ دارد.

اگر کاربر گرفتار این حیله شود و ‘macros’ را فعال کند، یک سری فرآیندهای خودکار در نهایت باعث نصب Locky Ransomware در دستگاه می شود.

هنگام ورود به سیستم، باج افزار هر فایلی که می یابد را رمزنگاری می کند.

سپس چه اتفاقی می افتد؟

هنگامی که Locky فایل ها را رمزنگاری می کند، بر روی دسکتاپ یک پیام به کاربر نمایش می دهد. پیام اخطار از آنچه اتفاق افتاده است، و این که رمز گشایی فایل ها تنها با خرید یک کلید خصوصی از هکر امکان پذیر است؛ هزینه رمزگشایی می تواند بیش از ₹ 26,558/- ($400) باشد.

پیشنهاد ما چیست؟

- به طور منظم از فایل های مهم خود پشتیبان تهیه کنید، و پشتیبان را رمزنگاری کنید. رمزنگاری این اطمینان را می دهد که داده ها توسط هیچ شخصی سوء استفاده نگردد.

- به ایمیل هایی که از شما می خواهند یک پیوست، نرم افزار، فرم های نظر سنجی و یا هر چیزی که انتظارش را ندارید دانلود کنید، اعتماد نکنید؛ حتی به فوری بودن، و یا ایمیلی که مهم یا ضروری به نظر برسد توجه نکنید. اگر فکر می کنید ایمیل واقعی است، با فرستنده تماس بگیرید و از صحت آن مطمئن شوید.

- از اکانت ‘Administrator’ برای کامپیوترتان استفاده نکنید مگر اینکه ضروری باشد. لاگین کردن به عنوان مدیر و توسط بدافزارها مورد حمله قرار گرفتن می تواند آسیب های جبران ناپذیری به کامپیوترتان وارد کند. همیشه به عنوان یک کاربر استاندارد برای استفاده روزانه وارد شوید.

- سیستم عامل ویندوز و تمام برنامه های متفرقه/ کاربردی را با آخرین بروز رسانی / وصله امنیتی به روز نگه دارید. در اکثر آلودگی های باج افزاری، بد افزارها از آسیب پذیری های امنیتی موجود در سیستم کاربر سوء استفاده می کنند.

چگونه کوییک هیل کمک می کند؟

ما برای محصولات خانگی کوییک هیل به روز رسانی منتشر کردیم که مانع از حمله باج افزار Locky می شود. علاوه بر این، مکانیسم دفاعی چند لایه کوییک هیل از انواع حملات مخرب از جمله آلودگی باج افزارهای جدید جلوگیری می کند.

Email Security ایمیل های حاوی لینک ها و پیوست های مخرب را مسدود می کند.

Web Security وب سایت های حاوی بدافزار ها و ویروس های پنهان، و وب سایت های طراحی شده برای حملات فیشینگ را مسدود می کند.

Advanced DNAScan بدافزارهای جدید و ناشناخته ای که می تواند آسیب های زیادی وارد کند را متوقف می کند.

Anti-Ransomware از رمزنگاری هر نوع داده ای توسط باج افزار جلوگیری می کند. این ویژگی با روش های مختلفی از حمله باج افزار بالقوه جلوگیری می کند.

- تمامی فایل های دانلود شده که اجزای سازنده آن می تواند تبدیل به یک حمله باج افزار بالقوه شود را اسکن می کند.

- آنالیز نحوه عملکرد یک برنامه بلادرنگ، می تواند قبل از هر گونه آسیبی آن را متوقف کند.

- پشتیبان گیری بلادرنگ مانع از نشت اطلاعات حتی در مواردی که فایل های خاصی ممکن است توسط یک باج افزار رمزگذاری شود.

- کمک می کند تا کاربران مسیر فایل هایی که رمزگذاری شده اند را بیابند.

- بلافاصله به کاربران هشدار می دهد تا برای اصلاح اقدام کنند.

- آلودگی های باج افزار شناسایی شده را ایزوله می کند؛ از گسترش و هر گونه آسیب رسانی آنها جلوگیری می کند.

ما ردپای Locky Ransomware و توسعه آن را دنبال می داریم. ما در مواردی که هر چیز مهمی رخ دهد شما را مطلع می کنیم. ایمن بمانید!

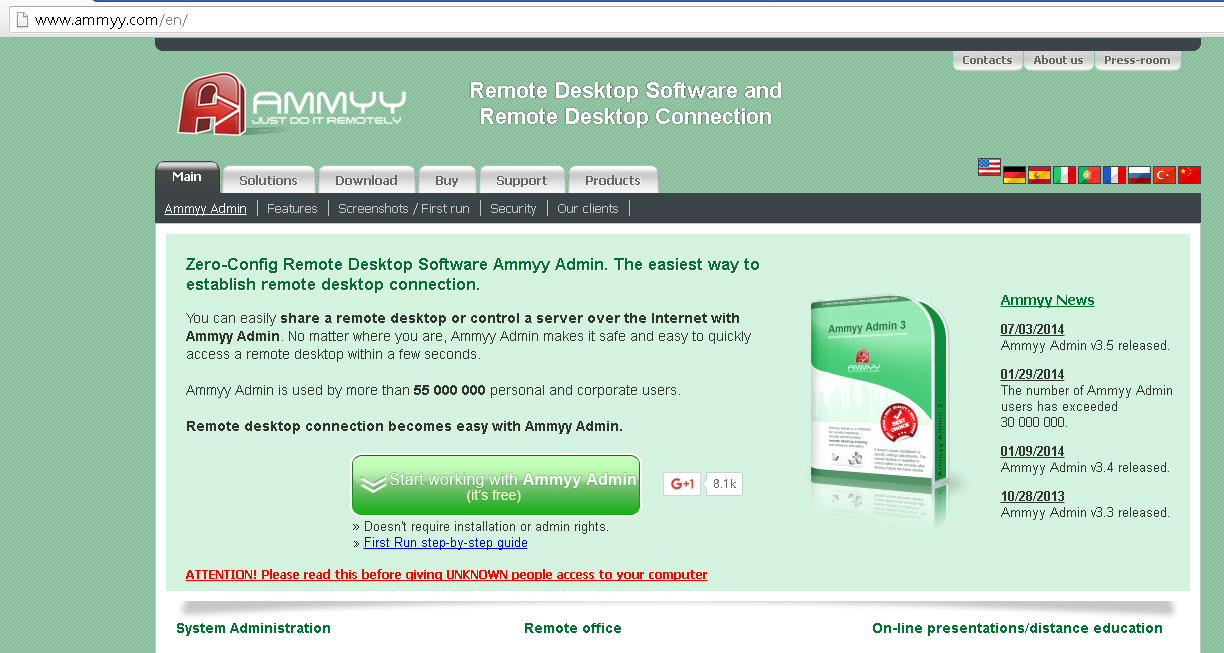

هشدار! گسترش باج افزار از طریق وب سایت برنامه ریموت Ammyy

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

آزمایشگاه کوییک هیل یک نوع جدیدی از Cerber3 Ransomware را کشف کرده که از طریق نرم افزار ریموت Ammyy در وب سایت رسمی این برنامه گسترش یافته است. با این وجود، امکان میزبانی از دیگر بدافزارها توسط این وب سایت نیز وجود دارد. پیش از این، در این وب سایت گسترش باج افزار خطرناک Cryptowall 4.0 کشف شد.

راهکار ویژه کوییک هیل برای بازیابی فایل ها پس از حمله باج افزار

هنگام حمله یک باج افزار، اگر بدانید از اطلاعات تان به صورت امن پشتیبان گیری شده است؛ آیا دیگر لازم نیست که نگران بازیابی فایل هایتان باشید؟ قابلیت پشتیبان گیری و بازیابی کوییک هیل به شما کمک می کند تا به هدفتان برسید.

Ransomware چیست؟

Ransomware یک بدافزار است که کامپیوتر آلوده را قفل می کند و تمام فایل های روی سیستم را رمز گذاری می کند. سپس برای رها کردن سیستم و یا رمزگشایی فایل ها از قربانی تقاضای باج می کند.

در صورتی که به دلیل حمله ی باج افزار به داده هایتان دسترسی ندارید، لطفاً با تیم پشتیبانی کوییک هیل تماس بگیرید. آنها به کاربران کوییک هیل کمک خواهند کرد تا بدون هیچ گونه دریافت هزینه فایل هایشان را بازیابی کنند.

نکات کلیدی قابلیت پشتیبان گیری و بازیابی:

1. ابتدا می بایست یک محصول آنتی ویروس کوییک هیل را نصب و فعال کنید. این قابلیت به عنوان بخشی از بروز رسانی دانلود شده و نیاز به اقدام خاصی توسط کاربر نیست.

2. سبک است و برای پشتیبان گیری از اطلاعاتتان به طور نامحسوس در پس زمینه کار می کند و تأثیری در عملکرد سیستم ندارد.

3. به صورت خودکار و دوره ای (چند بار در روز)، از تمام فرمت های فایل های مهم و شناخته شده مانند PDF و فایل های مایکروسافت آفیس موجود بر روی کامپیوترتان یک نسخه پشتیبان تهیه می کند. اگر هر یک از فایل های فوق را ویرایش کردید، به طور خودکار از آخرین نسخه پشتیبان گیری می کند.

4. یک نسخه پشتیبان از فایل هایتان در درایو محلی کامپیوترتان نگه می دارد و به هیچ وجه، این اطلاعات اشتراک گذاری نشده و یا به فضای ابر کوییک هیل منتقل نمی شود.

5. از درایوهای مپ شده/ شبکه و جداشدنی پشتیبانی نمی کند. هرچند که امکان بازیابی فایل های روی شبکه وجود ندارد، اما از درایوهای جداشدنی می توان برای بازیابی اطلاعات استفاده کرد.

این ویژگی در محصولات زیر موجود است:

• سری محصولات 2016 کوییک هیل (v17.00)

• سری محصولات 2015 کوییک هیل (v16.00)

همگام با گسترش و پیدایش تهدیدات جدید، ویژگی های جدید امنیتی محصولات خانگی کوییک هیل به صورت مرحله ای افزایش می یابد.

توجه داشته باشید که قابلیت پشتیبان گیری و بازیابی بر روی یک سیستم در سناریوهای زیر تاثیری نخواهد داشت:

1. اگر قبل از نصب این ویژگی، فایل ها توسط یک باج افزار رمزگذاری شده باشد.

2. اگر کامپیوتر تحت حمله باج افزار رمزگذاری کامل دیسک قرار گیرد. هرچند که این موارد بسیار نادر است.

با وجود این که کوییک هیل به شما کمک خواهد کرد فایل هایتان را بازیابی کنید، باید توجه داشته باشید که این ویژگی یک راهکار جامع برای تهیه نسخه پشتیبان یا بازیابی اطلاعات نیست. توصیه می کنیم برای جلوگیری از آلودگی باج افزار، نکات امنیتی زیر را رعایت کنید:

• هرگز ایمیل های ارسال شده توسط منابع ناشناس، ناخواسته و یا غیر منتظره را باز نکنید.

اگر به نظر می رسد یک ایمیل فوری توسط کسی که می شناسید ارسال شده است، با فرستنده تماس بگیرید و بررسی کنید. اکثر ایمیل های فیشینگ با به شکل مهم و یا فوری ارسال شده اند. آنها عمدتاً برای فریب شما نوشته شده اند تا مثلاً بر روی یک لینک کلیک کنید یا فایل پیوست را دانلود کنید.

• بر روی لینک ایمیل هایی که اطلاعات شخصی را می خواهند، یا در مورد حساب های بانکی تان می پرسند کلیک نکنید و یا فایل های پیوست را دانلود نکنید.

• توصیه می شود تمام به روز رسانی های امنیتی برای سیستم عامل را اعمال کنید؛ برنامه هایی مانند نرم افزار Adobe، جاوا، مرورگرها، و غیره. این به روز رسانی ها نقاط ضعف امنیتی این برنامه ها را رفع می کند و از بهره برداری توسط نرم افزارهای مخرب جلوگیری می کند.

• همیشه نرم افزار آنتی ویروس تان را به روز نگه دارید و از آنتی ویروسی که می تواند ایمیل ها و وب سایت فیشینگ را مسدود کند استفاده کنید.

• به طور منظم از فایل های خود پشتیبان تهیه کنید. به یاد داشته باشید هنگام پشتیبان گیری بر روی هارد دیسک اینترنت را قطع کنید. قبل از این که دوباره آنلاین شوید درایو را جدا کنید.

تکنولوژی ضد باج افزار کوییک هیل بطور فعال باج افزار را شناسایی و از حملات احتمالی آنها جلوگیری می کند. برای دانستن نحوه کار، این اینفوگرافیک را مشاهده کنید.

مراقب کرک ویندوز KMSPico باشید

کرک ویندوز می تواند یک باج افزار باشد.

- تنها از نرم افزار دارای لایسنس استفاده کنید و از نرم افزارهای کرک شده اجتناب کنید

- از دانلود و نصب فعال کننده یا کرک (activators) برای فعال شدن سیستم عامل و یا نرم افزار های دیگر اجتناب کنید

- سیاست حفظ حریم خصوصی را بخوانید و از خطرات نصب هر نرم افزار آگاه شوید

- از تمام فایل های مهم به صورت منظم پشتیبان تهیه کنید

- نرم افزار آنتی ویروس را بر روی کامپیوترتان اجرا کنید و آن را به روز نگه دارید.