بهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانبهترین آنتی ویروسهای جهان

بررسی سریعترین و بهترین و قویترین ویروسیاب جهانویژگی های یک WAF مناسب چیست؟

امروزه استفاده از دیواره آتش لایه کاربرد (Web Application Firewall) در حال گسترش می باشد. همه گیری نرم افزارهای موبایل مبتنی بر API و اپلیکیشن های مبتنی بر وب موجب افزایش تهدیدات و به تبع آن نیاز بیشتر به ابزارهای امنیتی جدید برای سازمانها شده است.

در این مطلب برخی از ویژگی هایی که در زمان تهیه یه WAF به آن نیاز است لیست شده است:

ویژگی های فنی:

» حفاظت جامع در برابر حملات پیشرفته لایه 7 و تهدیدات روز صفر

» مدیریت متمرکز مبتنی بر وب با داشبورد پویا با پیکربندی آسان و استقرار و مدیریت کاربر پسند.

» شناسایی و جلوگیری از نفوذ و محافظت از شبکه ها در برابر هکرهایی که می توانند مخفیانه به سیستم نفوذ کنند.

» ثبت و گزارش جامع

» دارای حافظه نهان (Cache)، به همراه فشرده سازی و سایر بهینه سازی های HTTP/TCP برای تسریع ارائه سرویس

» بارگذاری تراکنش های SSL جهت کاهش حجم کار و افزایش عملکرد

» امکان Load Balancing برای توزیع بار در میان سرورهای وب خوشهای

» امکان failover برای افزایش اطمینان دسترسی خدمات

» تولید و بکارگیری امضای SSL رایگان مورد تایید Let’s Encrypt برای خدمات مبتنی بر وب

» لایسنس اصلی و دریافت آپدیت از سرور شرکت اصلی (سرورهای کرک شده و غیرمعتبر بروزرسانی غیرقابل قبول است)

» نصب و آموزش مدیریت رایگان در محل خریدار

» حداقل ویژگی های سخت افزار:

دارای 8 پورت 10/100/1000 یا بیشتر

4GB RAM or higher

CPU Intel-Based

SSD 120GB or more

Console Serial RS232 management

2*USB Ports or more

مقابله با انواع حملات لایه کاربرد وب از جمله:1. جعل درخواست بین سایتی(Cross-site request forgery)

2. اسکریپت بین سایتی (XSS Cross Site Scripting (XSS))

3. تزریق کد SQL (SQL injection)

4. حملات مهم OWASP نسخه 2021:

• کنترل دسترسی ناقص(Broken access control)

• شکست در رمزنگاری (Cryptographic Failures)

• تزریق (Injection)

• طراحی ناامن (Insecure Design)

• پیکربندی اشتباه امنیتی(Security misconfiguration)

• استفاده از مؤلفههایی قدیمی و آسیب پذیر (Vulnerable and Outdated Components)

• شکست در شناسایی و احراز هویت (Identification and Authentication Failures)

• نقص نرم افزاری و یکپارچگی داده ها (Software and Data Integrity Failures)

• خرابی های ثبت و مانیتورینگ امنیتی (Security Logging and Monitoring Failures)

• جعل درخواست سمت سرور (Server-Side Request Forgery (SSRF))

دیگر ویژگی های امنیتی و نرم افزاری:HTTP Header Security

Automatic profiling (white list)

Forceful browsing

Directory/path traversal

Routing (Static, Dynamic)

Quality of Service (QoS)

Multi-WAN (with Failover)

Centralized Management

Fast engine

IDS/IPS

Gateway AV

Routing (Static, Dynamic)

Quality of Service (QoS)

Multi-WAN (with Failover)

از برندهای فعال وف در کشور می توان به FortiWeb، F5، WebRoam اشاره کرد.

شهرداری تهران چطور هک شد

چرا شهرداری تهران هک شد

امروزه امنیت یک مجموعه چندجانبه می باشند. استفاده از یکی از سامانه های امنیتی مانند آنتی ویروس اوریجینال، فایروال قدرتمند، جداسازی شبکه داخلی از اینترنت (شبکه شکاف هوا) تضمین کننده امنیت جامع نمی باشد. از آنجایی که پروتکل های امنیتی در سازمان ها به درستی رعایت نمی شود هک و نفوذ به شبکه سازمانها بخاطر عدم استفاده از نرمافزارهای اوریجینال و وجود کرکها و عدم آپدیت سیستمها کار پیچیده ای نیست. برای حملات به سازمانها نیاز به کشف آسیب پذیری جدیدی و یا تولید نرم افزار خرابکارانه جدید نیست، بلکه بسیاری از این آسیب پذیری ها و حفره ها سالهاست که کشف شده اند و ابزارهای آماده فراوانی برای نفوذ از طریق آنها به وجود آمده اند.

یکی از پاشنه آشیل هایی که امروزه گریبانگیر سازمانها می باشد نفوذ از طریق حفره های نرم افزاری می باشد که ضرورت اسکن آسیب پذیری و تست نفوذ سامانه ها شامل نرم افزارهای تحت وب، ویندوز، موبایل، سخت افزارها و شبکه ها را بیش از پیش نمایان می کند.

همانطور که در اخبار منتشر شده، سامانه تهران من راه ورود هکرها به شبکه داخلی شهرداری بوده است. علاوه بر استفاده از نرم افزارهای خارجی بروزنشده و کرک شده، بسیاری از نرم افزارهای داخلی به پارامترهای امنیتی توجه چندانی نمی کنند.

در بسیاری از کشورها تست نفوذ و اسکن آسیب پذیری از طریق کارفرما توسط شرکت امنیتی ثالث انجام شده و با همکاری با شرکت توسعه دهنده نرم افزار اشکالات امنیتی رفع می گردد.

به عنوان مثال بسیاری از شرکتهای مهم، مالی و بانکی منطقه و جهان که امنیت نرم افزارهای اختصاصی شان از اهمیت بسیار بالایی برخوردار است، مانند خطوط هواپیمایی سنگاپور، شرکت بزرگ چندملیتی انگلیسی Unilever، شرکت معتبر فرانسوی تولیدکننده لوازم ورزشی Decathlon، بانک DCB هند، پلیس دبی، بانک اول ابوظبی FAB، سازمان دیجیتال عجمان، شرکت نفتی Woqod قطر، شرکت چندملیتی شیمیایی آلمانی Linde و غیره، وظیفه برقراری امنیت برنامه شان را به شرکت هندی - سنگاپوری Appknox واگذار کرده اند. استفاده از کارشناسان خبره ای که قبلا حفره های نرم افزارهای مطرحی مانند Facebook ،Walmart ،Skype و Snapchat را کشف کرده اند با کیفیت بالا و هزینه و زمان مناسب موجب استفاده از این تجارب این گونه شرکتها می باشد.

علاوه بر موارد فوق، گزینه های زیر نیز می تواند به امنیت بیشتر کمک کند:

- استفاده از رمزهای عبور پیچیده برای کاربران یا استفاده از رمزهای دوعاملی برای کاربران

- وصله کردن و بروزرسانی همیشگی نرم افزارها

- اعطای حداقل دسترسی لازم به سرورها

- استفاده از فایروال لایه کاربرد برای وب سرورها (WAF)

- حذف برنامه ها و سرویس های غیرضرور و یا آسیب پذیر مانند SMB (استفاده از پروتکل SFTP یا FTPS برای اشتراک گذاری فایلها)

- استفاده از راهکارهای جامع امنیتی مانند اندپیونت سکیوریتی و سامانه مدیریت یکپارچه تهدیدات (UTM) اورجینال و به روز و با فعال بودن IDS/IPS

- استفاده از رمزهای پیچیده برای همه کاربران

- درصورت امکان غیرفعال کردن سرویس ریموت دسکتاپ ویندوزهای (خصوصا سرورها)

- عدم استفاده از پورت فورواردینگ (NAT / DMZ / Port Forwarding) مستقیم به سرورها (حتما IPS و WAF فعال باشد)

- غیر فعال کردن دسترسی مستقیم به ریموت دسکتاپ و یا تغییر پورت پیش فرض 3389

- تهیه پشتیبان گیری و قطع دسترسی هارد از کلاینت و نگهداری در جای امن

- بستن پورتهای باز غیرضرور ورودی و خروجی از طریق UTM و آنتی ویروس

- نصب وصله ها و آپدیت های امنیتی توسط Patch Management

غیر فعال کردن حساب کاربری Administrator ویندوز

یکی از اقدامات پیشگیرانه امنیتی خصوصا در حملات باج افزاری و جستجوی فراگیر، غیرفعال کردن حساب کاربری ادمین ویندوز (Administrator) و تعریف یک حساب کاربری جدید می باشد. با این کار احتمال حملات دیکشنری و جستجوی فراگیر کمتر می شود.

ابتدا یک کاربر با سطح دسترسی ادمین ساخته و بسته به نوع ویندوز (از XP، ونیدوز 7، 8، 10، سرور 2000، 2003، 2008، 2008 R2 و 2012 و 2012 R2 و ویندوز 2016) یکی از روشهای زیر را انتخاب می کنیم.

روش اول:

- از منوی استارت ویندوز، گزینه CMD را جستجو کرده و با کلیک راست بر روی آن گزینه Run as Administrator را انتخاب می کنیم. ( و یا با فشردن همزمان کلیدهای Windows و X گزینه Command Prompt (Admin) را انتخاب می کنیم)

- عبارت زیر را تایپ و اینتر می کنیم:

net user administrator /active: no

- عبارت زیر نمایش داده می شود که نشان از موفقیت در غیرفعال سازی اکانت ادمینیستریتور می باشد:

The command completed successfully

روش دوم:

- عبارت زیر را در Run نوشته و اینتر می زنیم:

secpol.msc

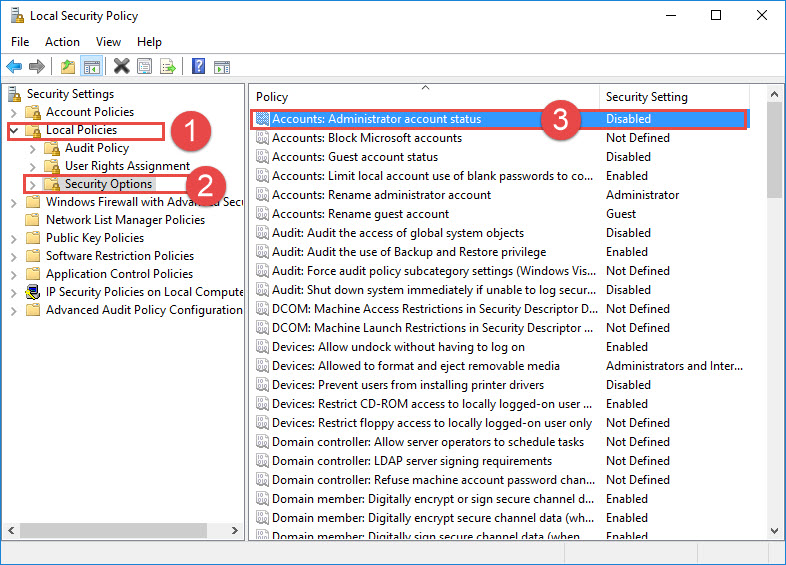

تا کنسول Local Security Policy باز شود.

- پوشه Local Policies و زیرپوشه Security Options را در سمت چپ پنجره انتخاب می کنیم.

- بر روی گزینه اول Accounts: Administrator account status دو بار کلیک می کنیم تا پنجره Properties باز شود.

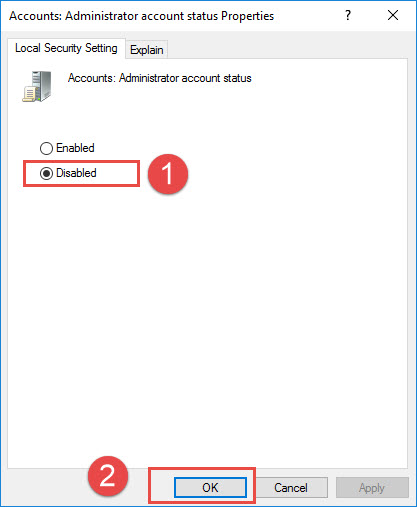

- گزینه Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

روش سوم:

- پنجره Run را با فشردن همزمان کلیدهای پنجره و R باز می کنیم.

- عبارت زیر را در Run نوشته و اینتر می زنیم:

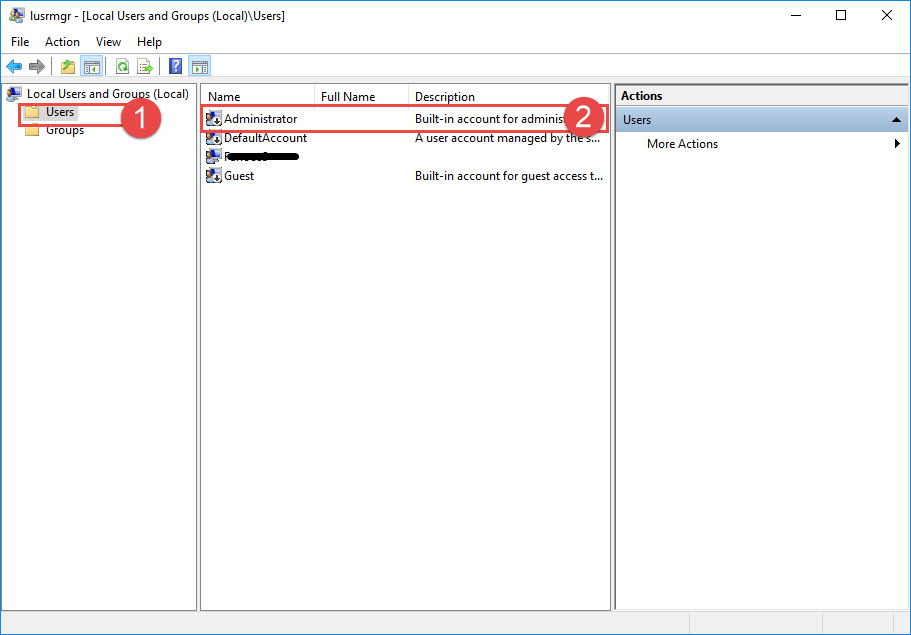

lusrmgr.msc

تا کنسول مایکروسافت Local Users and Groups باز شود.

- پوشه Users را در سمت چپ پنجره انتخاب کرده و بر روی حساب کاربری Administrator دو بار کلیک می کنیم تا پنجره Properties باز شود.

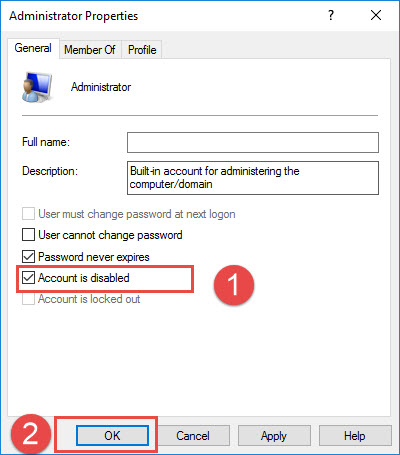

- گزینه Account is Disabled را تیک می کنیم.

- پنجره را OK می کنیم.

در کنار استفاده از راهکارهای امنیتی و محافظتی، استفاده از سامانه های امنیتی قدرتمند مانند راهکارهای جامع امنیت سازمانی سکورایت کوییک هیل مانند اندپوینت سکیوریتی کوییک هیل و سامانه مدیریت یکپارچه تهدیدات و فایروال UTM سکورایت، می توانند سدی در برابر انواع تهدیدات نوین آفلاین و آنلاین باشند.

فوتپرینتینگ؛ رد پای شما در اینترنت

طبعاً با گسترش کاربرد رایانه، گوشی های هوشمند، شبکه های محلی و شبکه جهانی اینترنت، بستر مناسبی برای خلافکاران و ناقضان قانون به وجود آمده است.

از اینرو در این سلسله مقالات سعی شده تا آمار و ارقام لزوم حفظ امنیت و چالش های پیشرو به بحث گذاشته شود. اشخاص حقیقی و حقوقی با آشنایی بیشتر با روشهای گوناگون فوتپرینتینگ از امکان انتشار اطلاعات محرمانه خود جلوگیری میکنند.

البته برای جلوگیری از گسترش روشهای فوتپرینتینگ، راهکارهایی که توسط هکرها و مجرمان سایبری برای جمع آوری اطلاعات از منابع مختلف استفاده میشوند به صورت عملی و کاربردی آموزش داده نمیشوند.

فوتپرینتینگ همانند آثار ردپا، امکان واکاوی و رهگیری اشخاص حقیقی و حقوقی را میسر میسازد. برای اجرای حمله، مهاجم نیاز به اطلاعات از قربانی دارد، اطلاعات بیشتر، هزینه حمله را برای قربانی افزایش و برای مهاجم کاهش میدهد.

در زمان اتصال به اینترنت نباید بیش از اندازه آسوده خاطر باشید. کافی است یکبار آنلاین شوید تا حتی همه کارهای قبلی تان هم ارسال و رهگیری شوند. شاید فکر کنید اطلاعات شخصیتان ارزشی ندارد، اما در واقع ارزش اطلاعاتتان بستگی به شخصی دارد که قصد بهره برداری از آنها را دارد.

مبارزه با سرقت اطلاعات

یک تصور غلط عمومی وجود دارد که مجرمان سایبری تنها کاربران با ارزش را هدف قرار می دهند که این تصور باعث شده تا اکثر کاربران اینترنتی خطر دسترسی غیرمجاز به داده هایشان را دست کم بگیرند.

در تحقیقات که اخیراً توسط یکی از موسسات امنیتی صورت پذیرفته، 10% از کاربران اینترنتی تائید کرده اند که آنها قربانی سرقت اطلاعات شده اند که 4% آنها متحمل زیان های مالی و 6% باقیمانده، قربانی سرقت هویت شده اند.

مجرمان سایبری ماهرتر شده اند، شناسایی رفتارهای غیرمعمول و کاهش کارایی سیستم به همراه توسعه حفاظت امنیتی تنها راههای ممکن مقابله با این تهدیدات میباشد.

پیچیدگی برنامه های ناخواسته بالقوه (Potentially Unwanted Application) یا PUA ها، که برای مدت زمان طولانی بدون شناسایی با بازده کم در سیستم باقی مانده، آنقدر فراوان است که کاربران نمی توانند باور کنند.

سرقت اطلاعات از پست های الکترونیکی و حساب های کاربری آنلاین (مانند فیسبوک و ای بی) و کلاهبرداری های الکترونیکی روز به روز افزایش مییابد.

امروزه تقریباً کسی را نمی توان یافت که منکر لزوم استفاده از آنتی ویروس ها باشد. دنیای جدید سالهاست که به سمت دنیای مجازی در حرکت است. تسهیلاتی که فناوری اطلاعات برای مردم به ارمغان آورده غیر قابل انکار است.

چه اطلاعاتی امکان به سرقت رفتن دارند؟

تقریباً هر آنچه که در رایانه ی شماست امکان دارد به سرقت رود. مانند، اطلاعات عمومی کاربر، تاریخچه مرورگر وب، مکان ها، پیام های متنی، برنامه های کاری، تاریخچه تماس ها، اطلاعات حساب کاربری و آدرس و تلفن.

اطلاعاتی که در مقابل چشمان ناظران است

بازاریاب ها به دنبال هرنوع اطلاعاتی درباره شما هستند. از سن و جنسیت گرفته تا سلایق کاربران در رسانه های اجتماعی، مکان، رفتارهای اینترنتی. این اطلاعاتی است که میتوان با هدایت تبلیغات هدفمند، بازاریابی را پرسودتر نماید.

مجرمان سایبری فقط به دنبال پول هستند

اما مجرمان اینترنتی بیشتر به دنبال کسب درآمد به صورت غیرقانونی میباشند که در این راه اطلاعات حساب بانکی، اطلاعات بانکداری آنلاین و اطلاعات کارت های بانکی کمک شایانی به مقاصد سوء آنها میکند.

اطلاعات، پول هنگفتی هستند

شرکت های تبلیغاتی برای دیده شدن تبلیغاتشان پول می پردازند. طبق آمار پرداخت هزینه تبلیغات آنلاین جهانی در چهار ماهه اول سال 2012، بیش از 121% رشد یافته است. در سال 2011، ارزش بازار تبلیغات نمایش موبایل به 630 میلیون دلار رسید که این خود نشان از حجم عظیمی از میزان سرمایه گذاری شرکت ها میباشد.

شرکت ها از اطلاعات کاربران پول در می آورند

رقابت بر روی جذب تبلیغات و حضور پرقدرت تر در این عرصه به اوج رسیده است. فیسبوک در چهارماه دوم 2012 در حدود 1 میلیارد دلار از تبلیغات به دست آورد، در حالیکه گوگل بیش از 10 میلیارد دلار دریافتی داشته است.

هر کاربر قیمت خودش را دارد

بر اساس آمار مندرج در سایت ها، گوگل از هر کاربر 7 دلار در هر چهارماه بدست می آورد، در حالیکه فیسبوک 1.26 دلار میتوان از هر کاربر سودآوری داشته باشد.

مجرمان سایبری از سرقت اطلاعات انبوه پول در می آورند

بزهکاران اینترنتی از طریق بدافزارها اطلاعات را به صورت انبوه دریافت کرده و آنها را به فروش می رسانند. بر اساس مستندات مبالغ زیر برای معامله اطلاعات کاربران رد و بدل میشود:

شماره کارت اعتباری = 1 تا 10 دلار

اطلاعات احراز اصالت بانکی = 25 تا 35 دلار

اطلاعات احراز اصالت فیسبوک 1000 نفر= 15 دلار

اطلاعات احراز اصالت توئیتر 2200 نفر= 75 دلار

اطلاعات احراز اصالت ایمیل یاهو یا هاتمیل 1000 نفر= 8 دلار

مسئله ی دیگری که معمولاً کاربران از آن غافل هستند، آگاه نبودن از تنظیمات حفظ حریم خصوصی است. با توجه به گسترش شبکه های اجتماعی در سطح جهان میزان درز اطلاعات شخصی از این شبکه ها یکی از مهمترین چالش های پیشروی این شبکه ها میباشد. بر طبق آمار 13 میلیون از کاربران فیسبوک هرگز از ابزارهای حفظ حریم خصوصی استفاده نکرده اند و تنها 38% کاربران میدانند که چگونه میتوان مقدار انتشار اطلاعات را محدود کرد.

تنظیمات امنیتی و حفظ حریم خصوصی مرورگر مانند کوکی ها از دیگر منفذهای اطلاعاتی میباشد. به عنوان نمونه کوکی هایی که از طریق مرورگر بر روی کامپیوتر کاربران ذخیره می شود، در واقع ترجیحات و علاقمندی های کاربر را نشان میدهد و باعث میشود تا یک پروفایل برای کاربر بر روی مرورگر ایجاد شود. جالب است بدانیم بیش از 50% از 1 میلیون وب سایت برتر، از کوکی ها استفاده میکنند و 99.7% وب سایتهای حاوی کوکی، از کوکی های نا امن استفاده میکنند که این خود مراقبت بیشتر را ضروری مینماید.

برخی برنامه های غیرقانونی ممکن است اطلاعات بیشتری از آنچه نیاز دارند دریافت کنند، بنابراین همواره در انتشار اطلاعات شخصی در سایت ها و برنامه ها باید خساست به خرج داد.

حملات و انتشار آلودگی از اینترنت و کامپیوتر به موبایل و تبلت نیز سرایت کرده است. بر اساس آمار تبلیغ افزارها و سارقان اطلاعات، بیش از 22% بدافزارهای موبایل در چهارماهه دوم 2012 را تشکیل میدهند. برنامه های جاسوسی ممکن است اطلاعات شخصی مانند لیست مخاطبان و پیام های متنی را جمع آوری کنند، ابزارهای جاسوسی 4% از قدرتمندترین بدافزارهای موبایل را در همان بازه زمانی تشکیل می داد. بنابراین اکنون زمان آن رسیده که علاوه بر امن کردن رایانه و لپ تاپ به فکر ایجاد امنیت برای گوشی های موبایل خود باشیم.

معضل دیگری که همواره از بدو ورود اینترنت وجود داشته، سایت های فیشینگ و کلاهبردارانه میباشد که ممکن است کاربران را فریب دهد تا اطلاعات حساس آنها بدست مجرمان سایبری برسد.

برترین سایتهای کلاهبردارانه مورد هدف در چهارماهه دوم 2012

- پی پال

- ای بی

- تام

- ای او ال

- برادسکو

خوب، بد، زشت

استفاده از اطلاعات خصوصی کاربر میتواند در موارد متعددی کاربرد داشته باشد. بر اساس نوع استفاده و یا سوء استفاده از این اطلاعات، میتوان آن را به سه دسته تقسیم کرد:

خوب:

"تبلیغات هدفمند" بر اساس علائق کاربران که میتواند یک تسهیلات مفید برای برخی از کاربران باشد. به شهادت آمار از هر 4 کاربر، 1 کاربر آنلاین واقعاً تبلیغات "هدفمند" مبتنی بر علائق را دوست دارد.

بد:

بی ملاحظهگی در فعالیت های آنلاین منجر به پیامدهایی در زندگی واقعی میشود. بنابراین باید حتی مراقب انتشار اطلاعات غیرضرور خود باشید.

از هر 5 رییس، 1 نفر نمی خواهد بر اساس پروفایل رسانه های اجتماعی کاندیداها، استخدام کند.

کارکنان بر اساس محتوای مشکوک شبکه های اجتماعی شان اخراج میشوند.

زشت:

مجرمان سایبری میتوانند از اطلاعات شما سوء استفاده کنند:

در سال 2011 کلاهبرداری هویت به بیش از 13% افزایش یافت.

631 دلار: میانگین هزینه ای که فرد قربانی جعل هویت، برای حل مشکل خود در آمریکا هزینه میکند.

هزینه سرقت هویت افراد در انگلستان به 1.7 میلیارد یورو رسید.

میانگین خسارت ناشی از انواع کلاهبرداری در مناطق مختلف در سال 2011:

آسیای و اقیانوسیه: 1.4 میلیون دلار

آمریکا: 1.1 میلیون دلار

اروپا و خاورمیانه: 900 هزار دلار

اطلاعات و آمار فوق مبین این امر هستند که ارتقای سواد دیجیتالی بدون توجه به پارامترهای امنیتی پرهزینه و حتی در مواردی جبران ناپذیر میباشد. در کنار اطلاع رسانی و افزایش سطح آگاهی کاربران، استفاده از نرم افزارهای امنیتی مطمئن و به روز برای شبکه، یکی از ملزومات بهبود امنیت در فضای سایبری میباشد.

منبع: quickheal.co.ir

امکانات امنیتی UTMها

در این مقاله می خواهم بخشی از توانایی های امنیتی یک UTM (سیستم مدیریت یکپارچه تهدیدات) قدرتمند را شرح دهم.

نسل ابتدایی فایروال، تنها قابلیت حفظ امنیت با امکان مسدود کردن IP ها و پورت های (لایه Networking) قابل استفاده در شبکه را داشتند.

با ارائه تئوری Stateful Firewall نسل بعدی فایروال ها متولد شدند. این دست فایروال ها علاوه بر قابلیت های نسل قبلی امکان رهگیری کانکشن و ارتباط ها و State (حالت) اتصال را داشتند. از مهمترین مزایای آنها جلوگیری از سرقت (شنود) اطلاعات Packet Sniffing می باشد.

با قدرتمندتر شدن فایروال ها حملات و تهدیدها هم موثرتر می گشتند. حملاتی مانند حملات انکار سرویس DoS درخواست های بیش از اندازه از منابع و در نتیجه از کار انداختن شبکه و حملات توزیع شده انکار سرویس (Distributed Denial of Service) یا DDOS با استفاده از چندین سیستم درخواست های کاذب به شبکه ارسال می گردند نیاز به فایروال های قدرتمندتر را لازم می کرد.

در ضمن بستن پورت و IP کار زیادی برای افزایش امنیت نمی کردند، زیرا برای برقراری ارتباط حتما باید پورت و IP ای باز باشد و مهاجمان از طریق پورتهای باز حمله می کردند.

راهکارهای آنالیز پکت مانند IDS/IPS (شناسایی و جلوگیری از نفوذ غیرمجاز) به همراه ضد پورت اسکنرها، ضد DoS و ضد DDoS از دیگر راهکارهای امنیتی بودند که در دنیای امنیت عرضه شدند.

آنتی ویروس در سطح گیتوی نیز به کمک دیگر امکانات امنیتی شبکه آمدند. بدین صورت که به محض دانلود فایلهای آلوده on the Fly (بر روی هوا) اقدام به اسکن و ویروس زدایی هرگونه مخرب شده و مانع بروز بدافزار به داخل شبکه سازمان می گردد. همچنین امکان اسکن ایمیل ها نیز پیش بینی شده است.

لیست سایتهای آلوده، کلاهبردارانه و ویروسی نیز می تواند به افزایش امنیت کمک شایانی نماید. بدین صورت که به کاربران سازمان اجازه مشاهده سایت های آلوده داده نمی شود و به صورت پیشگیرانه محافظت را تکمیل نماید.

ضد هرزنامه یا Anti-Spam از دیگر نیازهای امنیتی سازمانی برای جلوگیری از نفوذ ایمیل های ناخواسته و یا مخرب به داخل سازمان می باشد.

ضد جاسوس افزارها یا Anti-Spyware نیز برای جلوگیری از نفوذ این نوع بدافزارها به داخل سازمان ضروری به نظر می رسد.

کنترل دسترسی کاربران نیز می تواند به عنوان تکمیل کننده امنیت سازمانی مطرح گردد.

یو تی ام (UTM) های زیادی در کشور وجود دارند اما بازار تنها در دست تعدادی برند آمریکایی، هندی و اروپایی می گردد مانند سیکسو (Cisco)، آستارو (Sophos Astaro)، سایبروم (Cyberoam)، فورتیگیت (Fortigate)، جونیپر (Juniper) و وبروم (Webroam).

البته چند یو تی ام ایرانی هم در داخل درحال رشد می باشند که بر پایه نرم افزارهای متن باز موجود با تغییر پوسته و ظاهر می باشند. این یو تی ام ها از معایب نرم افزارهای متن باز برخوردارند. مثلاً سطح نرم افزاری پایین، استفاده از چندین نرم افزار اوپن سورس و عدم سازگاری، عدم پشتیبانی، ناسازگاریهای سخت افزاری، غیر product و محصول تجاری قابل عرضه بودن و...

با توجه به خروج سایبروم، از بین یو تی ام های موجود در بازار، می توان سیستم مدیریت یکپارچه تهدیدات Webroam هندی و Fortinet آمریکایی را به عنوان یکی از برندهای قابل انتخاب بررسی کرد. یو تی ام وبروم با مزایای بیشتری مانند دسترسی به پشتیبانی و بروزرسانی بدون مشکلات تحریم، امکانات کامل امنیتی، مدیریت و بهینه سازی شبکه ای نسبت به رقبا، قابلیت بالای سخت افزاری، قیمت مناسب، برخورداری از سیستم جامع امنیتی جهت مقابله فعال با تهدیدات و... از گزینه های مناسب برای مدیران آی تی ایرانی می باشد.